بازگشت گروه هکری ایرانی پس از سالها سکوت

تومر بار، معاون تحقیقات امنیتی شرکت SafeBreach، با ارائه تحلیل فنی که با هکرنیوز، به اشتراک گذاشته شده، آورده است: «مقیاس فعالیتهایPrince of Persia ، بسیار گستردهتر از چیزی است که در ابتدا تصور میکردیم. این گروه تهدید، همچنان فعال، مرتبط و خطرناک است.»

طبق ادعای این گزارش، گروه یادشده یکی از قدیمیترین بازیگران تهدید پیشرفته مداوم (APT)، به شمار میرود؛ بهگونهای که بر اساس گزارش منتشرشده در ماه مه ۲۰۱۶، از سوی واحد ۴۲ شرکتPalo Alto Networks ، شواهدی از فعالیتهای اولیه این گروه تا دسامبر ۲۰۰۴ وجود دارد. این گزارش، به قلم تومر بار و پژوهشگر دیگری به نام سایمون کاننت نوشته شده بود.

گروه Infy موفق شده تا حد زیادی از دیدها پنهان بماند و برخلاف سایر گروههای هکری ایرانی مانند Charming Kitten، MuddyWater وOilRig ، توجه چندانی را جلب نکند. حملات این گروه، بهطور برجسته بر استفاده از دو گونه بدافزار متکی بوده است: یک دانلودر و ابزار ایجاد پروفایل قربانی به نام Foudre که بدافزار مرحله دوم به نامTonnerre را برای استخراج داده از سیستمهایی با ارزش بالا نصب میکند. ارزیابیها نشان میدهد Foudre از طریق ایمیلهای فیشینگ توزیع میشود.

شرکتSafeBreach اعلام کرده سایر گروههای منتسب به دولت ایران، عمدتاً روی سازمانها و شبکهها تمرکز دارند و به جاسوسی در مقیاس بزرگ و ایجاد اختلال عملیاتی میپردازند. این گروهها همچنین در زمینه استفاده از شناسایی گسترده و بهرهبرداری انبوه در مراحل اولیه چرخه حمله شناخته میشوند. در مقابل، رویکردPrince of Persia ، بسیار «هدفمند» است و بر هدفگیری افراد برای نظارت مستقیم و جمعآوری اطلاعات تمرکز دارد.

طبق اعلام این شرکت، «گروه Prince of Persia، در زمینه نظارت بلندمدت بر اهدافی با ارزش بالا، مانند مخالفان سیاسی و دانشگاهیان تخصص دارد و قبلاً از بدافزارهایی برای دسترسی به چتهای تلگرام استفاده کرده است. اگرچه این پیامها در زمان انتقال رمزگذاری شدهاند، اما بدافزار این گروه، میتواند پیامها را مستقیماً از روی دستگاه آلوده قربانی، ثبت و استخراج کند.»

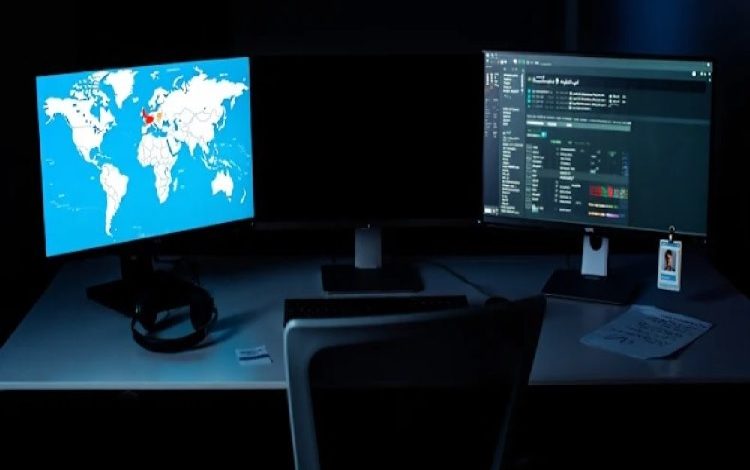

یافتههای جدیدSafeBreach ، بیانگر یک کارزار مخفیانه است که قربانیانی را در ایران، عراق، ترکیه، هند، کانادا و همچنین اروپا هدف قرار داده و در آن، از نسخههای بهروزشده (version 34) Foudre و (versions 12-18, 50)Tonnerre استفاده شده است. جدیدترین نسخه Tonnerre نیز در سپتامبر ۲۰۲۵، شناسایی شده است.

زنجیرههای حمله همچنین شاهد تغییر در زمینه استفاده از فایلهای اکسل مایکروسافت دارای ماکرو به سمت جاسازی فایل اجرایی درون این اسناد برای نصب Foudre بودهاند. شاید برجستهترین جنبه شیوه عملیاتی این بازیگر تهدید، استفاده از الگوریتم تولید دامنه (DGA)، برای افزایش تابآوری زیرساخت فرماندهی و کنترل (C2) آن باشد.

علاوه بر این، نمونههای Foudre وTonnerre ، برای اطمینان از اصالت دامنه C2، یک فایل امضای RSA را دانلود میکنند که بدافزار آن را با استفاده از کلید عمومی، رمزگشایی کرده و با فایل اعتبارسنجی ذخیرهشده در سیستم قربانی مقایسه میکند.

تحلیل SafeBreach از زیرساختC2 ، وجود یک دایرکتوری به نام «key» را آشکار کرده که برای اعتبارسنجی C2 ، بههمراه پوشههای دیگری که برای ذخیره لاگهای ارتباطی و فایلهای استخراجشده رمزگذاریشده به کار میروند. استفاده میشود.

تومر بار میگوید: «Foudre هر روز یک فایل امضای اختصاصی را دانلود میکند که توسط عامل تهدید با کلید خصوصی RSA رمزگذاری شده و سپس با استفاده از سازوکار راستیآزمایی RSA و کلید عمومی تعبیهشده، بررسی میکند که آیا این دامنه، تأییدشده یا خیر.»

همچنین در سرور فرماندهی و کنترل (C2)، یک دایرکتوری با نام«download» وجود دارد که هدف فعلی آن مشخص نیست. گمان میرود از این دایرکتوری برای دانلود و ارتقا به نسخههای جدید استفاده میشود.

در سوی دیگر، جدیدترین نسخه بدافزار Tonnerre ، شامل سازوکاری است که از طریق سرور C2 با یک گروه تلگرامی (با نام سرافراز) ارتباط برقرار میکند. این گروه دو عضو دارد: یک ربات تلگرام با نام کاربری@ttestro1bot که احتمالاً برای ارسال فرمانها و جمعآوری دادهها استفاده میشود و کاربر دیگر، دارای شناسه @ehsan8999100 است.

هرچند استفاده از پیامرسانها بهعنوان کانال C2، موضوعی غیرمعمول نیست، اما نکته قابلتوجه این است که اطلاعات مربوط به این گروه تلگرامی در فایلی به نام«tga.adr» ذخیره شده که در یک دایرکتوریای با نام«t» در سرور C2 قرار دارد. دانلود فایلtga.adr تنها برای فهرست مشخصی از GUIDهای قربانیان، قابل فعالسازی است.

شرکتSafeBreach در اینباره اعلام کرد: «فایل دقیقی که فهرست GUIDهای مجاز ماشینها را نگهداری میکند، مشخص نیست. این منطق میتواند بهصورت تعبیهشده در فایل index.php داخل پوشه ‘r’ [که برای ذخیره لاگهای ارتباطی استفاده میشود]، وجود داشته باشد یا در قالب یک فایل جداگانه و ناشناخته باشد.

این شرکت امنیت سایبری همچنین گونههای قدیمیتری را شناسایی کرده که در کارزارهای Foudre بین سالهای ۲۰۱۷ تا ۲۰۲۰ استفاده شدهاند که موارد زیر از آن جملهاند:

- نسخهای از Foudre که در پوششAmaq News Finder پنهان شده و برای دانلود و اجرای بدافزار کاربرد دارد.

- نسخه جدید یک تروجان به نام MaxPinner که توسط Foudre، نسخه ۲۴ DLL دانلود میشود و برای جاسوسی از محتوای تلگرام به کار میرود.

- گونهای از بدافزار با نامDeep Freeze که مشابه Amaq News Finder است و برای آلودهسازی قربانیان با Foudre استفاده میشود.

- یک بدافزار ناشناخته با نام Rugissement.

شرکتSafeBreach اعلام کرد: «هرچند به نظر میرسیدPrince of Persia ، در سال ۲۰۲۲ فعالیت خود را متوقف کرده باشد، اما واقعیت، دقیقاً برعکس است. کارزار پژوهشی مداوم ما درباره این گروه پرکار اما گریزان، جزئیات مهمی از فعالیتها، سرورهای C2 و گونههای بدافزاری شناساییشده آنها را در سه سال گذشته، آشکار کرده است.»

این ادعا در شرایطی صورت میگیرد که تحلیلهای مستمرDomainTools درباره درز اطلاعات گروه بچهگربه جذاب (Charming Kitten)، تصویری از این گروه هکری ترسیم کرده که بیش از آنکه شبیه یک جمع خودجوش باشد، مانند اداره دولتی عمل میکند و «عملیات جاسوسی را با دقت بوروکراتیک» پیش میبرد. همچنین مشخص شده همین عامل تهدید، پشت هویتMoses Staff نیز قرار دارد.

شرکتSafeBreach اعلام کرده است: «APT 35، همان ماشین اداریای که عملیات بلندمدت فیشینگ اعتبارنامهها را در تهران اجرا میکند، زیرساخت لجستیکی را نیز به کار گرفته که نمایش باجافزاری Moses Staff را ممکن ساخته است.»

این شرکت مدعی شد: «هکتیویستهای ظاهری و واحد سایبری دولتی، نهتنها ابزارها و اهداف مشترکی دارند، بلکه حتی از یک سامانه واحد پرداخت و حسابداری استفاده میکنند. بازوی تبلیغاتی و بازوی جاسوسی، هر دو، محصول جریان کاری واحد هستند که در قالب پروژههایی متفاوت و در چارچوب سامانه داخلی مشترکِ ثبت و پیگیری درخواستها تعریف میشوند.»