ارسال اسپم پیامد خوبی برای سازمانها ندارد

روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ چند وقت پیش شاهد سرگردانیِ شرکتی برزیلی بودیم که عاجزانه برای بررسی حادثهای، تقاضای کمک داشت. مشکل این بود که مجرمان سایبری با استفاده از آدرسهای کارمندان شروع کرده بودند به توزیع اسپم. آنها (طبق عرف معمول) خود را در مقام فرستندگانی قانونی قرار نمیدادند؛ بلکه آنها پیامها را مستقیماً به سرورِ میلِ این شرکت ارسال میکردند. بعد از بررسیهای جامع توانستیم به خطمشی اصلی و دقیق این مهاجمین دست پیدا کنیم.

نقشه حمله

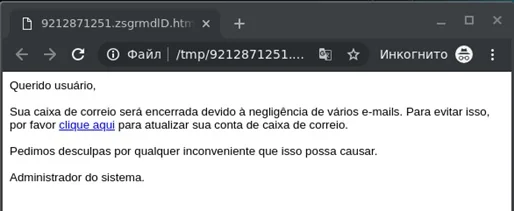

ابتدا، کلاهبرداران اینترنتی ایمیلهای فیشینگ به کارمندان شرکت فرستادند و به دریافتکنندگان گفتند میلباکس آنها به دلایلی در شسرف مسدود شدن است. سپس آنها را دعوت کردند به کلیک کردن روی لینکی به آنها مجبور به آپدیت اطلاعات اکانتشان میکرد. این لینک در اصل به فیشینگی میرسید که تقاضایش، اطلاعات محرمانهی سیستم لاگین بود.

ترجمه: کاربر گرامی، میلباکس شما بزودی پاک خواهد شد زیرا خیلی از پیامهایتان همینطور بازنشده باقی ماندهاند. برای جلوگیری از این رخداد اینجا کلیک کنید تا اکانتتان آپدیت شود. برای این مشکل از شما پوزش میخواهیم.

ادمین سیستم

قربانیها بدینترتیب فرم را تکمیل کردند و باعث شدند اسکمرها به اکانت ایمیلشان دسترسی کامل پیدا کنند. اسکمرها شروع به ارسال اسپم از اکانتهای دستکاریشده کردند. دیگر حتی نیازی نبود سرخطهای فنی پیامها عوض شوند؛ زیرا از قبل قانونی بودنشان تأیید شده بود. این اسپم در نتیجه طوری نشان میداد که گویی دارد از سرورهای کاملاً سرشناس و قانونی میآید (از این رو هیچ شکی هم برنمیانگیخت).

بعد از به دست گرفتن کنترل میلباکسها، مجرمان سایبری موج بعدی ایمیل زدنهای خود را آغاز کردند. در این مورد، کلاهبرداران «پیام نیجریهای» را به زبانهای مختلف فرستادند (گرچه در تئوری این اسپم میتوانست هر چیز دیگری باشد؛ از آفرهای داروهای بازار سیاه تا بدافزار).

این تحلیل نشان داد که شرکت برزیلی مذکور تنها قربانیِ موجود نبوده است. همین پیام (به مقادیری زیاد) همچنین از آدرس سازمانهای دولتی و غیرانتفاعی نیز ارسال شده بود.

پیامدهای بزرگ

اینکه از سرورها برای ارسال آفرهای تقلبی استفاده کنیم کار خوبی به نظر نمیآید. اگر مهاجمین به توزیع بدافزار سوئیچ کنند این به قیمت بدنامی شرکت شما تمام خواهد شد. اما پیامدها بدتر هم میشود. اینکه اطلاعات محرمانهی لاگین میلباکس کارمندان همان رمزعبور و نام کاربری دامنه باشد چندان هم اتفاق عجیبی نیست؛ بدینمعنا که اطلاعات دزدی میتواند برای دسترسی به سایر خدمات نیز مورد استفاده قرار گیرد.

همچنین با پیدا کردن دسترسی به میلباکس کارمند یک شرکتِ نامی، مجرمان سایبری میتوانند تلاش کنند حملهای هدفدار را بر علیه همکاران آن شرکت، شرکای سازمانی یا مقامات رسمی دولت مهندسی کنند. چنین حملاتی خیلی سخت موفق میشوند. این کار، نیازمند مهارتهای دست اولِ مهندسی اجتماعیست تا بواسطهی آن قربانی مجاب شود تمامی اقدامات مورد نیاز را انجام دهد اما اگر موفق شوند پیامدهایشان به طور غیرمنتظرهای تکاندهنده خواهد بود. این نوع کلاهبرداری جزو طبقهبندی BEC (دستکاری ایمیل شرکت) قرار میگیرد و میتواند باعث دردسر شرکتهای آلوده گردد. در اصل، فرستندهی جعلی تلاش میکند به اطلاعات اکانت، اسناد و مدارک مالی و سایر اطلاعات محرمانه از طریق مکاتبات دسترسی پیدا کند. پیامهای BEC را سخت میتوان شناسایی کرد؛ آنها هم از آدرس واقعی میآیند، هم سرخطشان مناسب است و هم محتایشان مرتبط.

چطور شرکت و کارمندان را ایمن نگه داریم؟

برای محافظت از نام و اعتبار شرکتتان و نیز جلوگیری از اسپمهای آلوده توصیه میکنیم از راهحل محافظتیِ قابلاطمینانی استفاده کنید که قادر است اقدامات فیشیگ را هم در بخش میلسرور و هم ایستگاههای کار پرسنل ردیابی کند. دیگر گفتن ندارد که آپدیت کردن پایگاههای اطلاعاتی آنتیاسپم و آنتیفیشینگ نیز بسیار حائز اهمیت است.

منبع: کسپرسکی آنلاین