کشف بکدُر اندرویدی در گوگلپلی

ژولایِ گذشته، همکاران ما در Doctor Web[1] یک بکدر تروجان به نام PhantomLance در گوگلپلی کشف کردند. چنین کشفیاتی چیزهایی نیستند که هر روز رخ دهند و مدام با آنها روبرو شویم؛ اما خوب بالاخره کم هم نیستند کسانی که از ماهیت آنها باخبر باشند- محققین شاید صدها بار تروجانها را در گوگلپلی پیدا کرده باشند. با این حال، این تروجان به طور شگفتانگیزی پیچیدهتر از بدافزارهایی بود که تا به حال در گوگلپلی کشف شدهاند. بنابراین متخصصین ما تصمیم گرفتند روی این تروجان عمیقتر شوند. در ادامه با ما همراه شوید تا مبسوط به معرفی، نحوهی عملکرد و راهکارهای امنیتی جهت مقابله با PhantomLance بپردازیم.

محققین کسپرسکی شروع کردند به انجام تحقیقات شخصیشان روی این تروجان و در نهایت پی بردند این بدافزار بخشی از کمپین مخربی (که ما نامش را PhantomLance گذاشتهایم) بوده که از اواخر سال 2015 ادامه داشته است.

چه کارهایی از PhantomLance برمیآید؟

در حقیقت متخصصین چندین نسخه از PhantomLance را کشف کردهاند. با وجود پیچیدگی رو به فزونیِ آنها و تفاوت در زمان ظهورشان، آنها تا حد زیادی از حیث قابلیتها به همدیگر شباهت دارند. هدف اصلی PhantomLance جمعاوری اطلاعات محرمانه از دستگاه قربانیست. این بدافزار قادر است به مجرمین سایبری امکان دسترسی به اطلاعات لوکیشن، لاگهایت ماس، پیامهای متنی و فهرستهایی از اپهای نصبشده و اطلاعاتی کامل از اسمارتفون آلوده را بدهد. علاوه بر این، کارکرد آن میتواند هر زمان تنها با لود کردن ماژولهای اضافی از سرور C&C توسعه داده شود.

توزیع PhantomLance

گوگلپلی پلتفرم توزیع اصلی این بدافزار است. همچنین در ذخایر طرفسوم نیز یافت شده است اما بیشتر آنها خود تنها بازتابی هستند از اپاستور رسمی گوگل. با اطمینان میتوان گفت اپهای آلودهشده توسط نسخهای از این تروجان در تابستان 2018 شروع به ظهور کردند. این بدافزار زمانی کشف شد که خود را زیر ابزارهایی برای تغییر فونتها، از میان برداشتن آگهیها، پاکسازی سیستم و غیره پنهان میکرد.

اپهایی حاوی PhantomLance همگی از آن زمان به بعد از گوگلپلی حذف شدند اما کپیها میتوانند همچنان در بازتابها یافت شوند. به طور کنایی برخی از این ذخایر بازتاب حاکی از این میباشند که پکیج نصب مستقیماً از گوگلپلی دانلود شده است و بنابراین قطعاً عاری از هر گونه ویروس است. سوال این است که مجرمان سایبری چطور توانستند به فروشگاه رسمی گوگل راه پیدا کنند؟ خوب ابتدا، مهاجمین برای قانونیتر جلوه دادن اقدام خود پروفایل هر یک از توسعهدهندگان را روی GitHub ساختند. این پروفایلها تنها حاوی بخشی از توافقنامه مجوز بودند. با این حال، داشتن پروفایل در GitHub ظاهراً به توسعهدهندگان نوعی تشخص میداد. دوم اینکه اپهایی که سازندگان PhantomLance ابتدا در فروشگاه آپلود کرده بودند مخرب نبودند. نسخههای اولیهی این برنامهها حاوی ویژگیهای مشکوکی هم نبودند؛ بنابراین از چکهای گوگلپلی سربلند بیرون آمدند. درست کمی بعد بود که با آپدیتها اپها خاصیت مخرب پیدا کردند.

اهداف PhantomLance

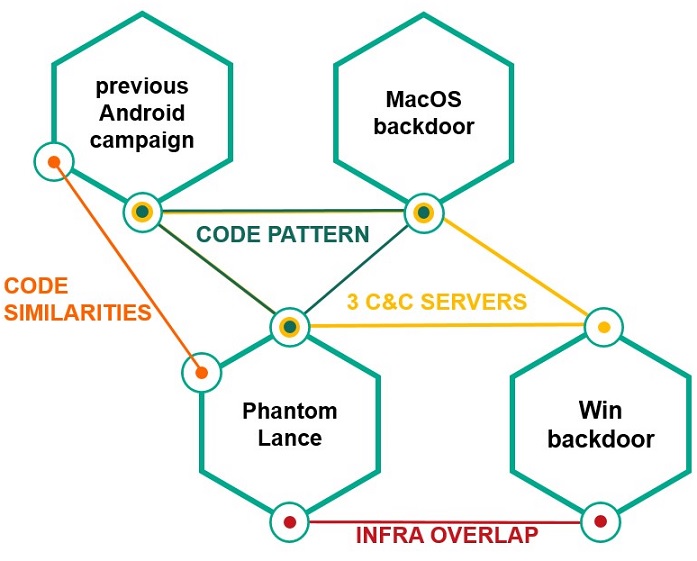

ما با سنگین و سبک کردن جغرافیای شیوع آن و نیز حضور نسخههایی ویتنامی این اپهای آلوده در فروشگاههای آنلاین به این نظر رسیدیم که هدفهای اصلی سازندگان PhantomLance کاربران ویتنامی بوده است. افزون بر این، متخصصین ما تعدادی مشخصه از PhantomLance شناسایی کردند که آن را به گروه OceanLotus ربط میدهد؛ گروهی مسئول ساخت طیفی از بدافزارها که از قضا آنها هم هدفشان کاربران ویتنامی بود. مجموعه ابزارهای بدافزار OceanLotus که پیشتر تحلیل شدند شامل خانوادهای از بکدرهای macOS، خانوادهای از بکدرهای ویندوزی و مجموعهای از تروجانهای اندروید (که فعالیتشان بین سالهای 2014- 2017 مشاهده شد) میشوند. متخصصین ما در نهایت به این نتیجه رسیدند که PhantomLance اوایل سال 2016 با تروجانهای اندرویدی -که در فوق ذکر کردیم- به کامیابی رسید.

راهکارهایی برای مقابله با PhantomLance

یکی از توصیههایی که مدام در پستها در مورد بدافزارهای اندرویدی تکرار میکنیم این است که تنها اپها را از گوگلپلی نصب کنید. اما PhantomLance نشان داد این بدافزار میتواند برخیاوقات حتی با ترفندهای زیرکانهاش غولهای بزرگ اینترنتی را هم فریب دهند. گوگل برای مصون نگه داشتن اپهای خود زحمتهای فراوان میکشد اما قابلیتهای این شرکت هم بالاخره سقفی دارد و خوب این را هم در نظر داشته باشید که مهاجمین بسیار خلاق و مبدع هستند. بنابراین، اینکه اپی روی گوگلپلی گذاشته شده است نمیتواند 100% امنیت آن را تضمین دهد. همیشه عوامل دیگر را هم مد نظر خود قرار دهید:

• اولویتها را روی اپهایی قرار دهید که از سوی توسعهدهندگان قابلاعتماد باشند.

• به رتبهبندیها و تحلیلهای کاربری توجه داشته باشید.

• به مجوزهایی که اپ درخواست میکند حسابی توجه کنید و اگر فکر کردید در درخواستها طمع زیادی دارد در منع مجوز دادن لحظهای درنگ نکنید. برای مثال، یک اپ آب و هوا شاید نیازی به دسترسی کانتکتها و پیامها نداشته باشد و به طور مشابهی شاید یک اپ فیلتر عکس هم شاید نیازی به موقعیت مکانی کاربر نداشته باشد.

• با یک راهکار امنیتی مطمئن اپهای خود را که روی دستگاه اندرویدی خود نصب کردید اسکن کنید.

[1] شرکت فروشندهی راهکارهای امنیت آیتی که مقر آن در روسیه است.

منبع: کسپرسکی آنلاین

تنظیم: روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛

- ۹۹/۰۲/۱۵