در پی انتشار برخی اخبار مبنی بر هک و سرقت اطلاعات هویتی چندین سازمان و شرکت، معاون امنیت سازمان فناوری اطلاعات از بررسی و پیگیری راستی آزمایی افشای این اطلاعات خبر داد.

به گزارش خبرنگار مهر، فعالان امنیت سایبری عصر روز گذشته از افشای پایگاه اطلاعات هویتی کاربران برخی سازمانها و شرکتهای دولتی و خصوصی خبر دادند که این اطلاعات در فضای مجازی در حال خرید و فروش است.

این در حالی است که اواسط فروردین ماه نیز نشت اطلاعات شناسنامهای ۸۰ میلیون کاربر ایرانی از طریق سرورهای سازمان ثبت احوال و وزارت بهداشت، افشای بانک اطلاعاتی حاوی اطلاعات شمار زیادی از کاربران ایرانی تلگرام و شماری از کاربران یکی از بازارهای ایرانی نرمافزارهای آیفون، خبرساز شده بود.

ابوالقاسم صادقی معاون امنیت سازمان فناوری اطلاعات ایران در گفتگو با خبرنگار مهر، در خصوص صحت و سقم هک و افشای اطلاعات صورت گرفته توضیح داد و گفت: مرکز ماهر در حال بررسی راستی آزمایی مواردی است که هم اکنون اعلام شده است.

- سهل انگاری صاحبان داده منجر به افشای اطلاعات کاربران میشود

وی با بیان اینکه بخش قابل توجهی از این رخدادهای سایبری که منجر به افشای اطلاعات کاربران میشود به خاطر سهل انگاری صاحبان بانکهای اطلاعاتی صورت میگیرد، گفت: به این معنی که اقدام به هک از طریق ابزارهای تکنیکال و پیشرفتهای صورت نگرفته، بلکه اطلاعات فاش شده به دلیل بی مبالاتی مالکان داده، بوده است.

صادقی با اشاره به مواردی که از عصر روز گذشته به عنوان هک و سرقت اطلاعات هویتی بسیاری از کاربران مجموعهها و سازمانهای دولتی و خصوصی مطرح شده است، افزود: البته تمامی موارد اعلام شده قابل تأیید نبوده و ممکن است در این میان ادعاهای جعلی نیز وجود داشته باشد؛ بر این اساس باید راستی آزمایی صورت گیرد.

وی ادامه داد: ما در مرکز ماهر در حال بررسی جوانب امر هستیم و ممکن است حتی دیتاهایی که در حال خرید و فروش در فضای مجازی است جعلی بوده باشد و عدهای تنها به دنبال ایجاد یک جو روانی در جامعه باشند. بر این اساس ما باید جوانب و شواهد را بررسی و ماهیت دادههای موجود را آنالیز کنیم تا صحت ماجرا مشخص شده و معلوم شود که این اطلاعات از کجا درز کرده است.

معاون امنیت سازمان فناوری اطلاعات ایران با اشاره به اینکه اغلب این سازمانها خودشان نسبت به میزبانی و نگهداری دیتاهایشان اقدام میکنند، گفت: به همین دلیل برآوردمان این نیست که این اطلاعات از یک سرور و پایگاه داده خاصی درز کرده باشد.

- تقسیم کار ملی برای مقابله با حوادث فضای مجازی

صادقی با بیان اینکه بر اساس «نظام ملی پیشگیری و مقابله با حوادث فضای مجازی» مصوب شورای عالی فضای مجازی، پیشگیری و مقابله با حوادث سایبری، تقسیم کار ملی شده است، ادامه داد: به این معنی که حملات و نقصهای امنیتی زیرساختهای حیاتی کشور مانند حوزههای مالی و بانکی، ثبت احوال، انرژی، حمل و نقل و … به مرکز راهبردی افتای ریاست جمهوری سپرده شده است.

وی گفت: در همین حال بر اساس این مصوبه، مقابله با حوادث و حملات در حوزه شهروندان و کسب و کارهای خصوصی شامل دادههای مربوط به اپلیکیشنها و بانکهای داده غیردولتی به پلیس فتا تفویض اختیار شده است و مسئولیت حوادث و حملات سایبری بخشهای غیر حساس دولتی نیز بر عهده وزارت ارتباطات و مرکز ماهر قرار دارد.

صادقی ادامه داد: ما نیز طبق هماهنگیهایی که در این نظام داریم، در حوزه سازمانهایی که به ما مرتبط میشود در حال بررسی جوانب امر هستیم. به طور کلی نیز دستورالعملهایی را به سازمانهای مختلف برای رعایت چارچوبهای امنیت فضای سایبری ابلاغ میکنیم. از دید جرم یابی هم پلیس فتا و مجموعههای امنیتی باید وارد شوند و متخلفان را شناسایی کنند.

- صاحبان پایگاههای اطلاعاتی اخطارهای امنیتی را جدی نمیگیرند

معاون امنیت سازمان فناوری اطلاعات در پاسخ به اینکه اقدامات مرکز ماهر تا چه اندازه برای پیشگیری از وقوع حوادث امنیت سایبری و جلوگیری از افشای اطلاعات مؤثر است، گفت: ما تاکنون از طریق مرکز ماهر هر آنچه را که باید دستگاهها رعایت کنند ابلاغ کرده و هشدار دادهایم. اما موضوع این است که بسیاری از سازمانها سهل انگاری میکنند و با این سهل انگاریها نیز برخورد جدی صورت نمیگیرد تا جلوی اینگونه اتفاقات گرفته شود.

صادقی با بیان اینکه در این باره به مراجع قانونی نیز نامه زده و مستندات و تحلیل فنی را اعلام میکنیم، افزود: اما به نظر میرسد صاحبان داده به این موارد توجهی نداشته و اخطارها را جدی نمیگیرند تا اینکه اتفاق مهمی رخ دهد و نیازمند کمک شوند.

- خلاء قانونی مهمترین مشکل حریم خصوصی کاربران در فضای سایبر

وی اصلیترین مشکل فضای سایبری کشور را خلاء قانونی در حوزه حریم خصوصی عنوان کرد و گفت: به دلیل نبود قوانین و قاعده برای حفظ حریم خصوصی در فضای سایبری، نهادهایی مانند مرکز ماهر نمیتوانند به راحتی فعالیت مؤثر داشته باشند.

معاون امنیت سازمان فناوری اطلاعات با تاکید بر اینکه چارچوب قانونی صریح برای آنکه بتوان اینگونه مسائل را در فضای سایبر حل و فصل کرد وجود ندارد، ادامه داد: لایحه حریم خصوصی در فضای سایبر که مدتها است توسط سازمان فناوری اطلاعات تهیه شده، در انتظار تصویب در کمیسیون تخصصی دولت است.

وی گفت: ما در مرکز ماهر تمایل و آمادگی برای شفاف سازی این فضا داریم اما پشتوانه قانونی برای آن وجود ندارد و با این روش نمیتوان فرآیندی را جلو برد. به همین دلیل تنها کاری که میتوانیم انجام دهیم اطلاع رسانی گمنام سازی شده در خصوص نقصهای امنیتی به صورت علنی و عمومی برای هوشیارسازی همه جامعه است و از سوی دیگر برای خود مجموعهها نیز اطلاع رسانی هدفمند انجام میدهیم.

صادقی ادامه داد: در مورد درز اطلاعات هویتی چندین پایگاه داده که روز گذشته مطرح شده است نیز دیتابیسها را شناسایی خواهیم کرد و نتایج را ظرف یکی دو روز آینده با رصد روی این دیتابیسها، اعلام میکنیم.

به گزارش مهر، گفته میشود اطلاعات بالغ بر ۶۰۰ هزار حساب کاربری یک شرکت حمل و نقل، نامههای اداری دو شرکت هواپیمایی، اطلاعات هویتی مشترکان ۳ اپراتور ارتباطی، اطلاعات ۹۵۰ هزار کاربر پژوهشگاه علوم و فناوری اطلاعات ایران و اطلاعات کامل سازمان امور دانشجویان وزارت علوم به دلیل هک در فضای مجازی در حال خرید و فروش است.

در همین رابطه: تکذیب هک اطلاعات دانشجویان خارج از کشور

مدیرکل دفتر فناوری اطلاعات و ارتباطات سازمان امور دانشجویان گفت: اطلاعات دانشجویان خارج از کشور از سازمان امور دانشجویان هک نشده است.

بهزاد رستهمن مطلق در گفت و گو با ایرنا اظهار داشت: اخباری در شبکههای اجتماعی مبنی بر هک شدن سایت این سازمان و دسترسی به مدارک هویتی دانشجویان خارج کشور منتشر شد که این اخبار صحت ندارد.

وی افزود: دسترسی به وبسایت سازمان امور دانشجویان به طور پیوسته برقرار است و پیگیر برخورد قانونی با انتشاردهندگان این دسته از اخبار هستیم.

مدیرکل دفتر فناوری اطلاعات و ارتباطات سازمان امور دانشجویان تاکید کرد: هم اکنون متقاضیان این سایت میتوانند با مراجعه با آدرس اینترنتی www.saorg.ir به این سایت دسترسی پیدا کنند.

- اطلاعات منتشرشده مربوط به سامانه قدیمی ایرانداک است

پژوهشگاه علوم و فناوری اطلاعات ایران (ایرانداک) نیز با رد این ادعا اعلام کرد: در روز جمعه ۲۹ فروردین ۱۳۹۹ از طرف مرکز ماهر مطلع شدیم که کاربر ناشناسی به صورت غیرقانونی ادعای در اختیار داشتن پایگاه داده ایرنداک و فروش آن را در یک سایت قرار داده است.

کارشناسان ایرانداک، بلافاصله پس از آگاهی از موضوع، بررسی خود در این زمینه را آغاز کردند و نتایج بررسی اولیه نشان میدهد که دو نمونه داده گذاشته شده در این سایت مربوط به سامانه ثبت قدیمی ایرانداک است که از سال ۱۳۹۵ غیرفعال بوده و مدتی بعد نیز آرشیو شده است.

این ادعا از سوی کارشناسان فنی و مراجع مرتبط در دست بررسی است و تاکنون هیچ نشانهای که بیانگر هک سامانهها یا نشت اطلاعات از سامانههای پژوهشگاه باشد، مشاهده نشده است.

بیشتر دادههای ثبت شده در ایرانداک، بر پایه قوانین و مقررات در دسترس همگان است و تنها شمار اندکی از این دادهها منتشر نمیشوند. با این حال ایرانداک خود را در برابر حفظ دادههای کاربران مسئول میداند و این موضوع نیز در مراجع قانونی در دست بررسی بیشتر و پیگیری است. هم اکنون همه سامانهها و پایگاههای ایرانداک در حال خدمترسانی هستند و بخش فنی ایرانداک همه توان خود را به کار میگیرد تا از مخاطرات احتمالی پیشگیری شود.

واکنش وزیر علوم به خبر سرقت اطلاعات دانشجویان

وزیر علوم گفت: بر اساس بررسی اولیه، خبر سرقت اطلاعات از سازمان امور دانشجویان صحت ندارد، پیگیریهای قانونی در مورد نشر خبر جعلی درحال انجام است.

منصور غلامی در گفتگو با مهر در پاسخ به سوالی درباره هک شدن اطلاعات کامل وزارت علوم - سازمان امور دانشجویان به همراه همه مدارک هویتی دانشجویان خارج از کشور و اطلاعات ۹۵۰ هزار کاربر پژوهشگاه علوم و فناوری اطلاعات ایران گفت: بر اساس بررسی اولیه، خبر سرقت اطلاعات از سازمان امور دانشجویان صحت ندارد.

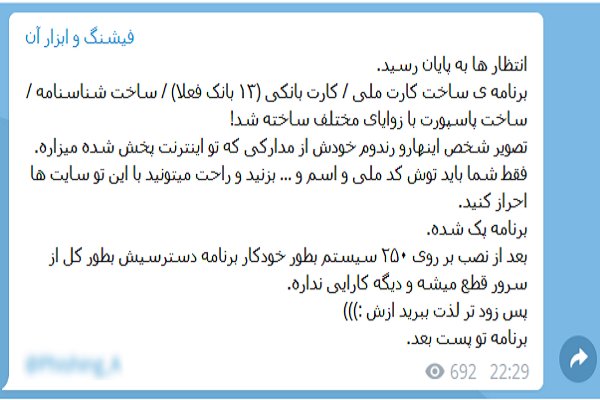

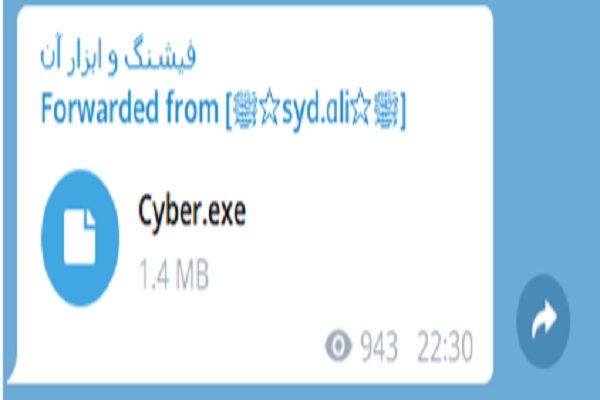

وی ادامه داد: یک کانال تلگرامی ادعا کرده و ظاهرا در حال حاضر خبر را برداشته است.

وزیر علوم همچنین گفت: پیگیریهای قانونی در مورد نشر خبر جعلی درحال انجام است.

** روز گذشته برخی از سایتهای خبری اعلام کرده بوند اطلاعات کامل وزارت علوم - سازمان امور دانشجویان به همراه همه مدارک هویتی دانشجویان خارج از کشور و اطلاعات ۹۵۰ هزار کاربر پژوهشگاه علوم و فناوری اطلاعات ایران هک شده است.