استفاده مجرمان سایبری از ردیابی پیکسل

مهاجمین دوست دارند سرسختانه روی مهندسی حملات BEC (دستکاری ایمیل سازمانی) کار کنند. وقتی خودشان را جای فردی میزنند که مجاز به انتقال پول یا ارسال اطلاعات محرمانه است، پیامهایشان باید حتیالمقدور شبیه به پیامهای قانونی باشد. در این بخش «ریزهکاری و جزئیات» حرف اول را میزند. در ادامه همراهمان باشید تا توضیح دهیم چطور پدیدهای به نام «ردیابی پیکسلی» میتواند به خدمت جرایم سایبری درآید.

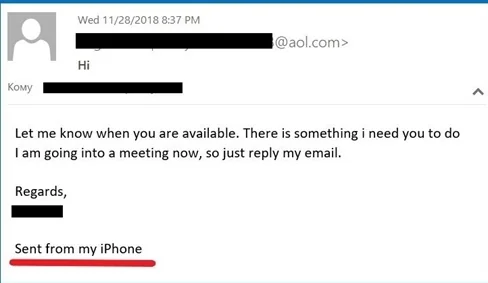

متن این ایمیل بسیار ساده و قابلفهم است. مهاجم به روشنی میداند فرستنده در جلسه است و به سایر ابزار ارتباطی دسترسی ندارد. آنها این کار را انجام میدهند تا گیرنده از صرافت چک کردن اینکه آیا آنها واقعاً با فردی که اسمش در امضا ظاهر شده است مکاتبه کردهاند یا نه بیافتد.

مهاجمین سعی نداشتند این حقیقت را که ایمیل از سرویس ایمیل عمومی ارسال نشده است مخفی کنند؛ دلیلش هم یا این است که میدانستند فردی که داشتند تقلیدش را میکردند از این سرویس استفاده میکرده و یا پیشبینی میکردند استفاده از ایمیل طرفسوم برای مکاتبات تجاری برای آن شرکت امری طبیعی است. چیز دیگری هم توجه ما را به خود جلب کرد: امضای «Sent from my iPhone».

برای پیامهای خروجی این امضا پیشفرض میل iOS است؛ با این حال هدرهای فنی نشان میدهند این پیام از رابط وب ارسال نشده بوده و به طور خاص از مرورگر موزیلا فرستاده شده بوده است. چرا مهاجمین سعی داشتند کاری کنند میل اینطور به نظر برسد که گویی از اسمارتفون اپل ارسال شده است؟ این امضای خودکار ممکن بود برای جلوهی محترمانه دادن به پیام اضافه شده باشد. البته این دستاولترین ترفند مهاجمین نیست.

حملات BEC بیشتر اوقات طوری خود را نشان میدهند انگار از جانب یک همکار فرستاده شدند و اتفاقاً خیلی هم موفق عمل میکنند؛ گیرنده میدانست آن فرد از چه دستگاهی استفاده کرده بود؛ از همین رو مجرمان کاربلد مأموریت را بخوبی انجام دادند. اما چطور این امکان وجود داشت؟ در حقیقت، این کار خیلی هم دشوار نیست. فقط به چیزی به نام «ردیابی پیکسل» -معروف به Web beacon- نیاز است.

ردیابی پیکسل چیست و چرا استفاده میشود؟

قانوناً، شرکتهایی که به مشتریان، شرکا یا خوانندگان ایمیل عمده ارسال میکنند –تقریباً همهی شرکتها همینطورند- دوست دارند از میزان تعامل بدستآمدهشان مطلع شوند. در تئوری، ایمیل گزینهای درونسازهای برای ارسال تأیید خواندن[۱] است اما نسبت به کارکردش باید رضایت گیرندگان نیز جلب شود (که وب خیلی از افراد رضایت نمیدهند).

از این رو افرادی که در حوزه بازاریابی زیرکانه عمل میکنند به ایده ردیابی پیکسل رسیدند. ردیابی از طریق پیکسل، تصویری کوچک است. بنابراین وقتی اپلیکیشن رایانامهخوان[۲] درخواستِ تصویر میکند، فرستندهای که سایت را کنترل میکند تأییدیه میگیرد که پیام و نیز آدرس آیپی دستگاه گیرنده -زمانیکه ایمیل باز بود و اطلاعات مربوط به برنامهای که برای باز کردنش استفاده میشد- باز شده بود.

تا به حال متوجه شدهاید که رایانامهخوانتان تصاویر را تا وقتی برای دانلودشان روی لینکی کلیک نکنید باز نمیکند؟ این برای ارتقای عملکرد یا محدودسازی ترافیک نیست. در حقیقت، دانلودهای خودکار تصویر به طور معمول به صورت پیشفرض به دلایل امنیتی خاموش میشوند.

چطور یک مجرم سایبری از ردیابی پیکسل میتواند سوءاستفاده کند؟

یکی از سناریوها این است که: وقتی مسافرت هستید در اینباکس کاریتان پیامی دریافت میکنید که به نظر به کسب و کارتان مربوط میشود. به محض اینکه متوجه میشوید یک درخواست ناخواسته است آن را میبندید و میاندازیدش دور اما همان لحظه مهاجم درمییابد که:

• شما در کشور دیگری هستید (با مشاهده آدرس آیپیتان). این یعنی تماس شخصی با همکاران سخت است. بنابراین شاید برای تقلید بهترین گزینه برایش باشید.

• دارید از آیفون استفاده میکنید (مسیج را با Mail مخصوص آیاواس باز کردید) پس افزودن امضای Sent from my iPhone به ایمیلی فیک اعتبار اضافه میکند.

• شما ایمیل را ساعت ۱۱ صبح خواندید. این به تنهایی مهم نیست اما اگر مرتباً پیامها را جمع میکنید، مجرمان سایبری قادر خواهند بود جدول زمانی شما را متوجه شده و طوری شبیخون بزنند که با در دسترس نبودن شما مصادف شود.

راهکار امنیتی

محافظت از خود در برابر ردیابی سخت است. این بدان معنا نیست که باید خود را دو دستی تقدیم تهدیدهای مجرمان سایبری کنید. توصیهی ما به شما موارد زیر است:

• اگر رایانامهخوان شما مجبورتان کرد به کلیک کردن روی جایی برای دانلود تصاویر، یعنی محتوای بصری به دلایل امنیتی مسدود شده است. پیش از اجازه دادن بدان فکر کنید. ایمیل بدون عکس زشت میشود اما با رضایت دادن به دانلود عکسها در حقیقت دارید اطلاعات مربوط به خود و دستگاهتان را به دست غریبهها میدهید.

• ایمیلی را که در فولدر اسپمتان مینشیند باز نکنید. فیلترهای مدرن اسپم دارای میزان بالایی از دقت هستند؛ خصوصاً اگر میلسرورتان با فناوری ما محافظت بشود.

• حواستان به میلینگهای عمدهی B2B باشد. اینکه به دلخواه خود مشترکِ آپدیتهای شرکتی شوید یک چیز است و وقتی ایمیلی از شرکتی گمنام (آن هم به دلایلی نامعلوم) میآید چیز دیگریست. در مورد دوم بهتر است پیغام را باز نکنید.

• از راهکارهای قوی مجهز به فناوریهای ضدفیشینگ و ضداسپم که از ایمیل سازمانی شما محافظت میکنند استفاده کنید.

هم Kaspersky Total Security for Business (Kaspersky Security for Microsoft Exchange Servers، Kaspersky Security for Linux Mail Server و اجزای Kaspersky Secure Mail Gateway) و هم Kaspersky Security for Microsoft Office 365 فناوری ضدفیشینگ و ضداسپم را در خود دارند.

[۱] read receipts

[۲] e-mail client

منبع: کسپرسکی آنلاین

تنظیم: روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)