روش جدید شنود و کپیبرداری از کلیدها!

یک قفل فقط تا جایی که بتواند مانع ورود مزاحمین شود قابلاعتماد است. فناوری کامپیوتر همهچیز را آسانتر کرده است اما افسوس که در این میان سارقین نیز از این فناوری نهایت بهره را میبرند. به لطف چاپگرهای سهبعدی، کپی کردن کلیدها حتی از پیش هم آسانتر شده است.

البته که برای چاپ آنها میبایست دستکم یک عکس درست و حسابی از کلید اصلی را در اختیار داشته باشید. محققین در سنگاپور اخیراً مقالهای را چاپ کردهاند که در آن SpiKey نشان داده شده است؛ حمله به قفل دری که نیازی به عکس نداشت. فقط لازم است از اسمارتفون خود برای ضبط کلیکهای کلیدِ جاگذاریشده در سوراخ جای کلید استفاده کنید.

چطور کلیکها دست کلید را رو میکنند

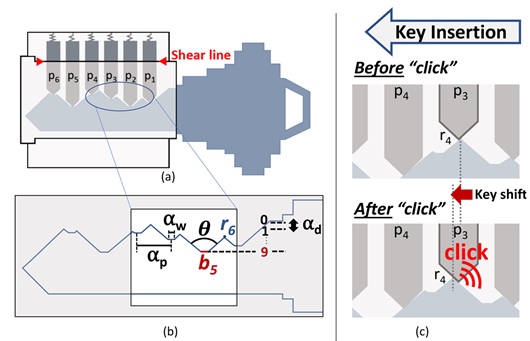

این حمله روی قفلهای سوزنی غلتان –شایعترین نوع قفل که امروزه در آمریکا استفاده میشود- کار میکند. مکانیزم آن مبتنی بر سیلندری است که یا باید تبدیل به قفل شود و یا در را باز کند. این سیلندر چندین جای پین دارد؛ این پینها خود از دو بخش به طولهای مختلف تشکیل شدهاند. وقتی کلیدی در سوراخ جای کلید نباشد، این پینها کل سیلندر را پر میکنند و بخش بیرونی آنها مانع چرخیدن سیلندر میشود. کلیدی با شکل مناسب، پینها را طوری حرکت میدهد که مرز میان این دو بخش با لبهی سیلندر برخورد کرده و در نتیجه دیگر چیزی مانع چرخش آن نشود. راز اصلی یک کلید در عمق شیارهایش است؛ همین شیارها هستند که مناسب بودن پینها را تعیین میکنند.

وقتی کلیدی را داخل قفل جا میدهید، پینها بر اساس شکل کلید حرکت میکنند. آنها وقتی قسمت نوک (برآمدگی واقع بین شیارها) از زیرشان رد شود بالا آمده و باری دیگر پایین میآیند. وقتی پینها پایین میآیند آنها کلیک میکنند. دانشمندان با محاسبهی مدت زمان بین این کلیکها توانستند فاصلهی بین برآمدگیهای روی کلید را مشخص کنند.

البته که این روش متغیر اصلی را –که عمق شیارهای روی کلید است- آشکار نمیکند؛ اما میتواند ایدههایی از شکل و شمایل کلید ارائه دهد. محققین با استفاده از این رویکرد توانستند متغیرهای مهمِ مربوط به کلید اصلی را پیدا کنند.

چرا حملهی SpiKey خطرناک است؟

یک مهاجم نمیتواند از حملهی SpiKey برای ساخت پرترهای با تمام ریزهکاریها و جزئیات استفاده کند. با این حال حقیقت دیگری هم هست که باید بدانید:

کلیدها در واقع رندوم نیستند. محققین با ترکیب دادههای مربوط به فاصله بین شیارها و کسب دانش در خصوص الزامات کلیدهای مخصوص قفلهای ششپینی -تولیدشده توسط Schlage- توانستند دامنه کلیدهای احتمالی را از 330 هزار عدد به تنها تعداد محدودی کاهش دهند.

مهاجمی که قصد کپی کردن کلید را دارد میتواند تنها پنج متغیر از آن را روی چاپگر سهبعدی پرینت کند و هر یک را امتحان کند. تقریباً میشود گفت به طور حتم یکی از این کلیدها قفل را باز خواهد کرد.

هل نکنید!

مانند بیشتر حملههای توسعهدادهشده در آزمایشگاه، SpiKey نیز نواقص مخصوص به خود را دارد و بعید است سارقین بتوانند به این زودیها در عمل آن را به کار گیرند. اول از همه اینکه برای پیش بردن حملهای موفقیتآمیز باید جنس و ساخت قفل را بدانید. تولیدکنندگان مختلف برای کلیدها الزامات مختلفی در نظر میگیرند و اینکه مهاجم بتواند رویکردی اتخاذ کند تا همه این کلیدها را به تسخیر خود درآورد کاری بس دشوار است. همچنین شایان ذکر است که همهی قفلها هم از نوع قفل سوزنی غلتان نیستند؛ چندین نوع جایگزین و محبوب نیز وجود دارند.

دوم اینکه، اگر دو یا چند پین در قفل در آن واحد کلیک کنند، حمله بیاثر خواهد شد. یعنی حتی اگر قفل هم درست باشد هیچ تضمینی نیست که کلید متناسب با آن قفل بخصوص پیدا شود. محققین به این مسئله پی بردند که بیش از نیمی از قفلهای Schlage آسیبپذیر هستند اما میزان آسیبپذیری برای تولیدکنندگان دیگر ممکن است متفاوت باشد.

سوم اینکه در این تحقیق همچنین فرض بر این گرفته شده است که درج کلید در قفل در سرعتی ثابت و بدون هیچ وقفهای اتفاق میافتد. گرچه احتمالش هست اما به طور کلی این سناریو در جهان واقعی بعید است رخ دهد.

راهکارهای امنیتی

حملهی SpiKey نشان از پیشرفتی دارد که در طولانیمدت به سارقین و سایر افراد بزهکار قدرت عمل بیشتری خواهد داد. بنابراین توصیه ما به شما این است که:

• از چندین قفل استفاده کنید؛ ترجیحاً از انواع مختلف. حتی اگر بر فرض سارق هم توانست برای یکی از آنها کلید بسازد بقیهی کلیدها احتمالاً مجرم را متوقف خواهند کرد.

• انواع دیگری از امنیت را به کار ببندید و این بازار در حال حاضر پر است از هشدار و سایر سیستمهای امنیتی –مناسب با همه سلایق- از سادهترینها گرفته تا پیچیدهترینها.

• از دستگاههای خود محافظت کنید تا مجرمان نتوانند میکروفون یا کارکردهای دوربین شما را سرقت یا دستکاری کنند.

منبع: کسپرسکی آنلاین

تنظیم: روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)

- ۹۹/۰۶/۱۰