آمادگی مهار نسل جدید حملات سایبری را داریم؟

عباس پورخصالیان - آیا ترافیک حاصل از ارتباطات میلیاردها سامانه متصل به هم از طریق «چیزنت»، اینترنت را به زانو در میآورد؟ یا این حملات سایبری نسل جدید هستند که با ایجاد باتنتهایی عظیم و با در اختیار گرفتن فرمان این سامانهها، از طریق چیزنت، اقدام به مسدودسازی خدمات الکترونیکی نهادها و شرکتها میکنند؟

باید توجه داشت که در فضای سایبری، «چیزها» از «اشیاء» متمایز میشوند: چیزها با خود سروکله میزنند و اشیاء با ما و ما با آنها. از این رو، حساب چیزنت (IoT) را باید از IoO یا اینترنت اشیاء (Internet of Objects) جدا کرد.

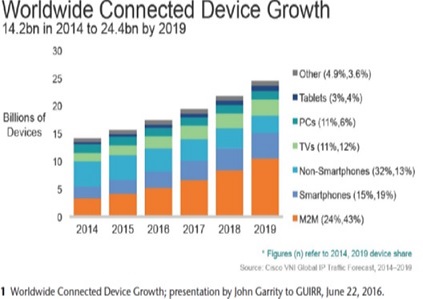

اکنون در پایان سال 2016، درصد سهم «چیزها»یی که کاربرانِ غیر انسانیِ اینترنت هستند، یعنی سامانههایی که گرههای شبکه «چیزنت» را تشکیل میدهند، بر حسب نوع، در حال افزایش و کاهش هستند، به این شرح:

- بیش از پنج میلیارد "ماشین" متصل به هم یا M2M که در سال 2014 حدود 24درصد از حجم «چیز»های متصل به اینترنت بودند و تا سال 2019 اما 43درصد آن را تشکیل میدهند.

- حدود 3 میلیارد تلفن همراه هوشمند که در سال 2014 تقریبا 15درصد از کل حجم سامانههای متصل به چیزنت را به خود اختصاص داده بودند ولی تا سال 2019 سهمی19درصدی از حجم «چیزها» در چیزنت جهان را دربر میگیرد.

- بیش از 4 میلیارد گوشی تلفن غیر هوشمند که سهم آنها در سال 2014 بالغ بر 24درصدِ کل چیزهای متصل به هم بود ولی این سهم تا سال 2019 تقریبا نصف میشود و از 24درصد به 13درصد خواهد رسید.

- گیرندههای تلویزیونی خانگی متصل به اینترنت که سهم آنها از 11درصد چیزهای متصل به اینترنت در سال 2014 به 12درصد تا سال 2019 رشد خواهد کرد.

- رایانههای شخصی متصل به اینترنت که سهم آنها از کل چیزهای متصل به اینترنت به مرور زمان کم و کمتر میشود، یعنی از 11درصد در سال 2014 به 6درصد تا سال 2019 اُفت میکند.

- رایانههای دستی یا تبلت که حجم آنها از 3درصد در سال 2014 به 4درصد در سال 2019 رشد خواهد کرد.

- سایر سامانههای متصل به اینترنت، مانند یخچالهای برقی و دوربینهای وبی که سهم آنها از کل چیزها، از 4.9درصد در سال 2014 به 3.6درصد در سال 2019 کاهش خواهد یافت.

(نگاه کنید به نمودار سهم سالانه انواع چیزهای تشکیلدهنده چیزنت از 2014 تا 2019)

مجموع سامانههای متصل به هم در سال 2014 بالغ بر 14.2 میلیارد دستگاه بود که پیشبینی میشود این مقدار به 24.4 میلیارد دستگاه در سال 2019 برسد که خبر خوبی است. اما، خبر بد، حملهای گسترده از طریق چیزنت است که در جمعه آخر ماه اکتبر 2016 سرویسدهی اینترنتی چند شرکت بزرگ در ایالات متحده و اروپا را برای مدتی بهکل فلج کرد؛ از آنجمله: توییتر، نتفلکس و پیپـَل. در اروپا نیز، روز جمعه آخر اکتبر 2016، شرکت Dyn مستقر در منچستر، در معرض حمله دیداس (Distributed Denial of Service) قرار گرفت و حدود نیم ساعت دچار راهبندان روی ورودیها و خروجیهای شبکه سرویسدهیاش شد.

گروه هکرهایی که این حملات را انجام میدادند، میگویند: «تازه کجایش را دیدهاید! این حملات فقط در حد یک آزمون بودند. حملاتی به مراتب گستردهتر با اهدافی بزرگتر در راه هستند».

پایسا، بهروزترین نهاد پایش آفند و اجرای پدافند سایبری کشور

خیلی زود، یعنی روز شنبه، ۱۹ تیرماه ۱۳۹۵، پایسا، پایگاه اطلاعرسانی پدافند سایبری ایران، از قول وبگاه انگلیسی ibtimes.co.uk اعلام کرد که:

"کد منبع باتنتِ «لیزارد استرسر» (LizardStresser) ساخته گروه هکر «لیزارد اسکوآد» (Lizard Squad) به ابزاری محبوب در میان هکرها تبدیل شده؛ چراکه تعداد فزایندهای از هکرها با هدف اجرای حملات مسدودسازی توزیعی خدمات در وبگاههای خدمات بانکداری، بازیسازها و شرکتهای دولتی از این باتنت برای هدف قرار دادن دستگاههای مرتبط با چیزنت (IoT) و اینترنت اشیاء (IoO) استفاده میکنند.

از قرار معلوم، شرکت امنیتی «آربور نـِتورکز» (Arbour Networks) از زمان انتشار عمومی کد منبع «لیزارد استرسر» در سال ۲۰۱۵، در حال رهگیری فعالیتهای این باتنت است. شرکت «آربورنتورکز» در این مدت متوجه دو گرایش اخلالگری و مختلکنندگی در این باتنت شده است:

* افزایش پی در پی در تعداد سرورهای کنترل و فرمان (C&C) طی ماههای نیمه اول سال جاری( ۲۰۱۶ )

* تصاحب دستگاههای مرتبط با چیزنت و در اختیار گرفتن فرمان آنها، از طریق دسترسی به پردازنده آنها با استفاده از گذرواژههای پیشفرض، گذرواژههایی که ساده هستند و هنوز از سوی صاحبانشان تغییر نیافتهاند.

به گفته «ماتیو بینگ»، محقق شرکت «آربور نـِتورکز»، گروهی از افراد تهدیدکننده با بهکارگیری پهنای باند تجمعی موجود در دستگاههای متصل به چیزنت توانستهاند حملاتی به بزرگی ۴۰۰ گیگابایت در ثانیه را به وبگاههای بازیسازها در سراسر جهان، موسسات مالی مستقر در برزیل، شرکتهای ارایهدهنده خدمات اینترنتی و موسسات دولتی ترتیب دهند. هکرها برحسب اتفاق، از وبکم یا دوربینهای وبی، هم به عنوان ابزار نفوذ به دستگاههای مرتبط با چیزنت استفاده کردهاند.

باید توجه داشت که بسیاری از سازندگان پاساژهای تجاری و ساختمانهای بلندمرتبه در ایران مجهز به چنین دوربینهایی هستند تا سرمایهگذاران، مهندسان و مدیران پروژه بتوانند از راه دور نیز پیشرفت ساختوساز در کارگاه مربوط را مشاهده و از سرقت اموال یا کمکاری کارگران پیشگیری کنند. لذا این گونه دوربینها، بهطور مستمر استفاده نمیشوند. در همین رابطه، «کرک سلوک»، مدیر اطلاعات و واکنش سریع به تهدیدها در شرکت «آربور نـِتورکز» معتقد است که چون اکثر کاربران به صورت مرتب از دوربینهای وبی برای برقراری ارتباط استفاده نمیکنند، بیشتر اوقات متوجه ملحق شدن دوربینهای وبیشان به باتنت مزبور نمیشوند.

در این میان، تلفنهای همراه هوشمند بهرغم داشتن ایرادات امنیتی، در مقابل حملات باتنتِ «لیزارد استرسر» ایمن هستند زیرا با پروتکلهای مدیریتی از راه دور با استفاده از گذرواژهها و نامهای کاربری قابل اجرا نیستند. به گفته «کرک سلوک»: باتنت «لیزارد استرسر» از فنون تلنت، مثل فنِ «حمله زورگیری بیرحمانه» یا bruteforce attack، برای دسترسی به دستگاهها استفاده میکند، به این نحو که با بهکارگیری بیشترین تعداد نام کاربری و گذرواژه که به صورت خودکار بر اساس اصل آزمون و خطا به دستگاهها میفرستد، میکوشد تا login اصلی دستگاه را بیابد. هکر سپس به محض ورود، دستگاه مرتبط با چیزنت را به سرور کنترل و فرمان خود متصل میکند.

فعالیتهای باتنتِ «لیزارد استرسر» نشان میدهند که گروهی از هکرهای انگلیسیزبان در برزیل با استفاده از هزاران دستگاه مرتبط با چیزنت، متصل به اینترنت و مستقر در ویتنام و برزیل، یک حمله گسترده از نوع DDoS را به راه انداختهاند.

شرکت «آربور نـِتوورکز» با هشدار در مورد باتنتِ «لیزارد استرسر» خاطرنشان کرده است که:

«لیزارد استرسر» به باتنت محبوب روز برای تصرف دستگاههای مرتبط به چیزنتها تبدیل شده است، چون تهدیدکنندگان بهنحوی بسیار ساده میتوانند از تنظیمات کوچک گرفته تا اسکنهای تلنت را از این طریق، در چیزنت اجرا کنند. تهدیدکنندگان قادرند با یک بررسی جزیی در گذرواژههای پیشفرضِ نهاد یا شرکتِ متصل به چیزنت، از میان گروه هدف، قربانی بگیرند."

حال، چاره چیست؟ پاسخ به این پرسش کوتاه را باید انتظار داشت، مرکز ملی فضای مجازی در گزارشی تفصیلی و مستند به صورت کتبی به جامعه کاربران شبکه ملی اطلاعات و دولت الکترونیکی ایران بدهد، تا مشخص شود میزان آمادگی، اقدامات پیشگیرانه و راهکارهای ما برای مهار نسل جدید حملات سایبری چیست و در چه حد است؟

(منبع:عصرارتباط)