روز جمعه گذشته، مقامات قضایی و پلیس آمریکا از شناسایی سه هکر توییتر خبر دادند و دو تن از آنها را دستگیر کردند. اسناد پرونده حاکی از فرایندی است که به شناسایی و دستگیری آنها انجامیده است.

آیتیمن- روز پانزدهم ژوییه، یک کاربر پیامرسان دیسکورد با نام کاربری Kirk#5270 یک پیشنهاد جذاب مطرح کرد: «من در توییتر کار میکنم. میتوانم هر نام کاربری را به دست بیاورم. اگر تمایل دارید به من اطلاع بدهید.»

این پیام، آغاز ماجرایی بود که چند ساعت بعد، به بزرگترین هک شناسایی شده در تاریخ توییتر انجامید.

دو هفته پس از این پیام، سه فرد به سرقت حساب کاربری افراد متعددی از جمله بیل گیتس، ایلان ماسک، باراک اوباما و اپل و نزدیک به 120 هزار بیتکوین متهم شدند.

عصر جمعه گذشته، پس از تحقیقاتی که به طور مشترک از سوی پلیس فدرال آمریکا، سازمان خدمات درآمد داخلی (IRS) و سرویس مخفی آمریکا به انجام رسید، وزارت دادگستری ایالات متحده، میسون شپارد (Mason Sheppard) شهروند بریتانیا و نیما فاضلی، شهروند آمریکایی-ایرانی مقیم اورلاندو فلوریدا را به دست داشتن در هک توییتر متهم کرد. جوانی 17 ساله به نام گراهام ایوان کلارک (Graham Ivan Clark) نیز به عنوان متهم اصلی معرفی شد و با 30 اتهام تخلف از جمله 17 مورد کلاهبرداری اینترنتی در هیلزبورو فلوریدا دستگیر شد.

در مجموع، حالا که هر سه نفر یاد شده دستگیر شدهاند، محتویات پرونده مذکور نشان میدهد که این هکرها چقدر در پاک کردن ردپای خود ضعیف عمل کردهاند.

Kirk#5270 بر خلاف ادعایی که روز 15 ژوییه مطرح کرده بود، کارمند توییتر نبود. او البته به ابزارهای مدیریت داخلی توییتر دسترسی داشت و با انتشار اسکرینشات از حسابهای کاربری مانند @Bumblebee، @sc، @vague و @R9 این موضوع را به رخ کشیده بود (زیرا اسامی کاربری کوتاه، در بین جامعه هکرها اهداف محبوبی شناخته میشوند).

یک کاربر دیگر دیسکورد با نام ever so anxious#0001 نیز پس از آن، خریداران اکانتها را معرفی میکرد. Kirk#5270 یک کیف پول بیتکوین معرفی کرد و روی حساب کاربری @xx مبلغ 5 هزار دلار قیمت گذاشت.

صبح همان روز، شخصی با نام مستعار Chaewon روی فروم OGUsers تبلیغی منتشر کرد که بیان میداشت میتواند به هر حساب کاربری توییتر دسترسی ایجاد کند. وی در پستی با عنوان «دسترسی به ایمیل هر حساب توییتر» لیست قیمت خود را منتشر کرد که شامل 250 دلار برای تغییر ایمیل متصل به هر حساب کاربری و 3000 دلار برای دسترسی به اکانت میشد. این پست، کاربران خریدار را به سوی ever so anxious#0001 در پیام رسان دیسکورد هدایت میکرد.

اسناد پرونده حاکی است که در هفت ساعت پس از آن، کاربر ever so anxious#0001 به طور مرتب درباره سرقت 50 حساب کاربری با Kirk#5270 در تماس بوده و در همین چت گفته است که نام مستعارش در OGUsers همان Chaewon است. به این ترتیب مشخص شد که Chaewon و ever so anxious#0001 یک نفر هستند.

Kirk#5270 در دیسکورد با کاربر دیگری به نام Rolex#0373 نیز در ارتباط بود. بر اساس اسناد منتشر شده، Rolex#0373 ابتدا شک داشت که همکاری بکند یا نه. او در متن چت خود با Kirk#5270 نوشته بود که موضوع، « آنقدر خوب است که به نظر واقعی نمیآید». اما kirk که میخواست ادعای خود را ثابت کند، ایمیل آدرس مرتبط با حساب کاربری @foreign را به یکی از ایمیلهای متعلق به Rolex تغییر میدهد و به این ترتیب، او را متقاعد میکند که برای فروش حسابهای کاربری در OGUsers با او همکاری کند. Rolex نیز در عوض حساب کاربری @foreign را برای خودش نگه داشت. قیمتهایی که او قرار شد پیشنهاد بدهد، 2500 دلار برای حسابهای کاربری موردنظر خریداران بود.

حوالی ساعت 2 بعد از ظهر روز 15 ژوییه، حداقل ده حساب کاربری توییتر سرقت شده بود، اما به نظر میرسید که هکرها روی نامهای کاربری کوتاهتر مانند vampire@و @xx متمرکز بودند و هنوز به حساب کاربری افراد مشهور توجه خاصی نداشتند. همچنین سرقت نامهای کاربری از سوی آنها، هنوز با هدف سرقت بیتکوین نبود و آنها فقط اکانتها را میفروختند. بر اساس اسناد پرونده، Chaewon تا این زمان حدود 40 هزار بیت کوین از محل فروش اکانتها کسب کرده بود که 33 هزار دلار را به kirk داده بود و 7 هزار دلار هم بابت دلالی، برای خودش برداشت کرده بود.

پلیس فدرال آمریکا اعتقاد دارد که Rolex همان نیما فاضلی است و او را به اتهام همکاری و فراهم کردن دسترسی به یک کامپیوتر محافظت شده دستگیر کردهاند.

FBI همچنین میگوید که Chaewon که به برنامهریزی برای کلاهبرداری، پول شویی و دسترسی عمدی به کامپیوترهای محافظت شده متهم است، کسی نیست جز شپارد.

هیچ کدام از شکایات جنایی، حاوی مشخصات صاحب حساب کاربری Kirk#5270 یا ارتباطی بین این نام کاربری با یک شخص نیست. اما استاد دادگاه در پرونده کلارک بیان میدارد که او همان فرد 17 سالهای است که به سیستمهای توییتر دسترسی یافته و با سرقت حساب کاربری افراد مشهور، کلاهبرداری بیتکوینی را انجام داده است.

گراهام ایوان کلارک، متهم اصلی پرونده هک توییتر

وزارت دادگستری آمریکا این پرونده را به دفتر دادستان هیلزبورو ارجاع داده، زیرا قوانین فلوریدا، امکان محاکمه افراد زیر سن قانونی را به اتهام کلاهبرداری میدهد.

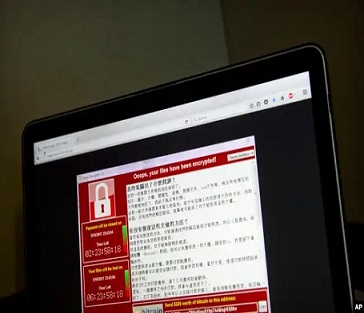

اندرو وارن، دادستان ایالتی هیلزبورو روز جمعه گذشته در یک جلسه ویدیو کنفرانس گفت: او (کلارک) به حسابهای کاربری و سیستم داخلی توییتر از طریق یک کارمند این شبکه اجتماعی دسترسی پیدا کرده است. او دسترسی به این اکانتها را فروخته و پس از آن با سوءاستفاده از حساب کاربری افراد مشهور، به کلاهبرداری بیتکوینی پرداخته و وعده داده که هر میزان بیتکوین به کیف پولش واریز شود، دو برابر آن را برمیگرداند.

اسناد دادگاه نشلان میدهد که نزدیک به 415 پرداخت به کیف پول بیتکوین مشخص شده برای این کلاهبرداری واریز شده که رقمی نزدیک به 177 هزار دلار میشود.

همانگونه که توییتر در هفته گذشته تایید کرد، 130 حساب کاربری هدف قرار گرفته و هکرها موفق شدهاند از 45 تا از این حسابهای کاربری توییت کنند، به پیامهای 36 اکانت هم دسترسی پیدا کرده و دادههای توییتر 7 تا از اکانتها را هم دانلود کردهاند.

عصر پنجشنبه گذشته، توییتر فاش کرد که هکرها از طریق مهندسی اجتماعی، به ویژه از طریق حمله فیشینگ نیزهای (spear-phishing attack) تلفنی با هدف کارکنان توییتر، موفق به دسترسی به سیستمها شدهاند. اسناد دادگاه اطلاعات چندانی در این زمینه ارایه نمیدهد، فقط گفته شده که اقدامات کلارک از حوالی سوم ماه مه آغاز شده است.

همچنین کاملا مشخص نیست که کلارک چگونه شناسایی شده است؛ اما درباره شواهد و ردپاهایی که منجر به شناسایی فاضلی و شپارد شد، اطلاعات بیشتری در دست است.

روز دوم آوریل، مدیرOGUsers اعلام کرد که این فروم اینترنتی هک شده است. چند روز بعد، بر اساس آنچه در اسناد پرونده ذکر شده، یک گروه هک رقیب، لینکی برای دانلود اطلاعات دیتابیس کاربران این فروم اینترنتی هکرها منتشر کرد.

پایگاه دادهای که هک شده بود، گنجینهای با ارزش بود که علاوه بر نام کاربری و پستهای عمومی، شامل پیامهای خصوصی بین کاربران، آدرسهای آیپی و آدرس ایمیل آنها میشد. افبیآی میگوید که روز نهم آوریل به نسخهای از این پایگاه داده دسترسی پیدا کرده است.

پس از دسترسی پلیس فدرال به این اطلاعات، کار شناسایی هکرها سرعت گرفته است. محققان پلیس با بررسی پیامهای خصوصی Chaewon روی OGUsers، به مطلبی دست یافتهاند که مربوط به ماه فوریه است و در آن به Chaewon گفته شده که به ازای یک بازی ویدیویی، مقداری بیتکوین به یک کیف پول مشخص ارسال کند. پلیس این کیف پول را ردیابی کرده و به آدرس بیتکوینهایی رسیده که چند ماه بعد، از سوی ever so anxious#0001 در تبادل مالی با Kirk#5270 استفاده شده است. بازرسان پلیس همچنین با استفاده از دیتابیس مذکور توانستند ارتباط بین Chaewon را با کاربر دیگری در OGUsers به نام Mas ردگیری کنند. هر دو این حسابهای کاربری با یک آدرس آیپی و در یک روز وارد فروم اینترنتی شده بودند. کارآگاهان به این ترتیب دریافتند که Chaewon و Mas هر دو یک نفر هستند.

ایمیل مرتبط با نام کاربری Mas به گفته کارآگاهان masonhppy@gmail.com است که همین ایمیل در حساب کاربری میسون شپارد در کوینبیس ثبت شده است. آدرسهای بیتکوین مرتبط با Chaewon نیز چندین تبادل در کارگزاری بایننس انجام دادهاند که این آدرسها با حسابهای کاربری شپارد مرتبط است.

در نهایت، اسناد پرونده حاکی از اعتراف یک نوجوان دیگر است که نامش اعلام نشده و در این ماجرا همکاری داشته است. او به کارآگاهان گفته که Chaewon را با نام میسون میشناخته است.

کارآگاهان همچنین با استفاده از تبادل بیتکوین و آدرس آیپی توانستند حساب کاربری Rolex#0373 را با نیما فاضلی مرتبط کنند. به ویژه با تبادلی که در روز 30 اکتبر 2018، در فرومهای OGUsers ثبت شده و حساب کاربری کوینبیس که در این تبادلات مالی استفاده شده، متعلق به Nim F با آدرس ایمیل damniamevil20@gmail.com بوده است. این همان آدرس ایمیلی است که حساب کاربری Rolex در OGUsers با آن ثبت شده است.

گفته شده که حساب کاربری کوینبیس نیز با یک گواهینامه رانندگی ایالت فلوریدا با نام نیما فاضلی تایید شده است. اسناد پرونده حاکی است که فاضلی در طول زمان، از همین گواهی نامه رانندگی برای ثبت سه حساب کاربری کوینبیس استفاده کرده که حساب سوم، به طور مرتب از همان آدرس آیپی مورد استفاده Rolex#0373 در دیسکورد و اکانت Rolex در OGUsers مورد دسترسی قرار گرفته است.

مرجع : wired.com