حقوق قانونی کاربران و ماجرای هک فروشگاه اندرویدی

دانیال رمضانی - وقوع برخی اتفاقات در حوزه فضای مجازی همچنان گواهی بر بلاتکلیفی مسالهای مهم به نام "حقوق قانونی کاربران فضای مجازی در ایران" است. به عبارت دیگر ما مجموعهای از بایدها و نبایدها و مجازاتها را برای تخطی کاربران اینترنتی در نظر گرفتهایم، اما زمانیکه بحث حقوق کاربران میشود، صراحت چندانی مشاهده نمیشود. اما برای روشن شدن کیفیت و شرایط ارائه خدمات اینترنتی به کاربران ایرانی و برخی مشکلات موجود باید به زمینهها و چگونگی رشد برخی ارائه دهندگان سرویس اینترنتی در ایران بپردازیم.

• چگونگی رونق برخی کسب و کارهای اینترنتی

در سالهای اخیر برخی کسب و کارهای اینترنتی در ایران که عدهای اصرار دارند از آنها با نام استارتآپ نام ببرند به دو جهت رونق گرفتهاند.

نخستین عامل، تحریم کاربران ایرانی از دریافت برخی خدمات و سرویسهایی است که عمدتا منشا آنها غربی و آمریکایی است. برای مثال گوگل دسترسی کاربران ایرانی به برخی خدمات خود را به تبعیت از قوانین آمریکا مسدود کرده است. همین تحریم زمینهساز ساخت سرویسهای مشابه در داخل شده است که البته این خدمات همچون فروشگاههای اپلیکیشنهای اندرویدی داخلی شاید در وهله نخست به بخشی از نیاز کاربران پاسخ داده است، لیکن این تمام ماجرا نیست و در ادامه به اما و اگرهای آن نیز پرداخته میشود.

همین جا البته از نکتهای نیز نباید غافل شد. ممنوعیت دسترسی کاربران ایرانی به برخی خدمات شرکتهای غربی از جمله گوگل نیز دارای تناقضات و استانداردهای دوگانه است. برای مثال گوگل دسترسی به سرویسی همچون ایمیل را برای ایرانیها باز گذاشته اما دسترسی به برخی خدمات همچون گوگلاستور و برخی ابزارهای مدیریتی و برنامهنویسی را برای ایرانیها مسدود کرده است که این مساله نیز در نوع خود تامل برانگیز است و البته پیشتر به آن پرداخته شده است.

دومین عاملی که بعد از مسدودسازی دسترسی ایرانیها از خارج کشور موجب رونق برخی کسب و کارهای اینترنتی شده است، فیلترینگ از داخل کشور است. برای مثال سایت یوتیوب به موجب دستور کمیته تعیین مصادیق محتوای مجرمانه، فیلتر شده و در عوض سرویسهای مشابه داخلی توانستهاند از فرصت ایجاد شده، بهره برده و به رشد نسبی برسند.

البته ناگفته نماند که موضوع فیلترینگ برخی سایتها و خدمات از داخل کشور، برای همه نیز موجب پولسازی و رشد نشده است که نمونه آن را میتوان در دسترسی بسیاری از کاربران ایرانی به انواع شبکههای اجتماعی و یا پیامرسانهای موبایلی فیلتر شده یافت در حالیکه استقبال از نمونههای داخلی در حد و اندازه نمونههای خارجی نبوده و رشد آنها در حد مشخصی متوقف شده است.

• خلاء متولیان و رشد قوانین خودساخته

در کشور ما شاید بالغ بر ۴۰ نهاد دولتی، غیر دولتی و حاکمیتی در مقرراتگذاری و سیاستگذاری در حوزه فضای مجازی نقش دارند. در کنار این نهادها، صنوف و اتحادیهها نیز میتوانند در تسهیل ارایه خدمات الکترونیکی به کاربران ایفای نقش کنند که البته در حوزه فضای مجازی این نقش همچنان مشهود نیست.

اما در نتیجه تعدد و تنوع دستگاههای مسوول در مراقبت از حقوق کاربران فضای مجازی، ما شاهد نوعی مقرراتگذاری خود ساخته توسط برخی ارایهدهندگان خدمات الکترونیکی هستیم که به واسطه تحریم و فیلتر، دیگر تنها مسئول برنامهریزی برای پول درآوردن نبوده و باید نسبت به نوعی انحصار شکلگرفته برای ایشان و الزام نسبی کاربران به استفاده از این خدمات، مسوولیتهای حقوقی فراتر از یک فروشگاه تجاری را به عهده بگیرند.

اما در این خصوص شاهد تصویب مقررات یکطرفه و خودخواستهای از سوی این خدمات دهندگان هستیم که در برخی موارد به تنها چیزی که اهمیت داده نشده است، حقوق کاربران است. در عوض برخی از این خدمت دهندگان تنها شروط و ضوابطی را به کاربران تحمیل و دیکته میکنند که فردا روزی هیچ مسئولیتی متوجه آنان نباشد.

به هر حال آنطور که مشخص است، این ارایه دهندگان خدمات اینترنتی نیز دریافتهاند که به واسطه تعدد دستگاههای مسوول، راههای گریز زیادی از پاسخگویی و قانونمندی وجود دارد.

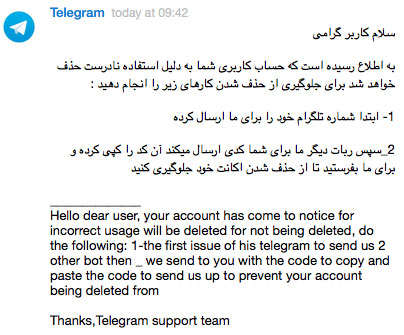

• ماجرای هک یک فروشگاه اندرویدی

اما هفته گذشته بر اساس گزارش رسانهها، یکی از فروشگاههای شناخته شده در حوزه دانلود اپلیکیشنهای اندرویدی هک شد و به موجب آن اطلاعات کاربری مراجعه کنندگان به این سرویس دهنده در شبکههای موبایلی لو رفته است.

ظاهرا مسوولان سرویسدهنده مذکور هم موضوع را کوچکنمایی کرده و اصل ماجرای هک شدن را نیز به گردن نگرفتهاند.

این که فروشگاه مذکور که تقریبا اغلب کاربران در جریان هستند کدام فروشگاه بوده، قصد بر حفظ موقعیت رقابتی و تجاری خود داشته باشد امری طبیعی است، اما واقعیت این است که اصولا قرار نیست یک رسانه پیگیر صحت و سقم ماجرا شده و سرویسدهنده نیز به راحتی همه چیز را حاشا کند.

در دنیا نیز چنین روالی وجود نداشته و این متولیان قانونی و دولتی هستند که سریعا وارد ماجرا شده و علاوه بر اعلام نام شرکتی که هک شده به کاربران توصیههای لازم را داده و از سرویسدهنده نیز میخواهند که سریعا مشکل مربوطه را برطرف کنند.

بیشک این سرویس دهنده داخلی، کسب و کارش از امثال مایکروسافت و اپل و گوگل بزرگتر نیست که در دنیا به محض شناسایی یک باگ در سیستم عامل آن شرکتها به سرعت موضوع جهانی میشود تا هر چه سریعتر هم کاربران متوجه مشکل شوند و هم شرکتهای مذکور نسبت به رفع مشکل اقدام کنند.

به هر حال تا آنجا که مشاهده میشود، این مرکز ماهر سازمان فناوری اطلاعات و به موازات ایشان پلیس فتا هستند که به دور از هر گونه ملاحظات، میبایست فروشگاه اندرویدی مذکور و اصولا ارایهدهندگان خدماتی که از نوعی انحصار به واسطه تحریم و فیلتر بهره میبرند را معرفی و مورد بررسی قرار دهند تا شاهد وقوع و تکرار ماجرای مشابه شرکت انیاک در کشور نباشیم.

• هک فروشگاه اندرویدی و چند پرسش

اما بعد از انتشار خبر از سوی خبرگزاری فارس که گزارش داد: یکی از بزرگترین فروشگاههای برنامههای اندرویدی ایران اخیراً درگیر مشکلات امنیتی شده که انتشار اطلاعات حساب کاربری بخشی از کاربران یکی از عواقب آن بود.

این شرکت مشکل را ناشی از هک شدن حسابهای کاربری در یک شبکه اجتماعی دانسته است، سایت تخصصی خبری ایتنا نیز به طرح پرسشهایی پیرامون این ماجرا پرداخت که جا دارد پاسخ لازم به آنها ارائه شود:

۱ - به نظر میرسد بازار مورد نظر برای غالب کاربران آشناست، ولی معلوم نیست به چه دلیلی نام آن حذف شده است. البته ممکن است توجیهاتی مانند لطمه به کسب و کار شرکت مزبور به عنوان این پنهانکاری ذکر شود، اما باید توجه کرد که هیچ توجیهی باعث کوتاهی در حفظ امنیت کاربران نیست، و همانگونه که در سراسر دنیا نیز مرسوم است، خلاء امنیتی شرکتهای بزرگ و صاحبنام با شفافیت کامل منتشر شده، و این شرکتها نیز صادقانه و برای جلب اطمینان بیشتر کاربرانشان، در کمال مسئولیتپذیری، به رفع ایرادات امنیتی میپردازند.

۲ - شاید وجود تحریم را بتوان یکی از دلایل اصلی شکلگیری و رشد اینگونه بازارهای نرمافزاری ایرانی دانست که در غیاب منابع اصلی به ارائه محصولات جهانی، و همچنین رونق کسب و کار خویش میپردازند. اما شایسته است که در همین فرصت غنیمت، بازارهای ایرانی به ارائه خدمات صادقانه و شفاف بپردازند و رفع مشکلات احتمالی را مسئولیت خویش بدانند و از پنهانکاری بپرهیزند.

۳ - اما سوال مهم از نهادهای مسوول در فضای مجازی است که مشخص کنند در این بین چگونه به مسوولیت خویش عمل کردهاند؟ آیا وقتی کاربران ایرانی در فضای تحریم، ناگزیر از رجوع به این فروشگاهها هستند، مشکلات امنیتی اینچنینی هرگز مورد توجه دستگاههای مسئول (پلیس فتا، مرکز ماهر، سازمان فناوری اطلاعات و غیره و از همه مهمتر شورای عالی فضای مجازی) قرار میگیرد؟ اساسا اینگونه کسب و کارها که به طور مستقیم با با تعداد نجومی کاربران (بنا به اعلام وزارت ارتباطات: حدود چهل ملیون گوشی هوشمند) مواجهند، اساسا هیچ ساز و کاری برای حفظ و ارتقاء امنیت کاربران در فضای مجازی و نحوه تعامل با این فروشگاهها عرضه کردهاند؟

مخلص کلام این که مساله این است که حقوق کاربران ایرانی در اولویت است یا منافع تجاری یک کسب و کار اینترنتی؟(منبع:عصرارتباط)