| تحلیل وضعیت فناوری اطلاعات در ایران |

| تحلیل وضعیت فناوری اطلاعات در ایران |

مقام مسئول شهر فرودگاهی امام خمینی (ره) از حمله ناموفق گروه هکری به سایت این شرکت خبر داد.

محمد جعفرآبادی مدیرکل دفتر شهر فرودگاهی الکترونیکی در گفتوگو با تسنیم، اظهار کرد: گروه هکری آنانیموس دیشب با استفاده از درخواستهای زیاد از مبادی داخلی و خارجی (DDOS) تلاش کرد سایت شهر فرودگاهی امام را هک کند.

وی با یادآوری اینکه سرویسدهی وبسایت شهر فرودگاهی حدود 15 دقیقه (بازه زمانی 20:10 دقیقه تا 20:25 دقیقه یکشنبه شب) دچار اختلال شد، ادامه داد: اما با توجه به سیستم پشتیبانی چند لایه، از هک سایت شهر فرودگاهی امام توسط این گروه هکری جلوگیری به عمل آمد. وب سایت شهر فرودگاهی با وجود ادامه حملات با نظارت کارشناسان و پایش 24 ساعته به سرویسدهی ادامه داد.

وی با تاکید بر اینکه سیستم پشتبانی اجازه ورود به «آنانیموس» را نداد، افزود: پس از این ناکامی، گروه هکری اقدام به انتشار تصاویر و مستندات عمومی که در وبسایت در دسترس عموم است در شبکههای اجتماعی کرد.

وی بیان کرد این اقدام نشاندهنده این است که گروه هکری مذکور در هک وبسایت شرکت ناکام مانده است.

بازار جاسوس افزارهای تجاری که به دولتها اجازه میدهد به گوشیهای تلفن همراه حمله کرده و دادههای آن را اصطلاحا جارو زده و استخراج نماید در حال رونق است. حتی دولت ایالات متحده نیز از جاسوس افزارها استفاده میکند.

رونن برگمن؛ روزنامهنگار تحقیقی، نویسنده و از تحلیلگران برجسته امور نظامی - امنیتی اسرائیل و نویسنده ارشد امور امنیتی در روزنامه «یدیعوت آحرونوت» است. مقالات و گزارشهای او به طور کلی بر اساس مطالب طبقهبندی شده نظامی و اطلاعاتی هستند. همین موضوع سبب شده او اجازه دسترسی انحصاری به منابع و دادههایی را داده باشد که برای کمتر روزنامهنگاری میسر است.

او افشاگریهایی را انجام داده است همچون، واریز درآمدهای مالیاتی دولت فلسطینی به حساب بانکی شخصی «یاسر عرفات» رهبر سابق سازمان آزادیبخش فلسطین، تولید کود از استخوان قربانیان هولوکاست در یک کارخانه ایتالیایی در طول جنگ جهانی دوم، پرونده پزشکی «اسحاق رابین» نخست وزیر اسبق اسرائیل که در شب ترور او تنظیم شده بود، آزمایشهای پزشکی که بر روی سربازان اسرائیلی به عنوان بخشی از تلاشهای مشترک امریکا و اسرائیل برای ساخت واکسن ضد سیاه زخم انجام شد و رسواییهای متعدد مرتبط با فساد سازمانی در اسرائیل.

به گزارش فرارو به نقل از نیویورک تایمز، دولت بایدن سال گذشته علیه سوء استفاده از نرم افزارهای جاسوسی برای هدف قرار دادن فعالان حقوق بشر، مخالفان و روزنامه نگاران موضع گیری کرد و اعلام نمود شرکت اسرائیلی NSO Group بدنامترین سازنده ابزارهای هک را در فهرست سیاه قرار داده است.

با این وجود، صنعت جهانی جاسوس افزارهای تجاری که به دولتها اجازه میدهد به گوشیهای تلفن همراه حمله کرده و دادهها را تخلیه کنند به رونق خود ادامه میدهد. حتی دولت ایالات متحده نیز از جاسوس افزارها استفاده میکند.

به گفته افراد آگاه از فعالیتهای اداره مبارزه با مواد مخدر امریکا آن نهاد به طور مخفیانه در حال نصب و کارگذاری نرم افزارهای جاسوسی از یک شرکت اسرائیلی دیگر است و این اولین استفاده تایید شده از جاسوس افزار تجاری توسط دولت فدرال ایالات متحده محسوب میشود.

همزمان با آن استفاده از نرم افزارهای جاسوسی در سراسر جهان رو به گسترش است و شرکتهای جدید از کارکنان سابق اطلاعات سایبری اسرائیلی که برخی از آنان برای NSO کار کرده بودند استفاده میکنند تا جای خالی این فهرست سیاه را پر کنند. با نسل بعدی شرکت ها، فناوری جاسوس افزار که زمانی در دست تعداد اندکی از کشورها بود اکنون در همه جا حضور دارد و چشم انداز جاسوسی دولت را تغییر داده است.

یک شرکت فروش ابزار هک به نام Predator که توسط یک ژنرال سابق اسرائیلی از دفاتر یونان اداره میشود و در مرکز یک رسوایی سیاسی در آتن به دلیل استفاده از جاسوس افزار علیه سیاستمداران و روزنامه نگاران قرار دارد.

دولت یونان اعتراف کرد که به شرکت "اینتلکسا" ((Intellexa مجوز فروش جاسوس افزار "شکارچی" Predator)) را به حداقل یک کشور با سابقه سرکوب یعنی ماداگاسکار داده است.

هم چنین، روزنامه "نیویورک تایمز" دریافته که اینتلکسا پیشنهاد فروش محصولات خود به اوکراین را نیز مطرح کرده که این پیشنهاد رد شده است. مشخص شد که Predator از سال ۲۰۲۱ میلادی در دهها کشور دیگر مورد استفاده قرار گرفته است که نشاندهنده تقاضای مستمر در بین دولتها و فقدان تلاشهای قوی بین المللی برای محدود کردن استفاده از چنین ابزارهایی است.

تحقیقات "نیویورک تایمز" براساس بررسی هزاران صفحه از اسناد از جمله اسناد مهر و موم شده دادگاه در قبرس، شهادتهای طبقه بندی شده پارلمانی در یونان و تحقیقات مخفی پلیس نظامی اسرائیل و هم چنین مصاحبه با چندین مقام دولتی و قضایی، عوامل اجرایی، مدیران تجاری و قربانیان هک در پنج کشور انجام شده است.

پیچیدهترین ابزارهای جاسوس افزار مانند "پگاسوس" Pegasus)) ساخت NSO دارای فناوری "صفر کلیک" هستند به این معنی که میتوانند به طور مخفیانه و از راه دور همه چیز را از گوشی تلفن همراه هدف قرار گرفته استخراج کنند بدون آن که کاربر مجبور باشد روی پیوند مخرب کلیک کند تا به پگاسوس امکان دسترسی از راه دور را بدهد.

این جاسوس افزارها هم چنین میتوانند گوشی تلفن همراه را به یک دستگاه ردیابی و ضبط مخفی تبدیل کنند و به گوشی تلفن همراه امکان جاسوسی از صاحب خود را بدهند. با این وجود، ابزارهای هک بدون داشتن قابلیت کلیک صفر که به طور قابل توجهی ارزانتر هستند نیز بازار قابل توجهی را به خود اختصاص داده اند.

نرم افزارهای جاسوسی تجاری توسط سرویسهای اطلاعاتی و نیروهای پلیس برای هک گوشیهای تلفن همراه مورد استفاده قرار گرفته توسط شبکههای مواد مخدر و گروههای تروریستی مورد بهره برداری قرار گرفته اند. با این وجود، بسیاری از رژیمهای خودکامه و حتی دموکراتیک نیز از جاسوس افزارها برای جاسوسی از مخالفان سیاسی و روزنامه نگاران سوء استفاده کرده اند.

این امر باعث شده که دولتها برای استفاده از جاسوس افزارها درصدد توجیه و ایجاد دلیل و استدلال باشند از جمله موضع در حال ظهور کاخ سفید مبنی بر این که توجیه استفاده از این سلاحهای قدرتمند تا حدی به این بستگی دارد که چه کسی و علیه چه کسی از آن استفاده میکند.

دولت بایدن در تلاش است تا درجهای از نظم را به هرج و مرج جهانی تحمیل کند، اما در این محیط ایالات متحده هم نقش آتش افروز و هم آتش نشان را ایفا کرده است. فراتر از استفاده اداره مبارزه با مواد مخدر ایالات متحده از جاسوس افزاری به نام "گرافیت" (Graphite) ساخته شده توسط شرکت اسرائیلی "پاراگون" (Paragon) سیا در دوره ریاست جمهوری ترامپ پگاسوس را برای دولت جیبوتی خریداری کرد و دست کم یک سال از آن ابزار هک استفاده شده بود.

هم چنین، مقامهای پلیس فدرال امریکا (اف بی آی) در اواخر سال ۲۰۲۰ و نیمه نخست سال ۲۰۲۱ میلادی تلاش کردند تا پگاسوس را وارد تحقیقات جنایی خود سازند، اما آن نهاد در نهایت این ایده را کنار گذاشت.

اداره مبارزه با مواد مخدر ایالات متحده در پاسخ به پرسش "نیویورک تایمز" درباره استفاده از جاسوس افزار با انتشار بیانیهای اعلام کرد: "مردان و زنان در اداره مبارزه با مواد مخدر در حال استفاده از هر ابزار تحقیقی قانونی موجود برای تعقیب کارتلهای مستقر در خارج از کشور و افرادی هستند که در سراسر جهان مسئول مرگ ۱۰۷۶۲۲ آمریکایی بر اثر پیامدهای ناشی از مصرف مواد مخدر در سال گذشته هستند".

"استیون فلدشتاین" کارشناس بنیاد کارنگی برای صلح بین المللی در واشنگتن استفاده از نرم افزارهای جاسوسی توسط ۷۳ کشور را مستند کرده است. او میگوید: "مجازات علیه NSO و شرکتهای مشابه آن مهم است، اما در واقعیت فروشندگان دیگر وارد عمل میشوند و هیچ نشانهای نسبت به امکان از بین رفتن آنان وجود ندارد".

شرکت NSO برای بیش از یک دهه پگاسوس را به سرویسهای جاسوسی و سازمانهای مجری قانون در سراسر جهان فروخت. دولت اسرائیل این شرکت را ملزم کرد تا پیش از صدور نرم افزارهای جاسوسی خود به یک سازمان مجری قانون یا اطلاعات خاص مجوزها را تضمین کند.

این موضوع به دولت اسرائیل اجازه داد تا اهرم دیپلماتیکی را بر کشورهای مشتاق خرید پگاسوس مانند مکزیک، هند و عربستان سعودی به دست آورد. با این وجود، کوهی از شواهد در مورد سوء استفاده از پگاسوس انباشته شد.

دولت بایدن در این باره اقدام کرد: یک سال پیش شرکت NSO و یک شرکت اسرائیلی دیگر به نام Candiru در فهرست سیاه وزارت بازرگانی ایالات متحده قرار گرفتند و شرکتهای امریکایی از تجارت با شرکتهای هکر منع شدند.

کاخ سفید در ماه اکتبر در طرح کلی استراتژی امنیت ملی خود نسبت به خطرات متوجه از سوی نرم افزارهای جاسوسی هشدار داد و اعلام نمود که دولت امریکا با "استفاده غیرقانونی از فناوری از جمله جاسوس افزارهای تجاری و فناوری نظارت" مبارزه خواهد کرد و در برابر "اقتدارگرایی دیجیتال" خواهد ایستاد.

دولت آمریکا در حال هماهنگی تحقیقاتی در این باره است که چه کشورهایی از پگاسوس یا هر ابزار جاسوسی دیگری علیه مقامهای امریکایی در خارج از آن کشور استفاده کرده اند.

کنگره امریکا در حال حاضر روی دو یک لایحه دو حزبی کار میکند که مدیر اطلاعات ملی را ملزم میسازد تا ارزیابی خطرات ضد جاسوسی برای ایالات متحده ناشی از جاسوس افزارهای تجاری خارجی را ارائه کند. این لایحه همچنین به مدیر اطلاعات ملی این اختیار را میدهد که استفاده از نرم افزارهای جاسوسی توسط هر سازمان اطلاعاتی را ممنوع کند. کاخ سفید در حال کار بر روی یک فرمان اجرایی برای اعمال محدودیتهای دیگر در استفاده از نرم افزارهای جاسوسی است.

با این وجود، در این باره استثناهایی وجود دارند. کاخ سفید به اداره مبارزه با مواد مخدر اجازه میدهد به استفاده از "گرافیت" ابزار هک ساخته شده توسط شرکت اسرائیلی پاراگون برای عملیات خود علیه کارتلهای مواد مخدر ادامه دهد.

یکی از مقامهای ارشد کاخ سفید که نخواسته نام اش فاش شود گفته که دستور اجرایی کاخ سفید در حال آماده سازی، جاسوس افزارهایی را هدف قرار میدهد که "خطرات ضد جاسوسی و امنیتی" دارند یا توسط دولتهای خارجی به طور نادرست مورد استفاده قرار گرفته اند.

این مقام دولتی اشاره کرده که اگر چنین شواهدی علیه پاراگون به دست بیاید کاخ سفید انتظار دارد که دولت امریکا قرارداد خود را با آن شرکت فسخ کند. این مقام افزوده است:"دولت امریکا به وضوح مشخص ساخته که از ابزارهای تحقیقاتی که توسط دولتها یا افراد خارجی برای هدف قرار دادن دولت آمریکا و کارکنان ما یا هدف قرار دادن جامعه مدنی، سرکوب مخالفان یا امکان نقض حقوق بشر مورد بهره برداری قرار گرفته اند استفاده نخواهد کرد. ما از تمامی ادارات و سازمانها انتظار داریم که در انطباق با این سیاست عمل کنند".

همانند پگاسوس جاسوس افزار گرافیت نیز میتواند به گوشی تلفن همراه هدف خود حمله کرده و محتویات آن را استخراج کند. با این وجود، برخلاف پگاسوس که دادههای ذخیره شده در داخل گوشی را جمعآوری میکند گرافیت عمدتا پس از بک آپ گرفتن (تهیه نسخه پشتیبان) از دادههای تلفن همراه دادهها را از ابر جمع آوری میکند.

به گفته کارشناسان امنیت سایبری این قابلیت گرافیت میتواند کشف هک و سرقت اطلاعات را دشوارتر کند. یکی از مقامهای اداره مبارزه با مواد مخدر امریکا میگوید که گرافیت تنها در خارج از ایالات متحده برای عملیات آژانس علیه قاچاقچیان مواد مخدر استفاده شده است.

این نهاد به پرسشی درباره این که آیا گرافیت علیه آمریکاییهایی که در خارج از کشور زندگی میکنند مورد استفاده قرار گرفته یا خیر و به پرسشی درباره نحوه مدیریت اطلاعات مربوط به شهروندان آمریکایی - پیامها، تماسهای تلفنی یا سایر اطلاعات که آن نهاد با استفاده از گرافیت علیه اهداف اش به دست آورده پاسخی نداد.

مقامهای اداره مبارزه با مواد مخدر ایالات متحده در سال ۲۰۱۴ میلادی با نمایندگان NSO در مورد خرید پگاسوس برای عملیات خود جلسه دیداری داشتند با این وجود، در آن زمان اداره مبارزه با مواد مخدر امریکا تصمیم گرفت آن نرم افزار جاسوسی را خریداری نکند.

به گفته یک مقام آگاه از موافقت نامههای صدور مجوز صادرات دفاعی اسرائیل فروش جاسوس افزار گرافیت ساخت پاراگون به ایالات متحده از سوی دولت اسرائیل تنظیم و مورد تایید قرار گرفته بود.

آن شرکت سه سال پیش توسط "ایهود اشنئورسون" فرمانده سابق واحد ۸۲۰۰ نهاد اسرائیلی همتای آژانس امنیت ملی اکریکا تاسیس شد. اطلاعات عمومی کمی در مورد شرکت پاراگون در دسترس است. آن شرکت هیچ وب سایتی ندارد و به گفته دو افسر سابق واحد ۸۲۰۰ و یک مقام ارشد اسرائیلی اکثر مدیران آن شرکت از کهنه سربازان اطلاعاتی اسرائیل هستند که برخی از آنان برای NSO کار کرده بودند.

"ایهود باراک" نخست وزیر سابق اسرائیل در هیئت مدیره آن شرکت حضور دارد و پولهای ارسالی از آمریکا به تامین مالی عملیات آن کمک میکند. Battery Ventures مستقر در بوستون نام پاراگون را به عنوان یکی از شرکتهایی که در آن سرمایه گذاری میکند در فهرست خود قرار داده است.

حتی در شرایطی که دولت ایالات متحده از یک سو با یک دست نرم افزارهای جاسوسی ساخت اسرائیل را خریداری کرده و به کار میگیرد از سوی دیگر اقدام دولت بایدن برای مهار صنعت جاسوس افزارهای تجاری روابط امریکا با اسرائیل را دچار آسیب و خدشه ساخته است.

مقامهای اسرائیلی تلاش کرده اند NSO و Candiru را از فهرست سیاه وزارت بازرگانی امریکا خارج سازند، اما تلاش شان نتیجه نداشته است.

اقدام دولت بایدن در مورد در فهرست سیاه قرار دادن دو شرکت NSO و Candiru از نظر مالی تاثیرگذار بوده است. به گفته دو مقام ارشد اسرائیلی وزارت دفاع اسرائیل برای جلوگیری از قرار گرفتن دیگر شرکتها در فهرست سیاه امریکا محدودیتهای سخت تری را بر صنعت امنیت سایبری محلی اعمال کرده است از جمله با کاهش تعداد کشورهایی که این شرکتها میتوانند به طور بالقوه محصولات خود را به آن کشورها بفروشند و این تعداد را از ۱۱۰ کشور به ۳۷ کشور کاهش داده است.

در نتیجه، NSO معروفترین شرکت سازنده جاسوس افزار ضربه مالی شدیدی را متحمل شده چرا که از تعداد مشتریان آن شرکت کاسته شده است. سه شرکت فعال دیگر در عرصه جاسوس افزار نیز دچار ورشکستگی شده اند. با این وجود، چشم انداز فرصتهای تازهای برای استفاده دیگران از جاسوس افزارها فراهم شده است.

به گفته سه نفر که از افسران ارشد اطلاعات نظامی اسرائیل "تال دیلیان" ژنرال سابق اطلاعات نظامی اسرائیل در سال ۲۰۰۳ میلادی پس از تحقیقات داخلی که مشکوک به دست داشتن در سوء مدیریت منابع مالی بود مجبور به بازنشستگی از نیروهای دفاعی اسرائیل شد.

او در نهایت به قبرس نقل مکان کرد کشور جزیرهای اتحادیه اروپا که در سالیان اخیر به مقصد مورد علاقه شرکتهای نظارتی و کارشناسان اطلاعات سایبری تبدیل شده است.

دیلیان در سال ۲۰۰۸ میلادی در قبرس شرکت "سرکلز" Circles را تاسیس نمود شرکتی که از فناوری جاسوسی کامل اسرائیلی به نام سیستم سیگنالینگ ۷ استفاده میکرد.

او به دلیل استخدام بهترین هکرها از جمله کارشناسان سابق نرم افزارهای جاسوسی از نخبهترین واحد اطلاعات سایبری ارتش اسرائیل به خود میبالید. دیلیان به درخواستهای مصاحبه یا پرسشهای کتبی که به طور مستقیم و از طریق وکلایش در قبرس و اسرائیل برای او ارسال شده بود پاسخ نداد.

دیلیان در سال ۲۰۱۹ میلادی با نشریه "فوربس" مصاحبه کرد. او در حال مصاحبه درون یک ون نظارتی در شهر لارناکا در قبرس قرار داشت و با آن رانندگی میکرد. او از توانایی آن ون برای هک کردن گوشیهای تلفن همراه اطراف و توانایی سرقت پیامهای واتس آپ و پیامهای متنی از اهداف نامعلوم سخن گفت.

او در پاسخ به پرسشی درباره نقض حقوق بشر در هنگام استفاده از محصولاتاش به "فوربس" گفته بود: "ما با افراد خوب کار میکنیم، ولی گاهی اوقات افراد خوب رفتار نمیکنند". مقامهای قبرس پس از آن مصاحبه از طریق اینترپل درخواست بازداشت "دیلیان" را به جرم نظارت غیرقانونی صادر کردند.

چندین مقام قبرسی درگیر در این پرونده گفتند وکیل دیلیان در نهایت موفق شد پرونده را با پرداخت جریمه ۱ میلیون یورویی (۱ میلیون دلاری) که از طریق شرکت دیلیان پرداخت شد حل و فصل نماید، اما دیگر از او برای تجارت در قبرس استقبال نمیشد.

با این وجود، کار دیلیان تمام نشد. او در سال ۲۰۲۰ به آتن رفت و "اینتلکسا" را در آنجا راه اندازی کرد و بازاریابی برای جاسوس افزار تازه خود با نام "شکارچی" (Predator) را آغاز کرد. Predator از کاربر مورد نظر میخواهد که روی یک پیوند کلیک کند تا گوشی تلفن همراه کاربر را آلوده کند در حالی که پگاسوس بدون هیچ اقدامی از طرف هدف، گوشی تلفن همراه را آلوده میسازد. این بدان معناست که Predator به خلاقیت بیشتری نیاز دارد تا اهدافی که رفتاری محتاط برای کلیک کردن دارند را جلب کند.

آلودگیهای ناشی از آن جاسوس افزار به شکل پیامهای فوری شخصی سازی شده دقیق و پیوندهای آلوده تقلیدی و شبیه وب سایتهای مستقر هستند.

به گفته کارشناسان هنگامی که گوشی تلفن همراه توسط Predator آلوده میشود این نرم افزار جاسوسی بسیاری از قابلیتهای جاسوسی مشابه پگاسوس را از خود نشان میدهد.

پژوهشی که متا در مورد Predator انجام داد حدود ۳۰۰ سایت از قبل طراحی شده را فهرست کرد که کارشناسان دریافته بودند برای آلوده سازی از طریق Predator مورد استفاده قرار میگرفتند.

از بهار ۲۰۲۰ میلادی "اینتلکسا" از دفاتری در امتداد ریویرا در یونان ناحیهای مورد علاقه ستارههای ورزشی بین المللی و دیجیتال نومدها (عشایر یا دورکاران دیجیتالی) است فعالیت میکرد.

براساس سوابق کاری محرمانه بررسی شده توسط "نیویورک تایمز" و هم چنین پروفایلهای کارکنان لینکدین این شرکت دست کم هشت اسرائیلی را استخدام کرد که تعدادی از آنان سابقه فعالیت در سرویسهای اطلاعاتی اسرائیل را داشتند.

"اشل" فردی که وزارتخانه تحت امر او در اسرائیل بر مجوزهای صادرات نرم افزارهای جاسوسی نظارت میکند، میگوید: قدرت کمی برای کنترل اقداماتی که دیلیان یا دیگر عوامل اطلاعاتی سابق اسرائیل پس از راه اندازی شرکت در خارج از اسرائیل انجام میدادند، داشته است.

او میگوید: "این موضوع مطمئنا من را آزار میدهد که یکی از پرسنل باسابقه و قدیمی واحدهای اطلاعاتی و سایبری ما (اسرائیل) سایر مقامهای ارشد سابق را استخدام میکند و بدون هیچ نظارتی در سراسر جهان در حال فعالیت است".

"اینتلکسا" هم چنین به دنبال فرصتهایی بود که پیشتر در حوزه NSO قرار داشتند. اوکراین پیشتر تلاش کرده بود پگاسوس را خریداری کند، اما این تلاش پس از آن که دولت اسرائیل به دلیل نگرانی از آن که انجام این معامله به روابط اسرائیل با روسیه آسیب برساند با شکست مواجه شد.

پس از آن اینتلکسا وارد عمل شد. "نیویورک تایمز" سال گذشته یک نسخه از پیشنهاد نه صفحهای اینتلکسا در مورد فروش Predator که به یک آژانس اطلاعاتی اوکراینی ارسال شده بود را دریافت کرد که اولین پیشنهاد کامل از این قبیل نرم افزارهای جاسوسی تجاری بود که عمومی شد.

این سند، به تاریخ فوریه ۲۰۲۱ است و در آن اینتلکسا به قابلیتهای Predator بالیده و حتی پیشنهاد یک خط پشتیبانی ۲۴ ساعت شبانه روز و هفت روز هفته را ارائه داده است. اینتلکسا برای سال اول پیشنهاد فروش یک بسته اولیه شامل ۲۰ جاسوس افزار آلوده سازنده به ارزش ۱۳.۶ میلیون یورو (۱۴.۳ میلیون دلار) به همراه آموزشهای لازم و مرکز کمک شبانه روزی را ارائه کرد. هم چنین، طبق مفاد معامله اگر اوکراین قصد داشت از Predator برای شمارههای غیر اوکراینی و خارجی استفاده کند هزینه خرید ۳.۵ میلیون یورو افزایش مییافت.

یک منبع آگاه از این موضوع، اشاره کرده که اوکراین این پیشنهاد را رد کرد. دلایل اوکراین برای رد این پیشنهاد مشخص نیست. با این وجود، این موضوع مانع از ادامه فعالیت آزادانه و رها از نظارت دولت اسرائیل توسط دیلیان نشد. او مشتریان بیش تری را جذب کرد.

متا و هم چنین آزمایشگاه شهروند دانشگاه تورنتو یک سازمان ناظر امنیت سایبری، استفاده از جاسوس افزار Predator را در ارمنستان، مصر، یونان، اندونزی، ماداگاسکار، عمان، عربستان سعودی، صربستان، کلمبیا، ساحل عاج، ویتنام، فیلیپین و آلمان شناسایی کردند. این مکانها از طریق اسکنهای اینترنتی برای سرورهایی که با نرمافزار جاسوسی مرتبط هستند، تعیین شدند.

در طول چند ماه گذشته، Predator هم چنین جنجال گستردهای را در عرصه عمومی و سیاسی یونان ایجاد کرده چرا که مشخص شد از آن جاسوس افزار علیه روزنامه نگاران و چهرههای مخالف دولت استفاده شده بود. دولت یونان بارها این نرم افزارهای جاسوسی را غیرقانونی توصیف کرده و اعلام کرده که هیچ ارتباطی با آن ندارد.

علیرغم محکومیتهای صورت گرفته یونان به حمایت از اینتلکسا و جاسوس افزارهای آن به شکلی حیاتی اعتراف کرده است: این کار از طریق صدور مجوز برای آن شرکت به منظور صادرات Predator به ماداگاسکار صورت گرفت؛ جایی که دولت آن سابقه سرکوب مخالفان سیاسی را دارد.

"الکساندروس پاپایوآنو" سخنگوی وزارت خارجه یونان تایید کرده که یک بخش از آن وزارتخانه دو مجوز صادرات جاسوس افزار را در تاریخ ۱۵ نوامبر ۲۰۲۱ برای اینتلکسا صادر کرده بود. او اشاره کرده که بازرس کل آن وزارتخانه برای صدور این مجوز تحت فشار قرار گرفته بود.

تحقیقات داخلی در این باره پس از انتشار گزارشهایی در مطبوعات محلی در یونان در مورد آن شرکت آغاز شد. قوانین اتحادیه اروپا جاسوس افزار را به عنوان یک سلاح بالقوه در نظر میگیرد و از مقامهای دولتی میخواهد پس از بررسیهای لازم مجوزهای صادراتی را برای جلوگیری از سوء استفاده از آن صادر نمایند.

درست در سواحل شرق آفریقا، ماداگاسکار چهارمین کشور فقیر جهان است. این کشور با فساد مبارزه میکند، به ویژه در صنایع معدنی و نفت که سالانه میلیاردها دلار برای شرکتها به ارمغان میآورد.

در یونان جاسوس افزار Predator در مرکز یک گرداب سیاسی داخلی قرار دارد. موضوع از ماه آوریل آغاز شد زمانی که سایت یونانی Inside Story گزارش داده بود که که Predator برای آلوده کردن تلفن یک خبرنگار محلی مورد استفاده قرار گرفته بود.

آزمایشگاه شهروندی دانشگاه تورنتو این موضوع را تایید کرد. دو سیاستمدار اپوزیسیون یونان بلافاصله تایید کردند که آنان نیز هدف قرار گرفتهاند و هر یک شواهد قانونی برای دفاع از ادعاهایشان در اختیار داشتند. "تاناسیس کوکاکیس" گزارشگر تحقیقی از دیلیان و همکاراناش در اینتلکسا شکایت کرده است.

"میتسوتاکیس" نخست وزیر محافظه کار یونان موضوع صدور دستور نظارت با استفاده از جاسوس افزار Predator را رد کرده و اشاره کرده که دولت یونان مالک این نرم افزارهای جاسوسی نیست.

نمایندگان پارلمان یونان در حال بحث و گفتگو در این باره هستند و انتظار میرود قانونی را تصویب کنند که به موجب آن دست کم دو سال حبس برای فروش، استفاده و یا توزیع جاسوس افزارهای تجاری اعمال میشود.

پیامدهای رسوایی نرم افزارهای جاسوسی باعث شد تا برادرزاده میتسوتاکیس که نظارت سیاسی بر سرویس اطلاعات ملی را برعهده داشت در ماه آگوست از مقام خود استعفا دهد؛ اگرچه او هرگونه نقش داشتن در این پرونده را انکار کرده است.

تقریبا در همان زمان نخست وزیر یونان، رئیس اطلاعات ملی آن کشور را نیز از مقام خود برکنار کرد. در همان ماه اینتلکسا اکثر کارکنان خود در آتن را اخراج کرد. در ماه نوامبر میتسوتاکیس اعتراف کرد که شخصی با استفاده از Predator در داخل یونان عملیات مخفیانه انجام میدهد، اما او درباره هویت آن فرد اطلاعی ندارد.

او گفته است: "من و دولت هرگز ادعا نکردهایم که هیچ هکی صورت نگرفته و هیچ نیرویی از جاسوس افزار Predator استفاده نکرده است. این جاسوس افزار غیرقانونی در سراسر اروپا وجود دارد". (منبع: فرارو)

پنج کارمند فناوری اطلاعات در اداره مدیریت عمومی آلبانی به دلیل سوءاستفاده از وظایف خود در پی حملات سایبری ایران توسط دادستانی تیرانا تحت بازجویی قرار دارند.

به گزارش عصر ارتباط این حمله سایبری در ژوئیه و سپتامبر 2022 رخ داد و تمام خدمات دولتی آنلاین را متوقف و مشکلات قابل توجهی را برای مشاغل، افراد و عملکردهای دولتی ایجاد کرد. از آن زمان، هکرها به صورت دورهای دادههایی از هک، از جمله ارتباطات، استراق سمع و دادههای مربوط به تحرکات سیاستمداران و مقامات را منتشر کردهاند.

این افراد، متهم به عدم اقدام برای محافظت از سایتهای دولتی در برابر حمله، بهویژه administrator.al هستند که نقطه دسترسی هکرهای ایرانی بوده است.

بر این اساس، آلبانی معتقد است اگر این کارمندان طبق دستورالعملهای مقررات امنیت اطلاعات شماره 337/1 در تاریخ 2022.1.17 و آییننامه داخلیAKSHI با درخواست اطلاعات و بهروز رسانی با جدیدترین آنتیویروسهای سیستم عمل میکردند، ویروسی که برای اولین بار وارد شده بود در سیستمهای آنها کشف میشد تا بدون تاثیرگذاری بر سیستم Ana خنثی شود.

پس از افشای حمله سایبری منتسب به ایران، آلبانی، روابط دیپلماتیک خود را با ایران به حالت تعلیق درآورد و دیپلماتهای ایرانی را از این کشور، اخراج و سفارت را تعطیل کرد.

با همکاری آژانسهای دیجیتالی تخصصی شریک ضدتروریستی، برای اولین بار اعلام شد حمله سایبری 15 جولای به آلبانی، تجاوز دولتی بوده است. ادی راما، نخست وزیر، در سپتامبر مدعی شد تحقیقات عمیق، شواهد غیرقابل انکاری را ارایه کرد که نشان میدهد ایران از این تجاوز حمایت کرده است.

وی مدعی شد: دولت شواهدی در دست دارد که نشان میدهد دولت ایران به اسراییل، امارات متحده عربی و قبرس نیز حمله کرده است.

ما به متحدان استراتژیک خود در ناتو، اطلاع دادهایم و نتایج غیرقابل انکاری را به اشتراک گذاشتهایم. هیئت وزیران تصمیم به قطع روابط دیپلماتیک با ایران گرفته است. با این حال، ایران هرگونه دخالت در این موضوع را رد کرده است.

سخنگوی وزارت امور خارجه اعلام کرده ایران به عنوان یکی از کشورهایی که در معرض حملات سایبری به زیرساختهای حیاتی خود قرار گرفته، با هرگونه استفاده از فضای سایبری به عنوان ابزار حمله به زیرساختهای سایر کشورها مخالف است و آن را محکوم میکند.

وی افزود: آلبانی تحتتاثیر اشخاص ثالث قرار گرفته که از تروریسم حمایت میکنند. با این حال، دادستانی آلبانی معتقد است برخی کارمندان، با عدم اقدام خود، موجب ایجاد عواقب جدی شدهاند.

رسانه های رژیم صهیونیستی از پایان رزمایش سایبری مشترک میان ارتش این رژیم و آمریکا برای مقابله با تهدیدات ناشی از قدرت سایبری ایران خبر دادند.

به گزارش قدسنا، پایگاه خبری شبکه 12 تلویزیون رژیم صهیونیستی اعلام کرد این رژیم به همراه آمریکا روز گذشته هفتمین رزمایش بزرگ مشترک سایبری خود را که از روز یکشنبه پیش آغاز شده بود را به پایان رساندند.

این شبکه تاکید کرد این رزمایش در راستای افزایش اقدامات عملیاتی میان طرفین و در چارچوب آنچه «جبهه متحد علیه ایران» نامیده میشود برگزار گردیده است.

نیر دفوری خبرنگار نظامی این شبکه اعلام کرد این رزمایش برای اولین بار در یگانی تحت عنوان «Georgia Cyber Center» واقع در آگوستا در ایالت جورجیا آمریکا برگزار شد. طرفین این رزمایش را با هدف فهم چگونگی دفاع از زیر ساخت های استراتژیک برگزار کرده اند به ویژه پس از تلاش های اخیر ایران برای افزایش هدف قرار دادن هواپیماهایی مانند اف 35 و سامانه های پدافندی که بیشتر آنها از طریق اتصال به شبکه کار می کنند و ایرانی ها برای حمله از طریق عرصه سایبری تلاش زیادی انجام می دهند.

وی تاکید کرد این رزمایش در راستای تکمیل همکاری های تنگاتنگ بخش دفاع سایبری رژیم صهیونیستی و فرماندهی سایبری آمریکا برگزار شده که بیانگر شراکت رو به افزایش ارتش های آمریکا و اسرائیل در عرصه سایبری است که در اقدامات عملیاتی مشترک در عرصه های مختلف نمود خواهد یافت.

دفوری افزود این رزمایش شامل چند گروه اسرائیلی بوده که برخی از آنها در اراضی اشغالی و تعداد دیگر در آمریکا استقرار داشته اند علاوه بر آنکه ده ها نفر دیگر از عناصر بخش دفاع سایبری در آن مشارکت کرده اند.

کایلی بیلبی نویسنده متن حاضر بیش از 20 سال تجربه در حوزه گزارش طیف گستردهای از موضوعات امنیتی و نیز تجزیه و تحلیل ژئوپلیتیک روندها و رویدادهای بینالمللی و ملی دارد. وی قبل از پیوستن به کارکنان حوزه امنیت داخلی GTSC، او ویراستار و همکار Jane’s، ستوننویس و نیز سردبیر نشریات امنیتی و ضدتروریسم بود.

به گزارش عصر ارتباط او در مقاله جدیدی در hstoday به تهدید سایبری زیرساختهای نفت و گاز آمریکا پرداخت و نوشت: دیوان محاسبات دولت (GAO) از وزارت کشور ایالات متحده خواست فورا یک استراتژی امنیت سایبری برای تاسیسات نفت و گاز فراساحلی ایجاد و اجرا کند.

شبکهای متشکل از 1600 تاسیسات فراساحلی که بخش قابل توجهی از نفت و گاز داخلی ایالات متحده را تولید میکند. دولت فدرال، بخش نفت و گاز را به عنوان هدف هک معرفی کرده است. این بخش، همراه با سایر زیرساختهای حیاتی و تاسیسات دریایی که به فناوری نظارت و کنترل تجهیزات از راه دور متکی هستند، با خطر فزاینده حملات سایبری مواجهند.

روشهای اکتشاف و تولید مدرن به طور فزایندهای به فناوری عملیاتی متصل از راه دور (OT)، که اغلب برای ایمنی حیاتی است، متکی هستند؛ مواردی که در برابر حملات سایبری آسیبپذیر است. همچنین زیرساختهای قدیمیتر نیز آسیبپذیر هستند، زیرا OT آن میتواند اقدامات حفاظتی کمتری در عرصه امنیت سایبری داشته باشد.

حمله سایبری میتواند آسیب فیزیکی، زیستمحیطی و اقتصادی ایجاد کند. اختلالات بعدی در تولید و انتقال نفت و گاز میتواند بر عرضه و بازار تاثیر بگذارد.

اثرات یک حمله سایبری موفقیتآمیز، احتمالا شبیه سایر حوادث مربوط به سیستمهای OT است. این موارد میتواند شامل مرگومیر و جراحات، تجهیزات آسیبدیده یا تخریبشده و آلودگی محیط زیست دریایی باشد.

با این حال، در بدترین سناریوی خرابی OT، همه این اثرات میتوانند به طور همزمان در مقیاس فاجعهبار رخ دهند. به عنوان مثال، در سال 2010، شکست واحد حفاری سیار فراساحلی، منجر به انفجار و غرق شدن آن و همچنین 11 کشته، جراحات جدی و بزرگترین نشت نفت دریایی در تاریخ شد.

در سال 2015، یکی از مقامات گارد ساحلی ایالات متحده، درباره یک حادثه امنیت سایبری که در آن بدافزاری به طور ناخواسته به یک واحد حفاری دریایی سیار وارد شد، سخن گفت.

بر اساس گزارش گارد ساحلی، این بدافزار، سیستم موقعیتیابی پویا را تحتتاثیر قرار داد که منجر به نیاز به تدبیر فوری برای جلوگیری از تصادف شد.

بر اساس گزارش جدیدGAO ، اداره امنیت و اجرای محیط زیست وزارت کشور (BSEE) مدتهاست نیاز به رسیدگی به خطرات امنیت سایبری را تشخیص داده اما اقدامات کمیدر این زمینه، انجام داده است.

در این گزارش خاطرنشان شده BSEE تلاشهایی را برای رسیدگی به خطرات امنیت سایبری در سال 2015 و مجددا در سال 2020 آغاز کرد اما هیچیک به اقدام اساسی منجر نشد.

از آن زمان، BSEE دو هشدار ایمنی به صنعت صادر کرده که به اپراتورها توصیه میکند دستورالعملهای آژانس امنیت سایبری و امنیت زیرساخت (CISA) را دنبال کنند.

به طور خاص، در سپتامبر 2020، BSEE هشدار داد که CISA از آسیبپذیریهای متعدد آگاه است که میتواند به مهاجمان ماهر اجازه دهد تا از راه دور، کنترلOTهای مختلف را در دست بگیرند. مانند آنهایی که دریچهها را باز و بسته یا نرخ جریان و فشار سیستم را کنترل میکنند. متعاقبا در مارچ 2022، به دلیل پتانسیل افزایش تهدیدات برای زیرساختهای ایالات متحده مرتبط با جنگ، در اوکراین،BSEE اپراتورهای OCS را تشویق کرد تا دفاع امنیت سایبری خود را تقویت و سیستماتیک کنند و به طور منظم به رهنمودهای صادرشده توسط CISA توجه کنند.

اوایل سال جاری، در توجیه بودجه سال مالی آینده میلادی، BSEE توسعه یک قابلیت اساسی امنیت سایبری را در قالب یک برنامه تهدیدات ایمنی امنیت سایبری فراساحلی برای همکاری با صنعت، در کاهش خطرات امنیت سایبری برای OT و زیرساختهای فراساحلی پیشنهاد کرد.

در ماه می امسال BSEE یک ابتکار جدید امنیت سایبری را آغاز و یک متخصص را برای هدایت آن استخدام کرد.

با این حال، مقامات دفتر به GAO گفتند که این ابتکار تا زمانی که متخصص در مسائل مربوطه به اندازه کافی آشنا نباشد، متوقف خواهد شد.

به گفته مقامات، این برنامه در مراحل اولیه توسعه است و BSEE انتظار ندارد تا در سال مالی 2023 تصمیمات کلیدی برنامهای یا تهیه پیشنویس اسناد و سیاستهای برنامهای را آغاز کند.

بر همین اساس، GAO نتیجه گرفت تعهد BSEE با توجه به حداقل منابع و عدم فوریت در رسیدگی به خطرات امنیت سایبری بیانگر اولویت نسبتا پایین امنیت سایبری در این مجموعه است.

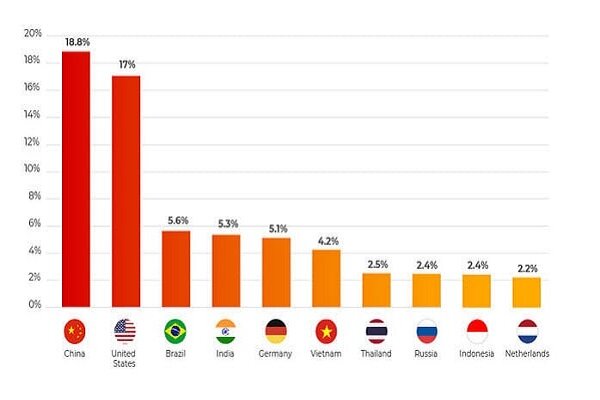

بر اساس ارزیابی سالانه تهدیدات 2022 جامعه اطلاعاتی ایالات متحده، کشورهای چین، ایران، کرهشمالی و روسیه، بزرگترین تهدیدات سایبری هستند. یکی از نگرانیهای خاص این است که این کشورها توانایی انجام آنگونه از حملات سایبری را دارند که میتواند اثرات مخربی بر زیرساختهای حیاتی داشته باشد.

به عنوان مثال، طبق نظرآژانس امنیت سایبری و زیرساخت (CISA) و دفتر تحقیقات فدرال، از دسامبر 2011 تا 2013، بازیگران چینی تحتحمایت دولت، یک کمپین نفوذی و فیشینگ را با هدف قرار دادن شرکتهای خطوط لوله نفت و گاز ایالات متحده انجام دادند. از 23 اپراتور خط لوله موردحمله، 13 مورد تایید شد.

همچنین هکرها و افراد داخلی بدون استراتژی مناسب نیز تهدیدات سایبری قابلتوجهی برای زیرساختهای نفت و گاز فراساحلی هستند. این زیرساخت همچنان در معرض خطر قابل توجهی قرار دارد. از اینرو، GAO خواهان یک استراتژی جدید است که مستلزم ارزیابی خطرات امنیت سایبری و اقدامات کاهشی در زمینه. شناسایی اهداف، نقشها، مسئولیتها، منابع و معیارهای عملکرد باشد. (منبع:عصرارتباط)

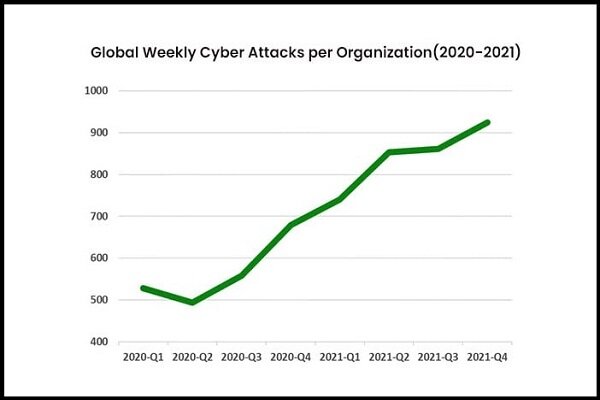

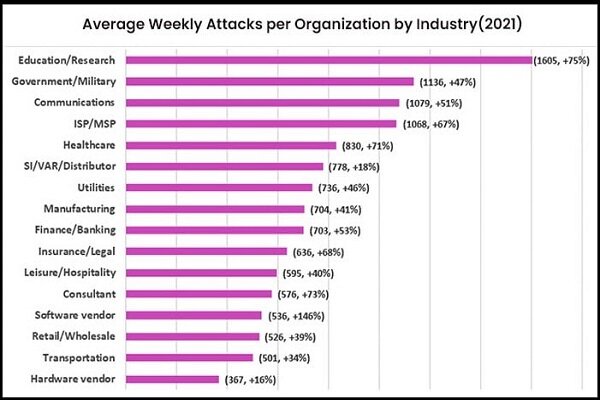

سعید میرشاهی – چاک بروکس، رهبر فکری جهانی در امنیت سایبری و فناوریهای نوظهور در گزارش مشروحی که در فوربس منتشر شد، به بررسی مهمترین تحولات، تهدیدها، روندها و پیشبینیهای وضعیت امنیت سایبری در دنیا پرداخته که حاوی نکات جالب توجهی برای شرکتهای فعال در این عرصه و متولیان امنیت سایبری است. در این گزارش البته او نیز همچون دیگر گزارشهای غربی، کشورهای ایران، روسیه، چین و کره شمالی را در زمره تهدیدهای سایبری برای دیگر کشورها قلمداد کرده است.

متن کامل این گزارش جالب را در ادامه بخوانید.

سال 2022، سالی سرشار از نقض اطلاعات در سطح بالا و بازتاب سالهای قبل، با افزایش تعداد تهدیدات سایبری و پیچیدگیهای آن بوده است. حملات سایبری به بخشی از یک دیگ در حال جوش تبدیل شده که با ظاهری خوش طعم به بخش دیجیتالی شرکتها و دولتها نفوذ کرده است که در همین راستا به طور مداوم، فیشینگ، تهدیدات داخلی، به خطر افتادن ایمیلهای تجاری، فقدان کارکنان ماهر در حوزه امنیت سایبری و پیکربندی نادرست کدها، روندهای رایج در این حوزه، در طول دهه گذشته بودهاند.

موارد یادشده، همچنان روندهای سال آینده خواهند بود اما سایر عوامل و تحولات نیز در اکوسیستم امنیت سایبری متزلزل نفوذ خواهند کرد. در ادامه، روندهای امنیت سایبری، تهدیدها و پیشبینیها در 2023 مرور شده است.

روندهای سال 2023 در حوزه امنیت سایبری

گزارش ریسکهای جهانی مجمع جهانی اقتصاد 2020 (WEF)حملات سایبری به زیرساختهای حیاتی جهانی (CI) را به عنوان یکی از نگرانیهای اصلی فهرست کرده است. این مجمع خاطرنشان کرد حمله به زیرساختهای حیاتی در بخشهایی مانند انرژی، مراقبتهای بهداشتی و حملونقل، به امری عادی تبدیل شده است.

این ریسک جهانی در تهاجم روسیه به اوکراین که مرحله جدیدی را برای استفاده از سلاحهای سایبری، با هدف از کار انداختن زیرساختهای حیاتی ایجاد کرد، نشان داده شد.

در هماهنگی با حملات فیزیکی، روسیه بیوقفه تلاش کرده تا زیرساختهای مهم اوکراین را هدف قرار دهد و آنها را قادر به عملیات جنگی کند. حملات سایبری روسیه در گذشته موفق به خاموش کردن شبکه برق اوکراین شده و این شبکه، همچنان تحت بمباران موشکهای فیزیکی و دیجیتالی است.

در بیشتر موارد، حملات توسط یک نیروی سایبری اوکراینی که به خوبی آموزش دیده و آماده شده، خنثی شده است. قابلیتهای سایبری پراکسی روسیه هنوز قابل توجه است و نه تنها برای زیرساختهای اوکراین، بلکه برای غرب به طور کلی، تهدید محسوب میشود. همانطور که حمله به Colonial Pipeline و شکاف سولار ویندز نشان میدهد، در سالهای آینده این حملات، گسترش خواهند یافت.

بازیگران تهدید دولتی، تهدیدهای مهمی در این حوزه هستند. مایک راجرز ، رییس سابق آژانس امنیت ملی و فرماندهی سایبری ایالات متحده، اعلام کرده که حداقل دو یا سه کشور ممکن است یک حمله سایبری انجام دهند که میتواند کل شبکه برق ایالات متحده و سایر زیرساختهای حیاتی را تعطیل کند. واقعیت این است که بیشتر زیرساختهای حیاتی در یک محیط دیجیتالی کار میکنند که دسترسی به اینترنت دارد. روند یکپارچهسازی سختافزار و نرمافزار همراه با حسگرهای شبکهای رو به رشد، فرصتهای حمله سطحی را برای هکرها در تمام زیرساختهای دیجیتال بازتعریف میکند.

حفاظت از زیرساختهای حیاتی و زنجیره تامین برای هیچ کشوری، به ویژه جوامع دموکراتیک که طبیعتا باز و در دسترس هستند، کار آسانی نیست. در ایالات متحده، بیشتر زیرساختهای حیاتی، از جمله دفاع، نفت و گاز، شبکههای برق، بنادر، کشتیرانی، مراقبتهای بهداشتی، آب و برق، ارتباطات، حملونقل، آموزش، بانکداری و مالی، عمدتا در اختیار بخش خصوصی و تحت رگولاتوری عمومی است.

در ماههای اخیر، کاخ سفید، وزارت امنیت داخلی (DHS) و وزارت دفاع (DOD) همگی ابتکاراتی را در زمینه امنیت زنجیره تامین به اجرا گذاشتهاند و به دنبال کمک بودهاند. زنجیرههای تامین اغلب از گروههای مختلف مرتبط با شبکهها تشکیل شدهاند.

مهاجمان سایبری همیشه به دنبال ضعیفترین نقطه ورود هستند. کاهش ریسک شخص ثالث، برای امنیت سایبری بسیار مهم است. حملات سایبری زنجیره تامین میتواند از طرف دشمنان دولت – ملت، اپراتورهای جاسوسی، جنایتکاران یا هکتیویستها انجام شود.

اهداف آنها شکاف پیمانکاران، سیستمها، شرکتها و تامینکنندگان از طریق ضعیفترین حلقههای زنجیره است. وزارت امنیت داخلی (DHS) که به عنوان یک آژانس غیرنظامی ضدتروریسم در سال 2003 ایجاد شد، به آژانس اصلی ایالات متحده در بخش غیرنظامی دولت برای امنیت سایبری تبدیل شده است.

همچنین، نقش DHS به طور قابل توجهی در ارتباط با تهدید رو به رشد و پیچیده برای زیرساختهای حیاتی تکامل یافته است. عمدتا به دلیل مسوولیت و تهدید امنیت سایبری برای CI و نیاز به هماهنگی با بخش خصوصی، وزارت امنیت داخلی (DHS) در سال 2018، به ایجاد آژانس امنیت سایبری و امنیت زیرساخت (CISA) به عنوان یک بخش عملیاتی اقدام کرد.

نقش CISA هماهنگ کردن تلاشهای امنیتی و انعطافپذیری با استفاده از مشارکتهای قابل اعتماد در بخشهای خصوصی و دولتی و نیز ارایه آموزش، کمکهای فنی و ارزیابیها به سهامداران فدرال و صاحبان زیرساختها و اپراتورها در سراسر کشور است.

فضا، اگرچه هنوز به عنوان یک زیرساخت حیاتی توسط DHS فهرست نشده، اما مطمئنا یک دارایی اولویتدار برای صنعت سایبری و امنیت ملی است. یک حادثه شوم در ارتباط با تهاجم روسیه به اوکراین، حملهای بود که در آغاز تهاجم، ارتباطات ماهوارهای اوکراینی یعنی ViaSat را مختل کرد. در عصر دیجیتال جدید، امنیت ماهوارهای و فضایی به دلیل اتکا به فضا و بهویژه ماهوارهها، برای ارتباطات، امنیت، اطلاعات و تجارت از اهمیت بالایی برخوردار است.

در چند سال گذشته، ماهوارههای بیشتری به فضا پرتاب شدهاند. در حال حاضر، هزاران ماهواره در مدارهای پایین زمین کار میکنند و از بالا و پایین در معرض آسیبپذیریهای سایبری هستند. بسیاری از شبکههای ارتباطی، اکنون از ارتباطات زمینی به فضای ابری تغییر مسیر داده و از ماهوارهها برای انتقال دادهها در فواصل بینالمللی بزرگ استفاده میکنند. با کاهش قابل توجه هزینههای پرتاب، ماهوارههای بیشتری در پایین زمین در حال چرخش هستند که باعث ایجاد اهداف بیشتر و در نتیجه، سطح حمله گستردهتر برای هکرها شده تا به طور بالقوه، هم به فضا و هم به مراکز کنترل زمینی حمله کنند.

فضا یک مرز نوظهور و حیاتی است که کشورها برای نظارت و اشتراکگذاری اطلاعات، به طور فزاینده ای به آن وابسته میشوند.

ماهوارهها با تماشای جنبشهای ژئوپلیتیکی و ردیابی تهدیدات متخاصم، نقش حیاتی در امنیت ملی برای دولتها ایفا میکنند. ماهوارهها در معرض خطر فزاینده تهدیدات سایبری قرار دارند و این موضوع، مورد توجه نهاد امنیت ملی قرار گرفته است. در نتیجه این تهدیدها، فرماندهی سیستمهای فضایی ایالات متحده، اخیرا آزمایش بتا را برای هدایت امنیت سایبری در اطراف ماهوارههای تجاری اعلام کرد.

روسیه و چین دو تن از مهیبترین بازیگران تهدید سیستمهای ارتباطی فضایی هستند اما کشورهای دیگر مانند ایران و کرهشمالی نیز تهدیدهای قابلتامل هستند.

جاش لوسپینوسو، کارشناس سایبری، در مقاله اخیر و آموزنده در The Hill خاطرنشان کرد این نوع حملات سالهاست که وجود داشتهاند و اخیرا افزایش یافتهاند. او توجه خود را به این واقعیت جلب کرد که در سال 2018، هکرها کامپیوترهای آمریکایی را که ماهوارهها را کنترل میکنند، آلوده کردند و یک سال بعد، گروههای هکر ایرانی سعی کردند شرکتهای ماهوارهای را برای نصب بدافزار در سال 2019 فریب دهند.

اشتراکگذاری اطلاعات درباره تهدیدات و خطرات، یکی از اصلیترین کارکردهای همکاری دولت و صنعت در این بخش است. به اشتراکگذاری چنین اطلاعاتی به دولت و صنعت کمک میکند تا از آخرین ویروسها، بدافزارها، تهدیدات فیشینگ، باجافزارها و تهدیدات داخلی مطلع شوند.

اشتراکگذاری اطلاعات همچنین پروتکلهای کاری را برای یادگیری و انعطافپذیری ایجاد میکند که برای موفقیت تجارت و اجرای قانون در برابر جرایم سایبری ضروری است. کاهش تهدیدات در حال تحول و انعطافپذیری در برابر شکافها برای حفاظت از زیرساختهای حیاتی بسیار مهم است. همکاری موفق دولت در صنعت، وابسته به اشتراکگذاری اطلاعات، برنامهریزی، سرمایهگذاری در فناوریهای نوظهور، تخصیص منابع و نقشها و مسوولیتهاست که توسط بخشهای دولتی و خصوصی در مشارکتهای ویژه امنیت سایبری هماهنگ شده است.

همکاری برای اصلاح حملات سایبری نیز مهم است. هر دو مورد Solar Winds و Colonial pipeline، کمک دولت را در کاهش این شکاف و حرکت به سمت انعطافپذیری برجسته کردند. دولت مستقیما با شرکتها همکاری میکرد تا گستره نقضها و گزینههای بهبود را کشف کند. در این زمینه، CISA تحترهبری جن استرلی، سال گذشته یک شرکت مشترک دفاع سایبری (JCDC) ایجاد کرد تا به طور اساسی نحوه کاهش ریسک سایبری را از طریق همکاری عملیاتی مستمر بین دولت و شرکای مورد اعتماد صنعت سایبری تغییر دهد.

آژانس امنیت سایبری و امنیت زیرساخت، همکاری مشترک دفاع سایبری را برای متحد کردن مدافعان سایبری از سازمانهای سراسر جهان تاسیس کرد. این تیم متنوع، به طور فعال اطلاعات ریسک سایبری قابل اجرا را جمعآوری و تجزیه و تحلیل کرده و به اشتراک میگذارد تا برنامهریزی امنیت سایبری، دفاع سایبری و پاسخ هماهنگ و جامع را فراهم کند. در این رابطه، JCDC توسط سایر سازمانهای دولتی از جمله FBI، NSA و فرماندهی سایبری ایالات متحده برای کمک به کاهش ریسک در مشارکت با این صنعت پشتیبانی میشود.

سنگ بنای مشارکت صنعت/دولت، باید مبتنی بر اشتراک اطلاعات و انتقال دانش باشد؛ یعنی اشتراکگذاری ابزارهای امنیت سایبری و بعضا ترکیب منابع مالی متقابل برای ساخت نمونههای اولیه و ساخت و تقویت فناوریهایی که امنیت را افزایش میدهد. همکاری پیشرفته و کارآمد دولت و صنعت، باید همچنان در اولویت استراتژیهای امنیت سایبری در سال 2023 باشد، زیرا تهدیدها بهویژه با ظهور فناوریهایی مانند هوش مصنوعی، یادگیری ماشین، 5G و در نهایت، محاسبات کوانتومی تغییر میکنند.

پیشبینیهای سال 2023

ما در دوره پیشرفتهای تکنولوژیکی به سر میبریم که عنوان آن، انقلاب صنعتی چهارم است. این دوره با اتصال تصاعدی افراد و دستگاهها مشخص میشود و شامل درهمآمیختگی جهانهای فیزیکی، دیجیتالی و بیولوژیکی است. این امر، بسیاری از فناوریهای نوآورانه مانند هوش مصنوعی (AI)، یادگیری ماشین (ML)، رباتیک، حسگرها، فناوریهای نانو، 5G، بیوتکنولوژی، بلاکچین و محاسبات کوانتومی را شامل میشود.

سطح حملات سایبری در سال 2022 به دلیل رشد ارتباطات، به طور قابل توجهی بدتر شده است. کووید 19 و دورکاری به طور تصاعدی به گسترش این امر، از طریق دفاتر خانگی کمک کردهاند. ایجاد فناوریهای نوظهور و ترکیبی 5G، اینترنت اشیا و امنیت زنجیره تامین، چالشهای زیادی در پی دارد. عوامل تهدید، بهویژه شرکتهای جنایی و حمایتشده دولتی با جستوجوی آسیبپذیریها و نفوذ بدافزارها از طریق تطبیق (و خودکارسازی) یادگیری ماشین، یادگیری عمیق، هوش مصنوعی و سایر ابزارهای تحلیلی، پیچیدهتر میشوند. رخنه به سولار ویندز بیش از یک زنگ خطر برای درک این واقعیت است.

وقتی صحبت از سازگاری با محیطهای دیجیتالی جدید و پیچیده میشود، هوش مصنوعی و یادگیری ماشین، به ابزارهای کلیدی یا مهرههای شطرنج نوآورانه در یک بازی استراتژی امنیت سایبری تبدیل میشوند.

این امر به دقت، سرعت و کیفیت الگوریتمها و فناوریهای پشتیبانیکننده برای بقا و پیشرفت بستگی دارد. برای رقابت در یک بازی پیچیده، باید هوشیار، مبتکر و یک قدم جلوتر باشیم. هوش مصنوعی، یادگیری ماشین و فناوریهای واقعیت افزوده، دیگر مسائل علمی – تخیلی نیستند بلکه ممکن است به پارادایمهای جدیدی برای اتوماسیون در امنیت سایبری تبدیل شوند.

هوش مصنوعی و یادگیری ماشین، تجزیه و تحلیلهای پیشبینی را قادر می سازند تا استنتاجهای آماری را برای کاهش تهدیدها با منابع کمتر بهدست آورند. برخی از فعالیتهای اساسی که رایانههای دارای هوش مصنوعی و یادگیری ماشین برای آنها طراحی شدهاند، عبارتند از: تشخیص گفتار، یادگیری/ برنامهریزی و حل مسئله. برای امنیت سایبری، ترکیب دادهها مطمئنا یک مزیت در کاهش تهدیدات است.

در زمینه امنیت سایبری، هوش مصنوعی و یادگیری ماشین میتوانند ابزار سریعتری برای شناسایی حملات جدید، استنتاج آماری و انتقال آن اطلاعات به پلتفرمهای امنیتی نقطه پایانی فراهم کنند. این امر، بهویژه به دلیل کمبود عمده کارکنان ماهر در امنیت سایبری و افزایش سطح حمله اهمیت دارد.

هوش مصنوعی واقعا یک کاتالیزور برای امنیت سایبری است. هر کاری که انجام میدهید بر اساس یک افق تهدید است. شما باید بدانید در سیستم چه چیزی وجود دارد و چه کسی ممکن است کارهایی را انجام دهد که ناهنجاری ایجاد کند. ابزارهای خودکار امنیت سایبری، شناسایی تهدید، تضمین اطلاعات و انعطافپذیری میتوانند راهکارهایی باشند که کسبوکار را قادر میسازد تا به طور بهینه، از فناوریهای نوظهور برای عملکرد ایمن در دنیایی از حسگرها و الگوریتمهای همگرا در سال 2023 استفاده کند.

در حالی که هوش مصنوعی و یادگیری ماشین میتوانند ابزارهای مهمی برای دفاع سایبری باشند اما آنها همچنین قادرند یک شمشیر دولبه باشند.

در حالی که میتوان از آنها برای شناسایی سریع ناهنجاریهای تهدید و افزایش قابلیتهای دفاع سایبری استفاده کرد، بازیگران تهدید نیز میتوانند از آنها استفاده کنند. کشورهای متخاصم و هکرها، در حال حاضر از هوش مصنوعی و یادگیری ماشین به عنوان ابزاری برای یافتن و بهرهبرداری از آسیبپذیریها در مدلهای تشخیص تهدید استفاده میکنند. آنها این کار را از طریق روشهای مختلف انجام میدهند. راههای ترجیحی آنها اغلب از طریق حملات فیشینگ خودکار است که شبیه انسانها هستند و بدافزارهایی که خود را تغییر میدهند تا سیستمها و برنامههای دفاع سایبری را فریب دهند یا واژگون کنند.

مجرمان سایبری در حال حاضر از ابزارهای هوش مصنوعی و یادگیری ماشین برای حمله و کشف شبکههای قربانیان استفاده میکنند. کسبوکارهای کوچک، سازمانها و بهویژه موسسات مراقبتهای بهداشتی که نمیتوانند سرمایهگذاری قابل توجهی در فناوریهای نوظهور امنیت سایبری مانند هوش مصنوعی داشته باشند، آسیبپذیرترین آنها هستند.

اخاذی توسط هکرها با استفاده از باجافزار و مطالبه پرداخت توسط ارزهای دیجیتال، ممکن است تهدید مداوم و در حال تکامل باشد. همچنین رشد اینترنت اشیا، اهداف جدیدی برای اشخاص بداندیش ایجاد خواهد کرد تا از آنها سوءاستفاده کنند. سرمایهگذاری در حوزههای هوش مصنوعی، معیار خوبی برای اهمیت و نوید فناوریهاست.

طبق گزارش IDC، که یک شرکت تحقیقاتی است، پیشبینی میشود هزینههای جهانی در زمینه هوش مصنوعی تا سال 2024، به بیش از 110 میلیارد دلار افزایش یابد.

کد چندشکلی، کدی است که از موتور چندشکلی برای جهش استفاده میکند. در حالی که اگر بدافزار دائما در حال شکلگیری باشد، شناسایی آن دشوار است. کد چندشکلی در انواع بدافزارها یافت شده و میتوان از آن برای موارد زیر استفاده کرد:

بدافزار چندشکلی توسط الگوریتمهای یادگیری ماشین و در نهایت هوش مصنوعی فعال شده و میتوان از آن برای دور زدن احراز هویت دو مرحلهای و سایر اقدامات امنیتی احراز هویت استفاده کرد. این نوع بدافزار بیشتر توسط گروههای هکر مجرم به اشتراک گذاشته میشود و میتواند در سال 2023، یک مشکل واقعی برای مشاغل ایجاد کند.

حملات باتنت برای آینده زندگی مردم جدید نیستند اما از آنجایی که اغلب خودکار هستند، گسترش مییابند و خطرناکتر میشوند. بنابراین باید به دنبال حملات بیشتری توسط رباتها در سال 2023 باشید.

رباتها نه تنها ابزارهای تهدید سایبری هستند که توسط عوامل اطلاعاتی تحت حمایت دولت استفاده میشوند، بلکه توسط گروههای هکر مجرم سازمانیافته نیز مورد استفاده قرار میگیرند. باتنتها اغلب از مجموعهای از رایانهها و دستگاههای متصل به اینترنت تشکیل شدهاند که بخشی از یک شبکه تحت کنترل هکرها هستند.

یک ربات میتواند بدافزار یا باجافزار را به دستگاههایی پخش کند که میتوانند ماندگار و مخرب باشند؛ یعنی بسیار شبیه به یک ویروس بیولوژیکی. مهاجمان، از طریق روترهای وایفای، سرورهای وب و پلهای شبکه، اغلب رایانههایی را هدف قرار میدهند که با فایروال یا نرمافزار ضدویروس محافظت نشدهاند.

رباتها IP را خراش میدهند،PII را میدزدند، پلتفرمها را بیش از حد بارگذاری میکنند و هویت کاربران واقعی را جعل مینمایند.

متاسفانه ابزارهای زیادی برای استفاده و اشتراکگذاری هکرهای جنایتکار وجود دارد، از جمله ثبت کلید برای سرقت رمزهای عبور و حملات فیشینگ که میتوانند برای سرقت هویت با جعل هویت شرکتها نیز مورد استفاده قرار گیرند.

هکرها همچنین با موفقیت از باتنتها برای استخراج کریپتو استفاده میکنند و پهنای باند و برق رایانهها را به سرقت میبرند. بسیاری از این ابزارهای مخربتر باتنت آشکارا فروخته شده و در تالار وب و انجمنهای هکرها به اشتراک گذاشته میشوند.

با پیشرفت در هوش مصنوعی و یادگیری ماشینی، شبکههای ربات، اکنون میتوانند به راحتی حملات سایبری را خودکار کرده و به سرعت گسترش دهند. همچنین یک ربات به عنوان یک سرویس در حال رشد است که توسط مجرمان سایبری برای برونسپاری حملات استفاده میشود. در حالی که گزینههای باتنت متنوعی وجود دارد، حملات از نوع انکار سرویس توزیعشده (DDoS) همچنان، رایجترین تهدید محسوب میشوند. در این رابطه، یکی از شرکتهای امنیت سایبری به نامHuman ، با همکاری مجری قانون و صنعت، موفقیتهای زیادی در متوقف کردن باتنتها داشته است.

با افزایش نرخ حملات اینترنت اشیا (IoT)، به ویژه هنگامی که روند کار از راه دور و دفاتر از راه دور درنظر گرفته شود، شناخت و درک تهدید مهم است. هر دستگاه اینترنت اشیا، نمایانگر یک سطح حمله است که میتواند مسیری به دادههای شما برای هکرها باشد.

اینترنت اشیا به طور گسترده به دستگاهها و تجهیزاتی اطلاق میشود که به طور خوانا، قابل تشخیص، آدرسدهی یا از طریق اینترنت کنترل میشوند. این موضوع، شامل اشیای فیزیکی است که با یکدیگر ارتباط برقرار میکنند، از جمله ماشین برای ماشین و ماشین برای انسان.

اینترنت اشیا همهچیز را از دستگاههای رایانهای گرفته تا لوازم خانگی، از فناوری پوشیدنی گرفته تا خودروها، پوشش میدهد. اینترنت اشیا تلفیقی از دنیای فیزیکی و دیجیتال است. برخی از صنایع مهم اینترنت اشیا شامل مدیریت تاسیسات و زیرساخت، کاربردهای صنعتی، انرژی، شبکه هوشمند، مراقبتهای پزشکی و بهداشتی، حملونقل، ساختمانهای هوشمند، محیط زیست (مدیریت زباله)، منابع آب، خردهفروشی و زنجیره تامین، ارتباطات و آموزش هستند. پیشبینی میشود تا سال 2025، بیش از 30 میلیارد اتصال اینترنت اشیا وجود داشته باشد.

به طور میانگین، به ازای هر نفر، 4 دستگاه اینترنت اشیا خواهد بود که به تریلیونها حسگر متصل میشود و بر روی آن دستگاهها، ارتباط برقرار میکند.

طبق گزارش موسسه جهانی مککنزی، در هر ثانیه، 127 دستگاه جدید به اینترنت متصل میشوند. از منظر عملیات امنیتی در این میلیاردها دستگاه اینترنت اشیا، دیدگاه غالب این است که هر چیزی که متصل باشد قابل هک است. همچنین چالشهای منحصربهفردی برای دستگاههای اینترنت اشیا وجود دارد. برخلاف لپتاپها و گوشیهای هوشمند، اکثر دستگاههای اینترنت اشیا از قابلیتهای پردازش و ذخیرهسازی کمتری برخوردارند.

این امر استفاده از آنتی ویروس، فایروال و سایر برنامههای امنیتی را که میتواند به محافظت از آنها کمک کند، دشوار میسازد. در عین حال، محاسبات لبه به طور هوشمند، دادههای محلی را جمعآوری میکند و آن را به یک هدف متمرکز برای بازیگران تهدید پیچیده تبدیل میکند.

یکی دیگر از جنبههای اینترنت اشیا این است که واقعا هیچ مقررات یا استاندارد سازندهای برای امنیت وجود ندارد. بنابراین، شما در حال دریافت دستگاههایی هستید که در سرتاسر جهان ساخته میشوند؛ یعنی در کنار هم و معمولا بدون امنیت زیاد. افراد گذرواژههای پیشفرض دستگاههای خود را تغییر نمیدهند. چالش امنیتی اینترنت اشیا واقعاً به درک اینکه چه دستگاههایی در چشمانداز اینترنت اشیا متصل هستند، دانستن اینکه چگونه از مهمترین داراییها به بهترین شکل محافظت کنیم و به طور موثر حوادث و شکافهای امنیتی را کاهش داده و اصلاح کنیم، خلاصه میشود.

باجافزار، تهدید جدیدی نیست و حداقل دو دهه، وجود داشته است.

کارشناسان تخمین میزنند اکنون بیش از 124 خانواده جداگانه باجافزار وجود دارد. موفقیت هکرها همیشه به استفاده از جدیدترین و پیچیدهترین بدافزارها بستگی ندارد. انجام این کار برای یک هکر آسان است. در بیشتر موارد، آنها به مناسبترین هدف آسیبپذیری، به ویژه با سهولت حملات آنلاین، متکی هستند.

برای شرکتها، باجافزار به یک واقعیت همیشه در حال رشد تبدیل شده است. شرکت ESET فاش کرد بین ژانویه 2020 تا ژوئن 2021، بیش از 71 میلیارد حمله باجافزار با دسترسی از راه دور صورت گرفته است. یک حمله باج افزار معمولی شامل رمزگذاری دادههای قربانیان و درخواست پرداخت، معمولا به شکل ارزهای دیجیتال، قبل از انتشار آن است.

باندهای تبهکار، در ارتباط با رمزگذاری، اغلب دادههای حساس شرکت را میدزدند و تهدید میکنند که آنها را به صورت عمومی منتشر میکنند یا به طور کامل در انجمنهای دارکوب میفروشند. در بسیاری از موارد، هک باجافزار میتواند سیستمها و شبکههای شرکت را فلج کند و باعث وحشت و سردرگمی شود؛ به ویژه شرکتها و سازمانهایی که برای فعالیت به برنامهریزی لجستیک و هماهنگی زنجیره تامین وابسته هستند، بدافزار و باجافزار طوری طراحی شده که بتواند به سرعت در رایانهها و شبکههای یک شرکت یا سازمان پخش شود.

صنایعی که بیشتر در برابر حملات سایبری باجافزار آسیبپذیر هستند، کسبوکارهای کوچک، موسسات مراقبتهای بهداشتی و مراکز آموزش عالی بودهاند که عمدتا به دلیل نداشتن تخصص امنیت سایبری و بودجه امنیتی قوی در معرض این حملات قرار میگیرند.

اخیرا حملات باجافزاری به اهداف بزرگ مانند Colonial Pipeline وجود داشته که در آن، منابع سوخت و زنجیره تامین در سراسر کریدور شرقی ایالات متحده را مختل کرد. برخی دیگر از باجافزارها، از تاکتیکهای مشابه در کارخانههای فرآوری گوشت پیروی کردهاند.

راهحلهایی برای کاهش باجافزارها وجود دارد. در درجه اول، راهکار موردنظر، وصله (patching) بهروزرسانی آسیبپذیریهای نرمافزار است. متاسفانه بسیاری از شرکتها و سازمانها کند هستند و در بسیاری از موارد در بهروزرسانی وصلهها، سهلانگاری میکنند، بنابراین نمیتوانند از شکافها جلوگیری کنند.

صنایع و سازمانها به حرکت خود به سمت پلتفرمهای کلود، کلود هیبرید و محاسبات لبه، برای بهینهسازی و ایمنسازی بهتر دادهها، ادامه خواهند داد. این، روندی است که در چند سال گذشته اتفاق افتاده است. همچنان تمرکز اصلی هزینههای بودجه برای سال 2022 در سال 2023 ادامه دارد. بهروزرسانی سیستمهای قدیمی و جذب فناوریهای نوظهور مانند 5G و هوش مصنوعی در پلتفرمهای امنیتی در اولویت خواهد بود. ابزارهای جدید و درخشان بسیاری برای اپراتورهای امنیت سایبری وجود دارد. چالش این است که بدانیم چگونه این ابزارها را به بهترین شکل هماهنگ و درک کنیم که چه چیزی برای کاهش تهدیدات خاص صنعت در دسترس است.

همگرایی و آسیبپذیری OT و IT باید برطرف شود. امنیت از طریق طراحی شبکههای OT و IT برای سیستمهای صنعتی به منظور مقابله با تهدیدات امنیت سایبری رو به رشد، باید طراحی، بهروزرسانی و سختتر شود. امنیت از طریق طراحی، مستلزم ساخت سیستمهای چابک با ترکیب سایبری عملیاتی بین OT و IT است تا تهدیدات نوظهور را نظارت و شناسایی کرده و پاسخ دهد.

این، یک اولویت بزرگ برای DOD و DHS شده و در سال 2023 ادامه دارد. در واقع، توجه بیشتری به استراتژیهای مدیریت ریسک مبتنی بر «اعتماد صفر» خواهد شد و تمرکز بیشتری بر ارزیابی آسیبپذیری و ایمنسازی کد، از بدو تولید و در طول چرخه حیات آن خواهد بود. اعتماد صفر بیشتر به یک موضوع غالب برای سازمانهای دولتی تبدیل خواهد شد.

چالش امنیتی به آنچه به زنجیره تامین متصل است، دانستن نحوه محافظت از مهمترین داراییها و اجرای موثر استراتژیها، برای کاهش و اصلاح حوادث امنیتی وابسته است.

همچنین تخلفات ابزارهای اتوماسیون و دید بیشتر برای گسترش حفاظت از دفاتر کارمندان از راه دور، به منظور کاهش کمبود نیروی کار مدنظر خواهد بود. ابزارهای اتوماسیون با هوش مصنوعی و الگوریتمهای یادگیری ماشین تقویت میشوند. امنیت سایبری به دلیل تهدیدات پیچیدهتر و پیامدهای شکاف بهویژه باجافزارها، شاهد افزایش بودجه عملیاتی خواهد بود.

با گذشت هر سال، امنیت سایبری بیشتر به یک C-Suite تبدیل میشود، زیرا این شکافها میتواند برای تجارت، مخرب و ویرانگر باشد. در دولت نیز بودجه، در هر دو بخش خصوصی و عمومی برای امنیت سایبری در سال 2023 به طور قابل توجهی بالاتر خواهد بود.

بسیاری از روندهای جالب دیگر در سال 2023 وجود دارد که باید به آنها توجه کرد. این روندها، مواردی همچون گسترش استفاده از صورتحساب مواد نرمافزاری (SBOM)، ادغام شبکههای 5G بیشتر به منظور کاهش تاخیر در تحویل دادهها، استفاده از دیپفیکها (جعل عمیق) برای تقلب بیشتر، کد پایین برای کدگذاری شهروندان، محاسبات لبه بیشتر و توسعه مراحل اولیه اجرای فناوریها و الگوریتمهای کوانتومی را شامل میشود.

سال 2023 با دیگ جوشان تهدیدات سایبری جدید و قدیمی، مواجه خواهد شد و یک سال چالشبرانگیز برای همه کسانی خواهد بود که در تلاش برای محافظت از دادههای خود و ثبات ژئوپلیتیکی هستند.(منبع:عصرارتباط)

مشرقنیوز نوشت : مشاور عالی فرمانده کل سپاه گفت: هر گوشی موبایل در NSA یک پرونده دارد که جستوجوها، پیامکها و ارتباطات صاحب آن را بررسی میکند. یکی از چهرههای مشهور که اخیرا پیامی را منتشر کرده بود را دعوت کردند، گفت بیایید در پیامهای من نگاه کنید که من چقدر تهدید شدم.

حسین طائب رئیس سابق سازمان اطلاعات سپاه، در همایش ملی روسا و دبیران شورای نیروهای انقلاب اسلامی گفت: یک شبکه بازیهای کامپیوتری را ضربه زدیم، ۳ نفر از بالای مجموعه به اسرائیل وصل بودند؛ مأموریتشان این بود که بازیهایی تولید کنند که در آنها هیجان، خشونت و لاابالیگری باشد.

مشاور عالی فرمانده کل سپاه افزود: در شبکه مدارس، ۵ مدرسه زدند، در یکی از متون آنها، چگونگی تبدیل چالش خانگی به چالش اجتماعی را آموزش میدادند.

مشاور عالی فرمانده کل سپاه همچنین با بیان اینکه جبهه انقلاب شبکه دارد اما همگرا نیست، بر ضرورت ایجاد شبکه انسان ـ رسانه در سطح ملی، استانی و قشری برای گفتمان سازی و جریان سازی، ساماندهی و تقویت شبکه جهادگران عرصه تبیین، تعامل با نخبگان ملی و استانی، استفاده از ظرفیت فعالان اجتماعی، ایجاد بانک اطلاعاتی از نیروهای کارآمد و استفاده ظرفیت فعالان اجتماعی تأکید کرد.

طائب افزود: هر گوشی موبایل در NSA یک پرونده دارد که جستوجوها، پیامکها و ارتباطات صاحب آن را بررسی میکند. مشاور عالی فرمانده کل سپاه اظهار داشت: یکی از چهرههای مشهور که اخیرا پیامی را منتشر کرده بود را دعوت کردند، گفت بیایید در پیامهای من نگاه کنید که من چقدر تهدید شدم.

واشنگتن پست در گزارشی به قلم آرون اسچافر مدعی شده است هکرهای مرتبط با دولت ایران، وارد شبکه هیئت حفاظت از سیستمهای شایستگی شدند. این آژانس، هشداری صادر کرد که در آن، جزییات نحوه نفوذ هکرها به یک شبکه دولت فدرال که نامش فاش نشده، منتشر شده است.

در این رابطه CISA (آژانس امنیت سایبری و امنیت زیرساخت آمریکا) و افبیآی مدعی شدند مهاجمان، تحت حمایت دولت ایران بوده و نرمافزار استخراج ارزهای دیجیتال و ابزارهایی برای نفوذ در سیستمهای آژانس نصب کردهاند.

مشخص نیست هکرها چه اطلاعاتی را در حین حضور در شبکه آژانس، در صورت وجود اطلاعات به دست آوردهاند.

به گزارش عصر ارتباط بر اساس هشدار CISA، از اواسط ژوئن تا اواسط ژوئیه، هکرهای منتسب به ایران این آژانس را به خطر انداختند. این هیئت، یک آژانس شبهقضایی است که به شکایات کارمندان دولت فدرال در زمینههایی مانند انتقام گرفتن از خبرچینهای اداری رسیدگی میکند. آنها به درخواستها برای اظهارنظر درباره این حمله هکری پاسخ ندادند.

چه کسی این اقدام را انجام داد؟

به گفته افراد مطلع، گروه هک مسئول در این رابطه، به نام Nemesis Kitten نیز شناخته میشود. محققان امنیتی مدعی هستند این گروه از طرف دولت ایران، عملیاتهای مخرب و جاسوسی انجام میدهد اما آنها همچنین از باجافزارها و حملات دیگر برای منافع مالی استفاده میکنند.

بنا به ادعای جان هالتکویست، معاون اطلاعات حوزه امنیت گوگل Mandiant، ایران و همتایانش برای انجام جاسوسی و حمله سایبری به پیمانکاران وابسته هستند. تشخیص این فعالیتها از کاری که به دستور دولت انجام میشود، دشوار است. ما گمان میکنیم حداقل در برخی موارد، دولت جرم این افراد را نادیده میگیرد. ما معتقدیم این عملیات خاص توسط پیمانکاران انجام شده است، اگرچه نمیتوانیم رویداد استخراج رمزارز را تایید کنیم.

برایان ور، مدیرعامل LookingGlass Cyber گفت که هکرها نرمافزار استخراج رمزارز را در یک آژانس فدرال مستقر کردهاند. این موضوع عجیب است، زیرا چنین عملیاتهایی معمولا با دنبال کردن اهدافی بیشتر و فراتر از آنچه نشان داده میشوند، صورت میگیرد.

این مقام ارشد سابق CISA گفت: «این عجیب است که استخراج رمزارز، هدف باشد. این امکان وجود دارد که ایران از آن برای پنهان کردن سایر فعالیتها مانند جاسوسی یا گمراه کردن تیم واکنش به حادثه استفاده کرده باشد.»

وزارت خزانهداری آمریکا در ماه سپتامبر علیه پنج مرد ایرانی متهم به اتهام باجافزاری، تحریمهایی را صادر کرد. این وزارتخانه به طور قطع نمیتواند این افراد را به گروه Nemesis Kitten نسبت دهد اما معتقد است برخی از فعالیتهای مخرب سایبری آنها میتواند تا حدی به آن گروه و سایرین مرتبط با ایران نسبت داده شود.

چگونه این کار را انجام دادند؟

طبق گزارش CISA، هکرها از آسیبپذیری Log4Shell در سرور VMware Horizon وصلهنشده سوءاستفاده کردند. Log4Shell یک آسیبپذیری در log4j، یک کتابخانه لاگینگ منبع باز محبوب است.

آژانس امنیت سایبری و امنیت زیرساخت، اواخر سال گذشته هشدار داد این آسیبپذیری میتواند بر صدها میلیون دستگاه تاثیر بگذارد. بنابراین در دسامبر به آژانسهای فدرال دستور داده شد تا log4j را در سیستمهای خود جستجو و دستگاههای آسیبپذیر را اصلاح کنند. آژانسها تا 28 دسامبر فرصت داشتند کاهش آسیبپذیری دو قسمتی را تکمیل کنند.

اگرچه CISA از اظهارنظر درباره گزارش واشنگتن پست مبنی بر ضربه زدن هکرهای منتسب به ایران به هیئت حفاظت از سیستمهای شایستگی خودداری کرد اما یک مقام ارشد CISA گفت: این هشدار بیانگر تهدید مداوم Log4Shell و نیاز به اقدام برای مقابله با آن است.

اریک گلدشتاین، دستیار اجرایی مدیر امنیت سایبری CISA گفت: «توصیه امروز بر اهمیت تمرکز مداوم بر کاهش آسیبپذیریهای موردسوءاستفاده مانند Log4Shell است. این نیاز احساس میشود که همه سازمانها به پیادهسازی تشخیصهای موثر برای شناسایی فعال فعالیتهای مخرب قبل از وقوع اثرات مخرب تاکید کنند.»

در بیانیه ایمیلی در حالی که سازمانها در سراسر دولت و بخش خصوصی برای کاهش داراییهای دارای نسخههای آسیبپذیر Log4j اقدام کردند، ما میدانیم بازیگران سایبری مخرب به سرعت برای بهرهبرداری از داراییهای آسیبپذیر اقدام کرده و به این کار ادامه میدهند.

گروه Nemesis Kitten در گذشته با استفاده از آسیبپذیری Log4Shell اقداماتی انجام داده است.

آخرین بررسی سالانه اداره مدیریت و بودجه درباره امنیت اطلاعات آژانس فدرال، هیئت حفاظت از سیستمهای شایستگی را بهعنوان «در معرض خطر» رتبهبندی کرد؛ مرحلهای متوسط بین «ریسک بالا» و «مدیریت ریسک.»

در این رابطه، یک مقام آمریکایی معتقد است حضور گسترده log4j، اصلاح قطعی آسیبپذیری Log4Shell را برای هر سازمانی سخت میکند.

این مقام مسوول نیز در اظهاراتی عجیب اعلام کرد که هیچ موجودی در این سیاره وجود ندارد که وصله log4j را نداشته باشد. زیرا بسیار فراگیر است. این فقط یک قیاس است و یافتن تک تک نمونههای log4j ممکن نیست.

اکنون میبینیم دشمنان همچنان از این اشکال استفاده میکنند و به دنبال آن سیستمی میگردند که log4j روی آن باشد.

هیات بررسی ایمنی سایبری CISA طی گزارشی در تابستان امسال هشدار داد که «نمونههای آسیبپذیر Log4j برای سالهای آینده، شاید یک دهه یا بیشتر، در سیستمها باقی خواهند ماند.»

این، دیدگاهی است که در بین کارشناسان امنیت سایبری رایج است.

دان لورنک، مدیرعامل شرکت امنیت سایبری زنجیره تامین Chainguard، از طریق ایمیل گفت: «تقریبا یک سال از کشف Log4Shell میگذرد و من از دیدن گزارشهایی مانند مشاوره امروز CISA و FBI تعجب نمیکنم.

در واقع،Log4Shell بومی است و برای همیشه اطراف ما خواهد بود. در جعبه ابزار هر مهاجم باقی میماند و برای دسترسی یا حرکت جانبی در آینده قابل پیشبینی همچنان از آن استفاده میشود.

نکات کلیدی

طبق گفتهCISA ، مقامات باید به دنبال تعیین فضا و اقتصاد زیستی به عنوان زیرساختهای حیاتی باشند. این آژانس در گزارشی اعلام کرده «فرصتی برای تعیین یک بخش فضایی و بخش اقتصاد زیستی بهعنوان، زیرساخت حیاتی وجود دارد که منابع و مقررات امنیت سایبری بیشتری را دریافت میکند. پرزیدنت بایدن در نامهای گفت که توصیههای گزارش را میپذیرد و مقامات کاخ سفید برای انجام وظایف با CISA همکاری خواهند کرد.

آژانس امنیت سایبری و امنیت زیرساخت آمریکا در ادامه نوشت: «چند بخش، نگاهی پراکنده یا جزئی از یک حوزه بزرگتر مرتبط با کارکردهای مشترک ارایه میدهند. بنابراین ممکن است در نظر گرفتن ادغام آن بخشها سودمند باشد.»

بر اساس این گزارش، باید بخش خدمات اضطراری را فراخواند زیرا «شامل خدماتی است که عمدتا توسط نهادهای دولتی ارایه یا نظارت میشود.» این گزارش، طبق یک لایحه دفاعی سالانه که در ژانویه 2021 به قانون تبدیل شد، موردنیاز بود.

در بخش پایانی گزارش واشنگتنپست نیز به تهدیدهای سایبری برای مسابقات جام جهانی قطر پرداخته شده و آمده است: علیرغم نبود شواهد، تهدیدات قریبالوقوع در جام جهانی میتواند شاهد جاسوسی سایبری و هکتیویسم باشد. شرکت امنیت سایبری Recorded Future در گزارشی اعلام کرد کشورهای چین، ایران و کره شمالی به احتمال زیاد حملات سایبری مخربی را با هدف قرار دادن جام جهانی فوتبال 2022 در قطرانجام ندهند. بنا بر اعلام این شرکت، «هیچ عملیات سایبری قریبالوقوع، برنامهریزیشده یا درحال انجام شناسایی نشده که مسابقات، حامیان مالی یا زیرساختها را هدف قرار دهد.»

در حال حاضر، موقعیت نسبتا منحصربهفرد ژئوپلیتیک قطر در صحنه جهانی به این معناست که بعید است گروههای APT تحت حمایت دولت در چین، روسیه، ایران و کره شمالی، حمله مخربی علیه جام جهانی فوتبال 2022 انجام دهند، علیرغم اینکه روسیه بیشترین انگیزه را برای انجام این کار دارد. در مقابل، گروههای هکتیویست ملیگرای روسی یا اپراتورهای باجافزار، میتوانند حملات مخربی را علیه مسابقات انجام دهند که احتمالا با انکار کرملین همراه خواهد بود. (منبع:عصرارتباط)

بایدن تصمیم دارد اختیارات بیشتری را به پنتاگون دهد تا این نهاد بتواند عملیاتهای سایبری بیشتری انجام دهد.

به گفته دو منبع آگاه، وزارت دفاع ایالاتمتحده تا حد زیادی در کشمکش بوروکراتیک طولانی مدتی که با وزارت امور خارجه این کشور بر سر حفظ اختیارات گسترده خود برای راهاندازی عملیات سایبری داشته است، پیروز شده است.

درحالیکه جزئیات دقیق مقامات پنتاگون برای انجام عملیات سایبری محرمانه است، منابع آگاه میگویند که پنتاگون موفق شده سمتهای مهمی را که دولت ترامپ در سال 2018 به وزارت دفاع آمریکا اعطا کرده بود، حفظ کند.

به گفته یک مقام ارشد دولتی که خواست نامش فاش نشود، وزارت امور خارجه بهعنوان بخشی از سند سیاست بازنگری شده نیز امتیازاتی کسب کرده است. این مقام افزود که نسخه نهایی این تفاهمنامه شامل مقرراتی است که کاخ سفید را ملزم میکند تا جزئیات برنامههای عملیات سایبری را قبل از شروع عملیات از وزارت دفاع آمریکا دریافت کند. این سیاست جدید همچنین به آژانسها اجازه خواهد داد تا عملیاتهایی را که به آنها مربوط میشوند از طریق آنچه که این مقام «فرایند حل اختلاف مستند» میخواند، علامتگذاری کنند.

این مقام همچنین میگوید که بایدن اکنون قرار است این مقامات را بر اساس نسخه تازه اصلاحشده یادداشت سیاست امنیت ملی 13، بررسی کند.

بر اساس سخنرانی پل نی، مشاور کل وزارت دفاع آمریکا در سال 2020، این نسخه برای اولین بار در سال 2018 ایجاد شده و به هیئتی از مقامات کاملاً مشخص برای وزیر دفاع، اجازه داده بود تا عملیات نظامی حساس به زمان را در فضای سایبری انجام دهند. این برنامه که توسط شورای امنیت ملی ترامپ طراحی و توسط جان بولتون مشاور امنیت ملی آن زمان تبلیغ شده بود، بهمنظور سادهسازی فرآیند تأیید عملیات سایبری بود و بولتون در خاطرات خود در هنگام روی کار آمدن و قدرت گرفتنش، آن را «محکم و منجمد» توصیف کرده بود.

این مقامات احتمالاً در سال 2018 برای مختل کردن دسترسی به اینترنت در یک مزرعه ترول روسی که به دلیل نقشش در انتشار اطلاعات نادرست در انتخابات سال 2016 بدنام بود، مورداستفاده قرار گرفتهاند و اخیراً نیز در مقابله با عملیات سایبری روسیه در اوکراین نقش داشتهاند.

وزارت امور خارجه و سایر سازمانهای شاخه اجرایی آمریکا مدتهاست که به آنچه قدرت و اختیارات بزرگ این برنامه به وزارت دفاع آمریکا اعطا میکند، میاندیشند. ازنظر آنها این نسخه، امتیازات نظامی در فضای سایبری را بر اختیارات آژانسهای غیرنظامی ارتقا میدهد و بهاندازه کافی تأثیر عملیات سایبری نظامی بر حقوق بشر، دیپلماسی و زیرساختهای بخش خصوصی را در نظر نمیگیرد.

اجرای عملیات سایبری تهاجمی اغلب مستلزم استفاده از چنین زیرساختهای بخش خصوصی در کشورهای خارجی است و یادداشت سیاست امنیت ملی-13 اصلی تا حد زیادی از اطلاعرسانی وزارت امور خارجه به کشورهای خارجی مدنظر جلوگیری کرده و باعث کاهش سرعت عملیات خواهد شد.

به گفته یک منبع مطلع در مورد این گفتگوها، بحثی در پشت در های بسته بر سر این بازنگری از ماه مه، زمانی که خبرگزاری سایبر اسکوپ (CyberScoop) گزارش داد که یک توافق اولیه منعقد شده است که به وزارت امور خارجه قدرت اضافی اما محدودی برای اعمال فشار بر عملیات سایبری داده است، بالا گرفته است. این منبع میگوید که در ماههای اخیر، وزارت امور خارجه به تلاش برای کسب اختیارات بیشتر ادامه داده است، اما کاخ سفید درنهایت تا حد زیادی در کنار پنتاگون قرار گرفته و تقریباً آنقدر که وزارت امور خارجه میخواهد به آن قدرت نمیدهد.

این منبع میافزاید: موضوع مناظره این بود؛ وزارت امور خارجه چه تعداد افراد صاحبمنصب دارد که بتواند آنها را به کار گیرد؟ این بحث در چند ماه گذشته به راه بوده و با هدایت وزارت دفاع پیش رفته است.

پنتاگون، وزارت امور خارجه و فرماندهی سایبری ایالاتمتحده به درخواستها برای اظهارنظر پاسخ ندادهاند. یک مقام ارشد دولتی دیگر نیز به پایگاه خبری سایبر اسکوپ میگوید که دولت رویکرد یا توانایی خود را برای استفاده از عملیات سایبری تهاجمی بهعنوان ابزار قدرت ملی، در مواقع لزوم نیز حتی تغییر نداده است.

به گفته منبعی که در جریان گفتگوها قرار داشته، ازآنجاییکه پنتاگون و وزارت امور خارجه بر سر اختیارات جنگیدهاند، عملیاتهای فرماندهی سایبری در پاسخ به تهاجم روسیه به اوکراین، موقعیت وزارت دفاع را در نبرد بین سازمانی تقویت کرده است. فرماندهی سایبری آمریکا با اقدام سریع برای مقابله با عملیات روسیه، به کمرنگ کردن تواناییهای روسیه در فضای سایبری کمک کرده است و این اقدامات با این استدلال که پنتاگون باید اختیارات خود را حفظ کند، انجام شده است.

این منبع مدعی شد که فرماندهی سایبری آمریکا توانسته پیروزیهای خوبی به دست آورد و همین امر، این استدلال را توجیه خواهد کرد که داشتن انعطافپذیری بیشتر و توانایی انجام اقدام سریعتر، واقعاً به انجام عملیات کمک خواهد کرد.

جیمز لوئیس، مدیر برنامه فناوریهای راهبردی در مرکز مطالعات راهبردی و بینالمللی، میگوید در دوران اوباما، وزارت امور خارجه عملیاتهای سایبری را متوقف کرده بود. ایالاتمتحده در گذشته برای انجام عملیات مشترک با مشکل روبرو بوده است، زیرا دولت زمان زیادی را برای اعلام موافقت خود صرف کرده است و این یک ایراد اساسی است.

وزارت امور خارجه تلاش کرده است تا کارکنان خود را که در زمینه مسائل دیپلماسی سایبری کار میکنند، تقویت کند، اما کارشناسان میگویند این وزارتخانه از لحاظ تاریخی در این زمینه نسبت به سایر آژانسها، تخصص کمتری داشته است.

در سال 2017، دولت ترامپ دفتر وزارت امور خارجه که به امنیت سایبری اختصاص داشت را تعطیل کرد و کارمندان و مسئولیتهای آن را به دفتر دیگری منتقل کرد. اخیراً اما وزارت امور خارجه یک واحد متمرکز بر سایبری را برپا کرده است. دفتر فضای سایبری و سیاست دیجیتال این وزارتخانه در آوریل شروع به کار کرد و نیت فیک (Nate Fick) بهعنوان سفیر کل فضای سایبری و سیاست دیجیتال، در سپتامبر منصوب شد.

منبع: سایبربان

38 درصد از کامپیوترهای صنعتی در منطقه خاورمیانه، ترکیه و آفریقا (META) مورد حمله قرار گرفتند.

به گزارش سایبربان؛ از ژانویه تا سپتامبر 2022، رایانههای موجود در محیط سیستمهای کنترل صنعتی (ICS) با استفاده از ابزارهای متعدد مورد حمله سایبری قرار گرفتند. طبق آمار شرکت امنیت سایبری کسپرسکی (Kaspersky)، در منطقه خاورمیانه، ترکیه و آفریقا (META)، اشیاء مخرب روی 38 درصد از رایانههای سیستمهای کنترل صنعتی در منطقه قرار گرفتند که با راهحلهای کسپرسکی محافظت شدند. در سطح جهان، سهم کامپیوترهای سیستمهای کنترل صنعتی با اشیاء مخرب مسدود شده 31.8 درصد است. انتظار میرود حملات «APT» روی سیستمهای صنعتی در ماههای آینده پیچیدهتر شود.

کامپیوترهای سیستمهای کنترل صنعتی در نفت و گاز، انرژی، تولید خودرو، زیرساختهای اتوماسیون ساختمان و سایر حوزهها برای انجام طیف وسیعی از عملکردهای فناوری عملیاتی (OT)، از ایستگاههای کاری مهندسان و اپراتورها تا سرورهای کنترل نظارتی و جمعآوری داده (SCADA) و رابط ماشین انسانی (HMI)، استفاده میشوند. حملات سایبری علیه رایانههای صنعتی بسیار خطرناک در نظر گرفته میشود زیرا ممکن است باعث تلفات مواد و توقف تولید برای خط تولید کنترل شده و حتی تأسیسات به عنوان یک کل شود. علاوه بر این، شرکتهای صنعتی خارج از سرویس میتوانند به طور جدی رفاه اجتماعی، اکولوژی و اقتصاد کلان منطقه را تضعیف کنند.

در 12 ماه سال 2022 در منطقه خاورمیانه، ترکیه و آفریقا، رایانه های سیستمهای کنترل صنعتی در بخش نفت و گاز بیشتر با حملات مواجه شدند (39.3 درصد از آنها مورد حمله قرار گرفتند). حملات روی سیستمهای اتوماسیون ساختمان در رتبه دوم قرار گرفتند و 38.8 درصد از کامپیوترهای ICS در این بخش هدف حملات سایبری بودند. بخش انرژی نیز در میان 3 محیطی بود که با حملات سایبری مواجه شد و 36.8 درصد از کامپیوترهای آنجا تحت تأثیر قرار گرفتند.

در مجموع، در ژانویه تا سپتامبر 2022، انواع مختلفی از اشیاء مخرب روی 38 درصد از رایانههای سیستمهای کنترل صنعتی در منطقه خاورمیانه، ترکیه و آفریقا مسدود شدند. از این میان، بیشتر حملات به زیرساختهای ICS از طریق اینترنت (28.2 درصد)، 9.9 درصد از حملات از طریق سرویس گیرندگان ایمیل، 7.0 درصد از حملات از طریق رسانههای قابل جابهجایی و 0.9 درصد از طریق پوشههای شبکه انجام شده است.

در نیجریه، انواع مختلفی از اشیاء مخرب روی 38.7 درصد از رایانههای سیستمهای کنترل صنعتی بین ژانویه تا سپتامبر 2022 مسدود شدند. از این تعداد، 19.4 درصد از اینترنت و 3.5 درصد از حملات از طریق سرویس گیرندههای ایمیل و 10.7 درصد از حملات از طریق رسانههای متحرک انجام شده است.

انتظار میرود حملات APT به سیستمهای صنعتی در ماههای آینده پیچیدهتر شود. کارشناسان معتقدند که اهداف، سازمانهایی در بخشهای کشاورزی، لجستیک و حملونقل، بخشهای انرژی (معدن، صنایع شیمیایی، ماشینآلات) و همچنین بخشهای انرژیهای تجدیدپذیر و فناوری پیشرفته خواهند بود.

روند دیگری که کسپرسکی برای باقی مانده سال 2022 و سال آینده مشاهده کرد، افزایش باجافزار در محیطهای سیستمهای کنترل صنعتی است. این شرکت امنیت سایبری گفت :

«گروههای باجافزاری راه درازی را پیمودهاند : باندهای پراکنده به کسبوکارهای سازمانیافته تبدیل میشوند و یک صنعت تمام عیار را تشکیل میدهند. ما شاهد موارد بیشتری هستیم که در آن حملات باجافزاری، از جمله حملات روی رایانههای سیستمهای کنترل صنعتی، به صورت دستی و به روشی زمانبر و در عین حال کارآمد انجام میشوند.»

ولودیمیر داشچنکو (Vladimir Dashchenko)، کارشناس تیم واکنش اضطراری سایبری سیستمهای کنترل صنعتی کسپرسکی اظهار داشت :

«دوره بیثباتی جهانی کمبود نیمههادی جهانی را برانگیخته است. به نوبه خود، این امر باعث میشود که شرکتها بودجه خود را در زمینه امنیت سایبری کاهش دهند، که در سالهای 2022-2023، ه ویژه با توجه به چشم انداز تهدید در حال تحول، به یک موضوع مهم تبدیل میشود. راهحلهای زیرساختهای صنعتی حیاتی هدف جدیدی برای جرایم سایبری خواهند بود.»

کارشناسان کسپرسکی برای محافظت از رایانههای فناوری عملیاتی خود در برابر تهدیدات مختلف توصیه میکنند :

رییس پلیس فتا البرز با بیان اینکه فیلتر شکن ها بدافزارها هستند از کاربران کاست از نصب اپلیکیشن های آلوده مانند فیلتر شکن ها خودداری کنند.

سرهنگ رسول جلیلیان در گفت و گو با خبرنگار ایرنا اظهار داشت: مجرمان سایبری با اهداف خاص خود اقدام به طراحی و ارسال اپلیکیشن های مختلف جعلی مانند فیلتر شکن ها می کنند که این اقدام زمینه دسترسی غیرمجاز، اخاذی و آلوده سازی گوشی تلفن همراه کاربران و برداشت غیرمجاز از حساب های بانکی آنان را فراهم می سازد.

وی یادآورشد : کاربران اپلیکیشن های فعال مورد نیاز خود را باید به همین طریق دریافت کرده و از نصب اپلیکیشن های آلوده که غالبا لینک آنها توسط مجرمان سایبری از طریق شبکه های اجتماعی برای آنها ارسال می شود، خودداری کنند .

جلیلیان خاطرنشان کرد: مجرمان سایبری با ارسال بدافزار در قالب vpn در شبــکه هـای اجتماعی اقــــدام به کلاهـبرداری از کاربران می کنند که کاربران باید نرم افزار های مورد نیاز خود را فقط از منابع رسمی و معتبر نصب کنند.

رییس پلیس فتا البرز گفت: «وی .پی. ان» VPN ممکن است به خوبی از عهده باز کردن سایتهای فیلتر شده برآید اما در عینحال اقدام به استفاده بدافزاری از دستگاه کاربر خواهد کرد.

وی افزود: این نرمافزارها به صورت غیرقانونی ارائه می شود و به هیچ وجه قابل اعتماد نیست؛ با دستیابی آسان به این نرم افزار، اعتماد کامل کاربر را به دست می آورد و سپس اهداف شوم خود را دنبال می کند.

وی ضمن هشدار به کاربران در خصوص استفاده از فیلترشکن ها گفت: فیلترشکن ها محلی برای نگهداری اطلاعات هستند و مجرمان سایبری از طریق این نرم افزارهابه اطلاعات تلفن همراه افراد دسترسی پیدا کرده که کاربران باید دقت لازم را داشته باشند.

جلیلیان یادآورشد: استفاده از فیلتر شکن ها دسترسی افراد به اطلاعات گوشی های تلفن همراه را آسان کرده و سبب سرقت اطلاعات خصوصی و بانکی کاربران خواهد شد.

رییس پلیس فتا البرز از کاربران خواست که در صورت مواجهه با موارد مشکوک و یا نیاز به اخذ مشاوره و راهنمایی تخصصی می توانند از طریق سایت رسمی پلیس فتا و یا شماره تلفن ۰۹۶۳۸۰ اقدام کنند.

نهادهای امنیتی آمریکا در اطلاعیهای مشترک مدعی شدند هکرهای ایرانی توانستند یک آژانس آمریکایی را هک کنند.

به گزارش سایبربان؛ پایگاه نکست گاو (nextgov) مدعی شد هکرهای ایرانی موفق شدند از یک آسیبپذیری اصلاحنشده Log4Shell (که آژانس امنیت سایبری و امنیت زیرساختها از آژانسهای آمریکایی خواسته تا پایان سال 2021 به آن رسیدگی کنند) برای نفوذ به شبکه یک آژانس ناشناس استفاده کنند.

بر اساس اطلاعیه امنیت سایبری مشترکی که توسط آژانس امنیت سایبری و امنیت زیرساخت و پلیس فدرال در روز چهارشنبه منتشر شد، هکرهای ایرانی توانستند از یک آسیبپذیری اصلاحنشده در شبکه یک آژانس فدرال برای هک کردن اعتبار کاربران و نصب نرمافزار استخراج ارز دیجیتال استفاده کنند.

طبق ادعای این دو نهاد امنیتی "یک سازمان اجرایی غیرنظامی بینام آمریکایی"در فوریه 2022 هک شده است. این نهادها این حمله هکری را به هیچ گروه خاصی نسبت ندادهاند جز اینکه ادعا شده توسط هکرهای ایرانی انجام شده است؛ اما در این اطلاعیه آمده هکرها توانستند از آسیبپذیری Log4Shell (یک نقص نرمافزاری در Log4j، یک کتابخانه منبع باز محبوب) موجود در یک سرور وصلهنشده VMware Horizon استفاده کنند.

آژانس امنیت سایبری و امنیت زیرساختهای آمریکا (سیسا) گفت که اولین بار در ماه آوریل زمانی که تجزیهوتحلیل شبکه آژانس مربوطه را با استفاده از EINSTEIN (یک سیستم تشخیص نفوذ گسترده) انجام داد، از این نفوذ آگاه شد و ترافیک دوطرفه بین شبکه و یک آدرس IP مخرب شناختهشده مرتبط با سوءاستفاده از آسیبپذیری Log4Shell را شناسایی کرد.

سیسا در ادامه افزود، از اواسط ژوئن تا اواسط ژوئیه 2022 یک عملیات واکنش به حادثه را در آژانس یادشده انجام داده است، آنهم زمانی که فعالیت تهدید مداوم پیشرفته مشکوک را مشاهده کرد.

در ادامه اطلاعیه مشترک آمده، هکرها نرمافزار استخراج رمز ارز XMRig را در شبکه این آژانس نصب کردهاند و همچنین پراکسی معکوس Ngrok را در چندین میزبان برای حفظ پایداری کار گذاشتهاند. هکرها همچنین برنامه منبع باز Mimikatz را برای سرقت اعتبارنامه و ایجاد یک حساب مدیریت دامنه نصب کردند.

تنها چند ماه پس از صدور دستورالعمل اضطراری سیسا در دسامبر 2021 که سازمانهای فدرال را ملزم میکرد تا شبکههای خود را ازنظر آسیبپذیری Log4Shell ارزیابی کنند و سیستمها را فوراً اصلاح کنند، این تیر غیب به قلب آمریکاییها نشست.

کارشناسان برای سال 2023 تهدیدات سایبری مختلفی را پیشبینی کردهاند ازجمله کمبود مهارتهای امنیتی و بروز تهدیدات جدید در زنجیره تأمین که در این گزارش به بررسی این عوامل خواهیم پرداخت.

باید همچنان به فکر راه حلی برای مشکلات امنیتی که امروزه وجود دارند بود؛ اما فناوریهای در حال تحول و دنیایی که بهسرعت در حال تغییر است به این معنی است که چالشهای جدیدی نیز به وجود خواهد آمد. بازه زمانی یک سال در حوزه امنیت سایبری، مدت زمان زیادی است.

مطمئناً موارد ثابتی وجود دارد. باج افزارها سالها است که یکی از مشکلات اصلی حوزه امنیت سایبری هستند، اما با ادامه حملات مجرمان سایبری، هیچ نشانهای از نابودی آنها دیده نمیشود و تعداد قابلتوجهی از شبکههای سازمانی، آسیبپذیر باقی خواهد ماند که اغلب درنتیجه نقصهای امنیتی است که بهروزرسانیهای مربوط به آنها، برای مدت طولانی در دسترس بودهاند.

اما حتی اگر فکر میکنید که بر آسیبپذیری نرمافزاری در شبکه خود مشرف هستید، نقصهای امنیتی جدید همیشه ظاهر خواهند شد و برخی از آنها میتوانند تأثیر زیادی داشته باشند.

نقص Log4j را در نظر بگیرید: یک سال پیش کاملاً ناشناخته بود و مخفیانه در قالب کد وجود داشت؛ اما پس از افشای آن در ماه دسامبر، توسط رئیس آژانس امنیت سایبری و امنیت زیرساخت ایالاتمتحده، بهعنوان یکی از جدیترین ایرادات موجود توصیف شد. در اواخر سال 2022، این نقص همچنان یک نقص امنیتی اغلب بدون واسطه بوده است که در کد بسیاری از سازمانها پنهان شده است چیزی که احتمالاً در آینده نیز ادامه خواهد داشت.

کمبود مهارتهای امنیتی

فارغ از اینکه آخرین ترفند هکرها یا حفره امنیتی که توسط محققان کشف شده است چه باشد، چه خوب و چه بد، مردم و نه فناوری همیشه هسته اصلی امنیت سایبری خواهند بود.

این تمرکز، در سطح پایه، با شناسایی یک لینک فیشینگ یا یک کلاهبرداری بهوسیله ایمیل تجاری و همچنین روسایی که تیم امنیت اطلاعات مناسب را به کار میگیرند، شروع میشود که به تنظیم و نظارت بر دفاع شرکت کمک میکند.

اما کسب مهارتهای امنیت سایبری، تقاضای زیادی دارند تا جایی که کارکنان کافی برای مرتفع کردن این خواسته وجود ندارد.

کلی روزومالسکی، معاون ارشد رئیسجمهور ایالاتمتحده و مسئول دفاع سایبری ملی میگوید: با پیچیدهتر شدن تهدیدات سایبری، ما نیاز به منابع و مهارتهای مناسب برای مبارزه با آنها داریم؛ زیرا بدون وجود متخصصهای بااستعداد، سازمانها واقعاً در معرض خطر خواهند بود.

برای دستیابی به امنیت سایبری ما باید افراد متخصص در زمینههای مختلف از مهندسی کامپیوتر و برنامهنویسی گرفته تا روانشناسی را تشویق کنیم؛ زیرا ما باید واقعاً در جنگ بااستعدادها پیروز شویم و نهتنها به استخدام، بلکه به ایجاد، حفظ و سرمایهگذاری در استعدادهای متخصصین خودمان متعهد باشیم.

این یک امر حیاتی است که سازمانها، افراد و فرآیندهایی را برای جلوگیری یا شناسایی حملات سایبری در اختیار داشته باشند. نهتنها خطر روزانه فیشینگ، حملات بدافزاری یا کمپینهای باج افزاری از سوی باندهای تبهکار سایبری وجود دارد، بلکه تهدید هکرها و کشورهای متخاصم نیز وجود دارد.

تهدیدات جدید و بزرگتر در زنجیره تأمین

درحالیکه فضای مجازی برای مدتی عرصهای برای جاسوسی بینالمللی و سایر کمپینها بوده است، محیط ژئوپلیتیک کنونی جهان، تهدیدهای بیشتری را ایجاد خواهد کرد.

مت گورهام، رهبر مؤسسه نوآوری سایبری و حریم خصوصی در پی دبلیو سی (PricewaterhouseCoopers یک برند خدمات حرفهای بینالمللی از شرکتها است که بهصورت مشارکتی تحت نام تجاری PwC فعالیت میکند) و دستیار سابق مدیر سایبری افبیآی، میگوید:

ما به یک الگوی ژئوپلیتیکی بازمیگردیم که دارای رقابت قدرتهای بزرگ است، مکانی که در چندین دهه در آن نبودهایم. ما این کار را زمانی انجام میدهیم که اجماع واقعی، خطوط قرمز یا هنجارها و فضای مجازی وجود نداشته باشد.

بهعنوانمثال، فناوری درگیر در اجرای زیرساختهای حیاتی توسط روسیه در تهاجم مداوم خود به اوکراین هدف قرار گرفته است.

در ساعتهای قبل از شروع تهاجم، ارائهدهنده ارتباطات ماهوارهای ویاست (Viasat) تحت تأثیر قطعی قرار گرفت که باعث اختلال در اتصالات پهنای باند در اوکراین و سایر کشورهای اروپایی شد؛ حادثهای که آژانسهای اطلاعاتی غربی آن را به روسیه نسبت دادهاند. ایلان ماسک نیز همچنین گفته است که روسیه تلاش کرده است تا سیستمهای استارلینک را هک کند؛ شبکه ارتباطات ماهوارهای که توسط شرکت موشکی اسپیس ایکس او اداره میشود و دسترسی به اینترنت را برای اوکراین فراهم میکند.

اما این موضوع فقط مربوط به یک منطقه جنگی نیست که در آن کشورهای متخاصم به دنبال ایجاد اختلال با حملات سایبری هستند. سازمانها، بهویژه آنهایی که در زنجیرههای تأمین حیاتی دخیل هستند، خود را نیز هدف هکرهای مورد حمایت دولت میبینند.

فقط به این موضوع نگاه کنید که چگونه هکرهای روسی یک ارائهدهنده نرمافزار بزرگ را با بدافزار به خطر انداختند که یک بهروزرسانی مخرب را منتشر کرد و یک درب پشتی را به شبکههای چندین سازمان دولتی ایالاتمتحده ارائه کرد.

گورهام میگوید: نگرانیها همیشه ناشی از رویدادهای دنیای واقعی هستند؛ و بنابراین، در چند سال گذشته، ما شاهد حملات زنجیره تأمین دولتها بودهایم که باعث شدهاند تا همه درباره ریسک زنجیره تأمین مرتبط با آن فکر کنند.

او از سازمانها میخواهد که نهتنها به این فکر کنند که چگونه میتوانند از حملات سایبری جلوگیری کنند، بلکه همچنین به نحوه شناسایی نفوذهای مخرب به شبکه و برخورد مناسب با آنها فکر کنند.

او در ادامه میافزاید که اگر دولتی مصمم است که سیستمهای شما را مورد استفاده قرار دهد، منابع و ظرفیت لازم برای انجام این کار را دارد؛ بنابراین این موضوع در مورد شناسایی و بیرون راندن آنهاست.

اغلب، این تکنیکهای پیشرفته نیستند که به مهاجمان اجازه ورود به شبکهها را میدهند، آسیبپذیریهای رایجی مانند داشتن رمزهای عبور ضعیف، عدم اعمال بهروزرسانیهای امنیتی یا عدم فعال کردن احراز هویت دومرحلهای از عوامل این نقص امنیتی هستند. گاهی اوقات نیز بهویژه در مورد زیرساختهای حیاتی و شبکههای صنعتی، نرمافزاری که آن سیستمها را اجرا میکند میتواند بسیار قدیمی باشد که این خود یکی از بزرگترین ضعفهای هر مجموعه به شمار میآید.

وب 3 و اینترنت اشیا: مشکلات جدید یا بازگشت به اصول؟

اما فقط به این دلیل که یکچیز جدیدی روی کار آمده است، به این معنی نیست که بهطور خودکار نیز ایمن است و ازآنجاییکه فناوریهایی مانند Web3 (ایدهای برای تکرار جدید وب جهانی است که مفاهیمی مانند تمرکززدایی، فناوریهای بلاک چین و اقتصاد مبتنی بر توکن را در خود جای داده است) و اینترنت اشیا (IoT) به پیشرفت خود در سال 2023 ادامه خواهند داد، به هدف بزرگتری برای هکرها و حملات سایبری تبدیل خواهند شد.

همچنان تبلیغات زیادی در مورد پتانسیل وب 3 وجود دارد - چشماندازی از وب که کنترل را از شرکتهای بزرگ سلب میکند و با استفاده از بلاک چین، ارزهای دیجیتال و اقتصاد مبتنی بر توکن، قدرت را در میان کاربران غیرمتمرکز میکند.

اما مانند هر فناوری جدید، بهویژه فناوریای که با هیجان و هیاهوی زیادی همراه است، امنیت اغلب فراموش میشود، زیرا توسعه نرمافزار برای انتشار محصولات و خدمات عجله دارد؛ همانطور که توسط هکهای مختلف علیه صرافیهای رمزنگاری نشان داده میشود که مهاجمان میلیونها ارز دیجیتال را دزدیدهاند.

کتی پکستون فیر، مدرس امنیت سایبری در دانشگاه متروپولیتن منچستر و شکارچی جایزه باگ برای هکر وان (HackerOne) میگوید که مردم واقعاً در مورد فناوری جدید هیجانزده میشوند. سپس فراموش میکنند که نقصهای امنیتی را در نظر بگیرند، زیرا برای پیادهسازی آن عجله دارند. در مورد وب 3 نیز ما شاهد چنین وضعیتی هستیم که در آن افراد برای شروع، تبلیغاتی نیز انجام دادهاند، اما امنیت در نظر گرفته نشده است.

به دلیل این وضعیت، شکارچیان باگ بوونتی (افرادی که به خاطر شناسایی خطا یا آسیبپذیری در یک برنامه یا سیستم رایانهای، جایزه دریافت میکنند) آسیبپذیریهای زیادی را در برنامهها و سرویسهای وب 3 پیدا میکنند. این آسیبپذیریها اغلب آسیبپذیریهای بزرگی هستند که اگر از ابتدا کشف شوند، میتوانند برای هکرهای مخرب بسیار سودآور باشند و در مقابل بهطور بالقوه برای کاربران نیز پرهزینه خواهند بود.

اما درحالیکه برخی از این آسیبپذیریها جدید و پیچیده هستند، بسیاری از سرقتهای امنیتی که به صرافیهای ارزهای دیجیتال و سایر سرویسهای وب 3 ضربه زدهاند، به دلیل پیکربندی نادرست سرویسها یا حملات فیشینگ بودهاند که در آن مجرمان رمز عبور را به دست آوردهاند.

بنابراین، درحالیکه آسیبپذیریهای آزمایشی و غیرمعمول یک مسئله هستند، قرار دادن اصول اولیه امنیت سایبری میتواند به توقف نفوذهای وب 3 کمک کند، بهویژه با محبوبتر شدن این فناوری و تبدیل آنها به هدفی جذابتر برای مجرمان سایبری.

پکستون فیر میگوید که تقریباً مانند این است که بهنوعی به این آسیبپذیریهای بسیار جالب نگاه کنیم و توسط آنها تبلیغ شویم؛ اما چیزهایی مانند کنترل دسترسی را فراموش کنیم.

درحالیکه بلاک چین و وب 3 هنوز ممکن است در حال حاضر بهعنوان فناوریهای ویژه در نظر گرفته شوند، اینترنت اشیا با میلیاردها دستگاه در خانهها و محلهای کار در سراسر جهان نصب شده است، ازجمله برخی از آنها که به تقویت زیرساختهای حیاتی و مراقبتهای بهداشتی کمک میکنند.

اما مانند سایر فناوریهای جدید، این خطر وجود دارد که اگر این دستگاههای متصل به اینترنت ایمن نباشند، ممکن است مختل شوند یا حتی کل شبکهها را آسیبپذیر کنند. این شکافی است که باید در نظر گرفته شود زیرا دستگاههای متصل در زندگی ما بیشازپیش رایج شده و خواهند شد.

روزومالسکی در شرکت مشاوره مدیریت و فناوری اطلاعات آمریکایی بوز الن همیلتون (Booz Allen Hamilton) میگوید:

این یک مخمصه واقعاً سخت است که ما در آن قرار گرفتهایم؛ اما باید به آن توجه کنیم. در حال حاضر، عوامل مخرب میتوانند از طریق یک دستگاه پزشکی وارد شوند و از آن بهعنوان نقطه محوری برای از بین بردن کل شبکه بیمارستان استفاده کنند که بهوضوح میتواند بر مراقبت از بیماران تأثیر بگذارد.

او استدلال میکند که نکته کلیدی این است که بیمارستانها و سایر ارائهدهندگان زیرساختهای حیاتی هر سازمان دیگری باید بدانند که امنیت سایبری نقش کلیدی در فرآیندهای برنامهریزی و تصمیمگیری در سال ۲۰۲۳ خواهد داشت تا اطمینان حاصل شود که شبکهها تا حد امکان در برابر تهدیدات ایمن خواهند بود.

چشمانداز امنیت سایبری 2023