| تحلیل وضعیت فناوری اطلاعات در ایران |

| تحلیل وضعیت فناوری اطلاعات در ایران |

رسانه انگلیسی فاش کرد دولت دونالد ترامپ از طریق قرارداد با یک شرکت تاسیس شده در سرزمینهای اشغالی به یک جاسوس افزار اسرائیلی که قادر به هک تلفنهای همراه و اپلیکیشنهای رمزنگاری شده، دست یافته است.

به گزارش ایسنا، به نوشته روزنامه «گاردین»، قرارداد دولت «دونالد ترامپ»، رئیس جمهور آمریکا با این شرکت تاسیس شده در اسرائیل با نام «پاراگون سولوشنز» باعث شد سازمان مهاجرت ایالات متحده به یکی از قدرتمندترین و پیچیدهترین سلاحهای سایبری دست پیدا کند.

ماموران سازمان مهاجرت آمریکا بعد از آن به یکی از پیچیدهترین ابزارهای هک در جهان دسترسی پیدا کردند که دولت ترامپ تصمیم به اجرای قراردادی با شرکت پاراگون سولوشنز گرفت؛ شرکتی تاسیس شده در اسرائیل که جاسوسافزارهایی میسازد که میتوان از آنها برای هک هر تلفن همراهی و همچنین هک اپلیکیشنهای رمزنگاری شده استفاده کرد.

به نوشته گاردین، در اواخر ۲۰۲۴ و در زمان دولت جو بایدن، وزارت امنیت داخلی آمریکا نخستین بار وارد قرارداد با شرکت پاراگون شد که اکنون تحت مالکیت یک شرکت آمریکایی قرار دارد. این قرارداد به ارزش ۲ میلیون دلار سپس معلق شد تا تحقیقاتی درباره پایبندی به یک دستور اجرایی که استفاده دولت ایالات متحده از جاسوس افزار را محدود میسازد، اجرا شود. بر اساس محتوای چند سند دولتی، این تعلیق مدتی بعد با شروع به کار دولت دوم «دونالد ترامپ»، رئیس جمهور ایالات متحده برداشته شده و سازمان ضابط مهاجرت و گمرک آمریکا (Ice) از طرف این دولت طرف قرارداد با شرکت مذکور بوده است.

روزنامه انگلیسی نوشت: «این قرارداد به این معنی است که یکی از قدرتمندترین سلاحهای سایبری که تا کنون در جهان ساخته شده – و تولید آن در خارج از خاک ایالات متحده صورت گرفته – حالا در دست سازمانی است که بارها توسط گروههای حامی حقوق بشر و حقوق مدنی متهم به نقض حقوق مردم شده است.»

این ابزار هک و جاسوسی سایبری با نام «گرافیت» وقتی با موفقیت علیه یک هدف به کار گرفته شود میتواند هر تلفن همراهی را هک کند. طرف هک کننده که در اینجا میتوان آن را سازمان ضابط گمرک و مهاجرت آمریکا در نظر گرفت، پس از آنکه تلفن همراه قربانی را تحت کنترل بگیرد میتواند محلهای تردد فرد را رهگیری کند، پیامهای او را بخواند، عکسهای او را ببیند و حتی پیامرسانهای رمز نگاری شدهای نظیر واتساپ و سیگنال را نیز باز کرده و اطلاعات آنها را هم بخواند. همچنین از جاسوس افزار گرافیت میتوان به عنوان یک ابزار شنود از طریق دستکاری قابلیت ضبط کنندگی تلفن همراه قربانی استفاده کرد.

دولت «جو بایدن»، رئیس جمهور سابق آمریکا فرمانی اجرایی را با موضوع محدود کردن استفاده دولت ایالات متحده از جاسوس افزارها امضا کرده بود. در این فرمان اجرایی ذکر شده بود: «ایالات متحده نباید استفاده عملیاتی از جاسوس افزار تجاری داشته باشد که ریسکهای چشمگیر در حوزه امنیت یا اطلاعات را متوجه دولت آمریکا کرده یا ریسک چشمگیر استفاده نامناسب یک دولت خارجی یا یک شخص خارجی را داشته باشد.»

دولت بایدن همچنین یکی از رقبای پاراگون در صنعت تولید جاسوس افزارهای سایبری یعنی گروه ان.اس.او را نیز در لیست سیاه وزارت بازرگانی ایالات متحده قرار داده و اعلام کرد این شرکت نیز عامدانه جاسوس افزار در اختیار دولتهای خارجی گذاشته تا «خبیثانه تلفنهای همراه مخالفان، روزنامهنگاران و فعالان حقوق بشر را هدف قرار دهند.»

شرکت پاراگون اما تلاش کرد استدلال کند که عملکردش با عملکرد گروه ان.اس.او متفاوت است. این شرکت اعلام کرده بود بر خلاف گروه ان.اس.او که قبلا جاسوس افزارش را به کشورهایی همچون عربستان سعودی فروخته «تنها با کشورهای دموکراتیک معامله میکند.»

همچنین پاراگون اعلا م کرد سیاست تحمل صفر نسبت به نقض حقوق بشر داشته و «دسترسی مشتریان دولتی که از جاسوس افزار برای هدف گرفتن اعضای جامعه مدنی همچون روزنامهنگاران استفاده کنند را قطع میکند.»

با این وجود شرکت پاراگون از افشای هویت مشتریانش امتناع و اعلام کرده نظارتی بر اینکه این مشتریان چطور از این فنآوری علیه اهداف استفاده میکنند ندارد.

شرکتهای اسرائیلی سازنده جاسوس افزار شامل پاراگون و ان.اس.او میگویند محصولاتشان فقط برای استفاده به منظور پیشگیری از جرایم و حملات تروریستی در نظر گرفته شدهاند. اما به نوشته گاردین، سابق بر این از جاسوس افزارهای هر ۲ شرکت برای هدف گرفتن مردم بی گناه، از جمله کسانی که از سوی دولتها به عنوان دشمن در نظر گرفته شدهاند، استفاده شده است.

«جان اسکات ریلتون»، یک پژوهشگر ارشد در شرکت امنیت سایبری «سیتیزن لب» وابسته به دانشگاه تورنتو که یکی از کارشناسان برجسته جهان در حوزه سواستفاده دولتها از جاسوس افزارهایی نظیر گرافیت است در بیانیهای گفت: «چنین ابزارهایی برای دیکتاتوری ها طراحی میشوند نه برای دموکراسیهای بنا شده بر آزادی و حفاظت از حقوق فردی.

قدرت هک تهاجمی و مخفیانه فساد آور است. به همین دلیل است که انبوهی از رسواییهای مرتبط با جاسوس افزارها همچون جاسوس افزار گرافیت در کشورهای دموکراتیک وجود دارد.»

ایرنا - جعفر قائمپناه معاون اجرایی رئیسجمهور در پاسخ به این پرسش که هنوز برخی وعدههای رئیسجمهور به طور کامل محقق نشده، مثل موضوع فیلترینگ، برای این موارد چه اقداماتی در دستور کار دارید؟ گفت: دولت پیگیر این موضوع است، فیلترینگ قطعا چیز خوبی نیست و طبق نظر سنجیهای انجام شده بین شصت تا هشتاد درصد مردم در کل کشور مخالف فیلترینگ هستند. اخیرا گزارشی که از نهادهای امنیتی گرفتیم حاکی از این بوده که یکی از عوامل نفوذ و جاسوسی در کشور فیلترشکن ها بوده اند!به علاوه بنا بر برخی آمارها چندین همت مبلغی است که مردم بابت فیلترشکن ها از جیب پرداخت می کنند.

قبل از جنگ اتفاقاتی درباره فیلترینگ افتاد ولی به دلیل جنگ متأسفانه ادامه پیدا نکرد. اما یقینا دولت تلاش می کند فیلترینگ با همدلی و تفاهم برداشته شود. شورای عالی فضای مجازی متشکل از افراد حقیقی و حقوقی است که قدرت فکری- سیاسی دارند، این افراد باید بپذیرند و باور کنند که فیلترشکن ها مخرب اند. وقتی فیلترشکن نصب می کنیم یعنی هیچ مانعی برای دیدن آن چیزهایی که فکر می کنیم بد هستند و بدآموزی دارند وجود ندارد، یعنی فیلترشکن عاملی است برای اینکه رسانه را رها کرده باشیم.

برخلاف این تصور که فیلترشکن می تواند مانعی برای محتوای مضر باشد، اینگونه نیست بلکه دقیقا نقطه مقابل آن است و عامل ورود دادههای مضرّ است.من با بسیاری از موافقان فیلترینگ گفت و گو کردم، واقعا هیچ منطقی برای اینکه من را قانع کند فیلترینگ خوب است ندارند، حداقل من باور کردم منطق قوی پشت آن نیست، نه از نظر امنیتی، نه از نظر نگرانی هایی که افراد متدین دارند که مطالب غیرمجاز پخش نشود. درصدی از این افراد از فیلترشکن استفاده نمی کنند، اما اکثریت مردم استفاده می کنند.

در زمانی که مشکل امنیتی داریم اینترنت را در همه جا قطع می کنند. اگر احساس کردیم دشمن از اینترنت سوءاستفاده می کند می توان محدودیت هایی ایجاد کرد. مردم هم وقتی ببینند دشمن از اینترنت سوءاستفاده می کند و به حریم و کشورشان تجاوز کرده و این پدیده محملی برای جاسوسی است و دشمن از این طریق به اهداف نظامی اش می رسد، می پذیرند اینترنت برای مدت مشخصی محدود شود، ولی وقتی در صلح هستیم و مردم به کشورشان علاقه دارند چرا باید مردم را محرم ندانیم و فیلتر بگذاریم!

مثل این است که در ورودی خانه مردم پاسبان بگذاریم و فشار بیاوریم که چه کسی وارد شود، چه کسی نه! اگر اینگونه باشد شاید صاحبخانه میهمانش را از در دیگری وارد کند!

امیدواریم اعضای شورای عالی فضای مجازی این موضوع را بیشتر بررسی کنند و در جلسات آینده به رفع فیلتر از سکوهای فضای مجازی رأی مثبت دهند. رئیس جمهور پیگیر است که این اتفاق بیفتد، واتساپ رفع فیلتر شد اتفاق خاصی نیفتاد، امیدواریم تلگرام و اینستاگرام هم آزاد شود این خواسته مردم است و ماهم مطالبه مردم را دنبال می کنیم.

اوایل سال ۲۰۲۲، اینترنت کره شمالی پس از یک حمله بزرگ و گسترده سایبری به طور کامل قطع شد! قطعی چند روزی طول کشید و هیچ کس از هیچ کشوری بیانیه نداد و مسئولیت این حمله را به عهده نگرفت.

بدیهی بود که بدون بیانیه و یا حتی با بیانیه، حدس و گمانها، انگشت اشاره و اتهام را به سمت دولتها و کشورهایی بگیرند که کره شمالی را به چشم تهدید میبینند. کشورهایی که معمولاً برای چنین حملاتی ارتشهای سایبری پنهان و آشکار دارند و از آنها برای عملیاتهای مهم استفاده میکنند. گمانهزنها و تحلیلگران اما اشتباه کرده بودند. پشت این حمله سایبری که تقریباً به یک بحران بینالمللی تبدیل شده بود، نه ارتشی وجود داشت و نه دولت و کشوری!

باورش سخت است که چنین حملهای یک اقدام تلافیجویانه شخصی و کار یک نفر بوده باشد. یک مرد سیوهشت ساله آمریکایی از خانهاش، با یارانه شخصی و اتصالی معمولی به اینترنت، بهتنهایی زیرساخت دیجیتال یک کشور را فلج کرده بود! «زومیت» این ماجرای جالب و شگفتانگیز را به این شکل روایت کرده است: «آلخاندرو کاسِرِس که بعدها با نام مستعار P۴X شناخته شد تا یک سال پیش از این ماجرا فقط خودش را «محقق امنیتی» یا هکر «کلاه خاکستری» میدانست؛ فردی که مهارتهایش را برای کشف نقاط ضعف سیستمها به کار میگیرد، اما نه لزوماً با اهداف مخرب».

این هکر کلاه خاکستری در ژانویه ۲۰۲۱، به فایلی مشکوک در یکی از سیستمهای خود برخورد و رد پای یک درِ پشتی ماهرانه را تا رسیدن به یکی از شناختهشدهترین و خطرناکترین گروههای هکری جهان دنبال کرد. او درنهایت به گروهی رسید که از سوی کره شمالی و با هدف سرقت ابزارهای هک پیشرفته، بهرهبرداری از آسیبپذیریهای امنیتی روز و سوءاستفاده از اطلاعات فعالیت میکرد. «کاسرس» بلافاصله جزئیات کامل ماجرا را به افبیآی گزارش داد و انتظار داشت این حادثه، زنگ خطری برای نهادهای امنیتی باشد و تحقیقاتی جدی را کلید بزند، اما از سنگ صدا و عکسالعمل دیده شد، اما از افبیآی نه!

بیتفاوتی افبیآی حال این هکر کلاه خاکستری را گرفت و بعد هم عصبانیاش کرد، طوری که به این نتیجه رسید اگر در برابر حملات هکری از این دست کاری نکند، آرام نمیشود.

البته «کاسرس» بیگدار به آب نزد. شروع به تحقیق درباره سازوکار اینترنت در کره شمالی کرد و متوجه شد در این کشور اینترنت به دو طبقه کاملاً مجزا تقسیم میشود: «کوانگمیونگ» که درواقع همان شبکه ملی داخلی یا «اینترانت» است که مردم کره شمالی اجازه دارند از آن استفاده کنند. کوانگمیونگ به معنی «ستاره درخشان» اصولاً هیچ ارتباطی با اینترنت جهانی ندارد. این شبکه مجموعهای از وبسایتهای کنترلشده توسط دولت، سکوهای آموزشی، کتابخانههای دیجیتال و خدمات چت داخلی را شامل میشود. بخش دوم اینترنت جهانی کره شمالی بود که تعداد معدودی ازجمله نخبگان حکومتی، دیپلماتها، نهادهای نظامی و تعداد انگشتشماری از دانشگاهیان به آن دسترسی دارند.

این شبکه، اگرچه دروازه کره شمالی به جهان محسوب میشود، اما ابعادش بسیار کوچکتر از چیزی است که تصور میکنید. یعنی در حالی که مثلاً آمریکا چیزی حدود یک میلیارد آدرس و آیپی در اختیار دارد، اما کل فضای آدرس آیپی اختصاصیافته به کره شمالی در حد هزارو۲۴ آدرس است! اینترنت کره تنها از طریق یک یا دو مسیر اصلی، که عمدتاً توسط شرکت مخابراتی چینی China Unicom تأمین میشود، به شبکه جهانی متصل است. به عبارتی کل ترافیک ورودی و خروجی کشور از یک گلوگاه بسیار باریک عبور میکند. «کاسرس» این را هم متوجه شد که وبسایتها و سرورهای کره شمالی روی زیرساختی قدیمی و با نرمافزارهای بهروز نشده اجرا میشوند و سیستمهای دفاعی آنها در برابر حملات مدرن و گسترده، تقریباً بیدفاع هستند. درواقع اینترنت کره شمالی شبیه قلعهای با دیوارهای بلند بود که دروازههایی مقوایی داشت و برای فتح قلعه نیازی به ارتش هکری یا ابَررایانههای قدرتمند نبود.

آقای P۴X با هدف از کارانداختن کامل شبکه، یک سال تلاش کرد و موفق شد شبکه کره شمالی را اسکن کند، رد سرورهای اصلی و روترهای مرزی را بگیرد و نقاط ضعف نرمافزاریشان را شناسایی کند.

در مرحله بعد هم مجموعهای از دستورالعملها و فرمانها (اسکریپت) را توسعه داد و خلاصه آسیبپذیریهایی را در سرورهای کره شمالی پیدا کرد که به او اجازه میداد با ارسال یک درخواست کوچک، سرور را وادار به انجام کاری سنگین و مصرف منابع زیاد کند. این کار، اثر حمله او را چندین برابر میکرد.

این ترفند او بعدها به «منجنیق دیجیتال» معروف شد. ابزاری که قادر بود با کمترین تلاشی از جانب هکر، سنگینترین ضربه را به زیرساخت ضعیف دشمن وارد کند.

اواخر ژانویه ۲۰۲۲، یک شب، آرام پشت میز کارش نشست، نفس عمیقی کشید و اسکریپتهای آماده را اجرا کرد. تنها چند ثانیه بعد، تأثیر این عمل در آن سوی جهان احساس شد. سیل ترافیک دیجیتال به سمت سرورهای اصلی کره شمالی سرازیر شد. نخستین سرورهایی که از کار افتادند، روترهای مرزی بودند... سپس موج حمله به سمت سرورهای داخلی رفت. وبسایتهای دولتی، خبرگزاریها و هر سرویس برخطی که برای ارتباطات خارجی استفاده میشد، یکی پس از دیگری خاموش شدند. ناظران خارجی با شگفتی میدیدند که دامنهها مربوط به کره شمالی بهطور کامل از اینترنت ناپدید میشوند و برای چند روز متوالی، اینترنت کره شمالی عملاً وجود خارجی نداشت!

جهان بیرون همچنان به گمانهزنیهایش ادامه میداد و هیچکس حتی تصور نمیکرد عامل این فروپاشی، شهروندی عادی باشد که از خانهاش، با انگیزهای شخصی، این عملیات را رهبری میکند.

برای مدتی، P۴X در سایه باقی ماند و از دور، آشفتگی و بحثهای رسانهای را تماشا کرد. اما سرانجام تصمیم گرفت داستان خود را به اشتراک بگذارد. او با اندی گرینبرگ، یکی از معتبرترین روزنامهنگاران حوزه امنیت سایبری در مجله Wired تماس گرفت و هویت واقعی خود را فاش کرد: آلخاندرو کاسرس، شهروند آمریکایی با اصالت کلمبیایی که میگفت: اگر دستگاههای امنیتی از شهروندان خود در برابر حملات سایبری محافظت نکنند، ممکن است خود شهروندان دستبهکار شوند. بازتاب رسانهای این افشاگری هم دوگانه بود. عدهای او را قهرمان مدرن خواندند اما دیگران او را خطرناک و ماجراجو دانستند که با تصمیمی شخصی، میتوانست تنشهای بینالمللی را شعلهور کند.

براساس قوانین آمریکا جرم سنگینی مرتکب شده بود، اما جالب اینکه نه اتهامی علیهاش مطرح شد و نه افبیآی سراغش رفت، شاید برای اینکه هیچ دادهای را ندزدید و خسارتی دائمی به بار نیاورد یا شاید به این دلیل که کره شمالی را هدف قرار داده بود. این ماجرا، دنیا را با این واقعیت روبهرو کرد که در عصر جدید، گاهی قدرتمندترین بازیگران، نه ارتشهای دولتی، بلکه افرادی پیژامهپوش پشت صفحهکلید هستند که میتوانند بهتنهایی اینترنت یک کشور را قطع کنند.

منبع: روزنامه قدس

اختلال در سامانههای ناوبری در شرایط جنگی اقدامی برای حفاظت از زیرساختهای حیاتی و کاهش دقت حملات دشمن محسوب میشود که صرفا در ایران مورد استفاده قرار نمیگیرد و سایر کشورها در شرایط مشابه از آن استفاده میکنند.

به گزارش ایسکانیوز؛ جنگ دوازدهروزه تابستان ۱۴۰۴ تنها یک نبرد موشکی نبود، بلکه آوردگاه تازهای از جنگ الکترونیک هم بهحساب میآمد. در روزهایی که پهپادها و موشکهای هدایتشونده دشمن در آسمان پرسه میزدند، شهروندان در خیابانهای تهران و اصفهان و مشهد با پدیدهای عجیب روبهرو میشدند: مسیریابها سر از شهرهای دیگر درمیآوردند، رانندگان تاکسیهای اینترنتی مبدأ مسافر را پیدا نمیکردند و مسیرها چند کیلومتر جابهجا میشد. خیلی زود مشخص شد این اختلالها اتفاقی نیست؛ بلکه بخشی از تدابیر امنیتی ایران برای فریب یا کور کردن سلاحهای دشمن بوده است.

سامانههای موقعیتیابی جهانی یا GNSS ــ که شامل GPS آمریکا، گلوناس روسیه، گالیله اروپا و بیدو(BeiDou) چین میشوند ــ اساسا بر سیگنالهای یکطرفه ماهوارهها بنا شدهاند. وقتی این سیگنالها دچار اخلال شوند، دستگاهها یا اصلا مکان را نمیشناسند یا موقعیت غلط نمایش میدهند. اختلالها معمولا به دو شکل رخ میدهند: جَمینگ که با پخش نویز قوی مانع دریافت سیگنال اصلی میشود و اسپوفینگ که با انتشار سیگنال جعلی، گیرنده را وادار میکند موقعیت غلط را «باور» کند. در جنگ اخیر، ایران برای حفاظت از زیرساختهای حیاتی و کاهش دقت حملات دشمن از همین روشها بهره گرفت.

این راهبرد دفاعی فقط مختص ایران نیست. در خود رژیم صهیونیستی نیز هرگاه تهدید موشک و پهپاد حتی از غزه یا لبنان افزایش مییابد، کاربران تلفن همراه و مسیریابها ناگهان خود را وسط دریای مدیترانه یا بیابانهای خالی میبینند! مقامهای اسرائیلی بارها اذعان کردهاند که برای حفظ امنیت ملی،GPS در برخی مناطق عمدا دستکاری میشود. در اوکراین هم، جنگ الکترونیک به بخشی از زندگی روزمره بدل شده است؛ پهپادهای تجاری بدون اصلاح نرمافزاری قادر به پرواز در مناطق عملیاتی نیستند و هر دو طرف از جَمینگ و اسپوفینگ برای کور کردن همدیگر استفاده میکنند. روسیه هم از سوریه تا کالینینگراد بارها با همین روشها سامانههای دشمن را مختل کرده است. بنابراین آنچه در ایران رخ داد، بخشی از روندی جهانی است که میدان نبرد مدرن را از خاک و آسمان به دنیای نامرئی امواج کشانده است.

به هرحال، تأثیرات چنین تصمیمی به سرعت از جبهه هوایی جنگ به زندگی روزمره مردم منتقل شد. تاکسیهای اینترنتی با بحران جدی روبهرو شدند؛ سفرها لغو میشد و راننده و مسافر یکدیگر را پیدا نمیکردند. مسیریابها مجبور شدند اطلاعیه دهند که مشکل از اپلیکیشن نیست و ریشه در اختلال ماهوارهای دارد. رانندگان پیک با مسیرهای اشتباه و مصرف بیهوده سوخت دستوپنجه نرم کردند و حتی برخی سامانههای بانکی و مخابراتی که به زمانبندی ماهوارهای متکیاند دچار مشکل شدند و دلیل این موضوع هم همانگونه که پیشتر بیان شد این است همان سیگنالی که بمب دشمن را هدایت میکند، کارِ رساندن یک مسافر یا بسته را هم بر عهده دارد و وقتی به منظور دفاع ملی مختل میشود، زندگی مردم هم آسیب میبیند.

اینجاست که در این ماجرا با معادلهای دشوار مواجه میشویم: از یکسو فایده امنیتی جَمینگ و اسپوفینگ که میتواند احتمال اصابت دقیق پهپادها و موشکها را کاهش دهد و از اهداف حیاتی کشور و امنیت مردم حفاظت کند، و از سوی دیگر هزینه اجتماعی و اقتصادی آن که میلیونها شهروند را دچار مشکل جدی کرده است. اخیرا زمزمه هایی مبنی بر احتمال استفاده ایران از منظومه بیدو چین، شاید در نگاه اول این تصویر را در ذهن ایجاد کند که ایران به این وسیله بهدنبال حل مشکلات و هزینه های اجتماعی و بهبود شرایط مسیریابی و بطور کلی زندگی مردم پس از جنگ است. اما واقعا اینگونه است؟

همانطور که گفته شد جمیینگ و اسپوفینگ یک تلاش داخلی برای کور کردن تسلیحات دشمن است. با این همه، نباید فراموش کرد که هیچ سامانهای از گزند جَمینگ و اسپوفینگ در امان نیست. تجربههای اوکراین و اسرائیل نشان داده که هر منظومهای، خواه GPS باشد یا بیدو، در صورت لزوم قابل مختلکردن است. بنابراین اگر تهدیدی جدی متوجه کشور شود، ایران باز هم ناگزیر خواهد بود از همین ابزارها برای کور کردن تسلیحات دشمن به عنوان سپر دفاعی استفاده کند. پس آنچه که استفاده از بیدو در آن تفاوت ایجاد میکند، چندمنظومهای و چندلایه کردن زیرساختهای ناوبری است تا در زمان صلح، زندگی روزمره مردم با کمترین اختلال ادامه پیدا کند و احتمال خرابکاری های خارجی را (چرا که اسپوفینگ یکی از ابزار های دشمن برای کور کردن هدایت تسلیحات کشور هدف و فریب دادن سامانههای شناسایی و ردیابی آنهاست ) به حداقل برساند. چرا که جمینگ و اسپوفینگ همانگونه که یک تلاش دفاعی هستند، میتوانند ابزار تهاجم نیز باشند.

هیچ کشوری هنوز راهحل کاملی برای تعادل میان نیاز دفاعی به جَمینگ و ضرورت زندگی عادی مردم پیدا نکرده است. اوکراین و روسیه درگیر همین چرخه بوده و با سامانههای کمکی سعی در کنترل خسارت دارند، اما جایگزینی مطمئن ارائه نکردهاند. آمریکا و برخی کشورهای اروپایی نیز روی شبکههای زمینی پشتیبان سرمایهگذاری کردهاند تا حداقل خدمات حیاتی دچار وقفه نشود، ولی هنوز پوشش سراسری و فراگیری از این تکنولوژی برای استفاده های روزمره وجود ندارد. درنهایت آنچه روشن است، این است که تا این لحظه، حتی پیشرفتهترین زیرساختها هم در شرایط تهدید به سراغ اسپوفینگ و جَمینگ رفته و دست و پنجه نرم کردن ملت ها با این دست اختلال ها، اجتناب ناپذیر میباشد.

اگر مکانیسم ماشه فعال شود، بیشترین ضرر متوجه صنعت آیسیتی ایران و اقتصاد دیجیتال خواهد شد. احسان چیتساز، معاون بینالملل وزیر ارتباطات در گفتوگو با «دنیایاقتصاد» ضمن بیان این مطلب هشدار داد که پیامدهای مکانیسم ماشه برای این بخش از اقتصاد کشور سنگینتر خواهد بود و شرکتهای جهانی و حتی چینی نیز تعامل خود را محدود یا قطع میکنند. با فعال شدن این مکانیسم، دسترسی به خدمات کلاد، اپلیکیشنها، ابزارهای توسعه، تجهیزات شبکه و نیمههادیها سختتر یا غیرممکن میشود. درحالیکه ما در حال حاضر نیز تحریم هستیم، اما مکانیسم ماشه «اثر مضاعف» دارد؛ چون تصمیم شورای امنیت است و حتی متحدان ما همچون چین را نیز با محدودیتهای قابلتوجهی روبهرو خواهد کرد. از سوی دیگر در حوزه امنیت سایبری، امکان بهروزرسانیها و امکانات امنیتی بهدلیل تحریمها متوقف میشود و زیرساختها به خطر میافتد؛ همانطور که در ماجرای هک یکی از بانکها، بخش مهمی از آسیب، ناشی از تجهیزات شبکهای بود که بدون کنترل و تضمین امنیتی وارد شده بود.

صنعت فناوری اطلاعات و ارتباطات ایران در حالی درگیر تحریمهای گسترده و مشکلات داخلی است که احتمال فعال شدن مکانیسم ماشه نیز آینده آن را بیش از پیش در هالهای از ابهام قرار داده است. در این شرایط کارشناسان هشدار میدهند که اعمال تحریمهای چندجانبه میتواند بیش از پیش دسترسی کشور به تجهیزات، نرمافزارها و خدمات ابری جهانی را محدود و همزمان موج تازهای از مهاجرت متخصصان را رقم بزند؛ روندی که با چالشهای داخلی همچون فیلترینگ و ناپایداری اینترنت تشدید خواهد شد.

در شرایطی که بسیاری از کشورهای منطقه با سرعت به سمت توسعه اقتصاد دیجیتال و جذب سرمایهگذاری خارجی حرکت میکنند صنعت آیسیتی در ایران همچنان درگیر محدودیتهای ناشی از تحریمها است؛ محدودیتهایی که حالا به نظر میرسد با فعال شدن مکانیسم ماشه سختتر هم خواهند شد. بازگشت تحریمهای چندجانبه میتواند زنجیره تامین تجهیزات سختافزاری و نرمافزاری را بیش از گذشته مختل، دسترسی شرکتهای ایرانی به بازارهای جهانی را محدود کند و حتی همکاریهای فناورانه منطقهای را به خطر بیندازد. در چنین شرایطی آینده توسعه زیرساختهای حیاتی مانند فیبر نوری، هوش مصنوعی و خدمات ابری بیش از هر زمان دیگری در هالهای از ابهام قرار گرفته است.

احسان چیتساز، معاون سیاستگذاری و برنامهریزی توسعه فاوا و اقتصاد دیجیتال وزارت ارتباطات، در خصوص احتمال فعال شدن مکانیسم ماشه و تاثیر آن بر صنعت آیسیتی به «دنیای اقتصاد» میگوید: «اگر مکانیسم ماشه ذیل قطعنامه ۲۲۳۱ تا پیش از Termination Day فعال شود، پیامد آن برای صنعت آیسیتی ایران سنگینتر از بسیاری بخشهای دیگر خواهد بود. علت آن هم روشن است حوزه آیسیتی بهشدت به زنجیرههای جهانی سختافزار، نرمافزار و خدمات ابری متکی است و هر افزایش در ریسک تطبیق (Compliance Risk) باعث میشود شرکتهای جهانی حتی شرکتهای تراز اول چینی، تعامل خود با ایران را محدود یا قطع کنند. امروز هم تحریمهای آمریکا و تصمیمات اروپا محدودیتهای قابلتوجهی ایجاد کردهاند، اما مکانیسم ماشه یک «اثر مضاعف» دارد چون به تصمیم شورای امنیت متکی است و همه اعضای سازمان ملل از جمله چین را درگیر میکند.»

او معتقد است که این اتفاق برای صنعت آیسیتی به معنای تنگتر شدن دسترسی به خدمات کلاد، فروشگاههای اپلیکیشن، ابزارهای توسعه و تجهیزات شبکه و نیمههادیها است. چیتساز در این باره توضیح میدهد: «برای مثال در حوزه امنیت سایبری وقتی دسترسی به بهروزرسانی و پچهای امنیتی بهخاطر محدودیت تحریمی کند یا متوقف شود تابآوری زیرساختهای کشور به خطر میافتد یا در حوزه سختافزار اگر خرید مستقیم از تامینکننده اصلی ممکن نباشد و مجبور شویم از واسطههای غیررسمی تهیه کنیم ریسک ورود تجهیزات آلوده بالا میرود؛ همانطور که در ماجرای هک بانک سپه بخش مهمی از آسیب ناشی از تجهیزات شبکهای بود که بدون کنترل و تضمین امنیتی وارد کشور شدند.»

معاون وزیر ارتباطات تاکید میکند که اگر مکانیسم ماشه فعال شود با ریسک یک انزوای بزرگتر روبهرو خواهیم شد و صنعت آیسیتی باید برای سناریوی محدودیت فراگیر آماده شود. اگر فعال نشود باز هم به دلیل تحریمهای یکجانبه آمریکا و سیاستهای اتحادیه اروپا شرایط تفاوت بنیادین نخواهد کرد، اما فضای مانور کمی گستردهتر خواهد بود.

البته تاثیرات مربوط به تحریمها در حوزه آیسیتی محدود به یک گزینه نیست و اکنون شواهد حاکی از آن است، ترکشهای ناشی از این عامل به مهاجرت گسترده متخصصان حوزه آیسیتی منجر شده که در آینده تاثیرات عمیق آن آشکار خواهد شد. چیتساز در این باره نیز به «دنیای اقتصاد» میگوید: «آمار دقیق و جامعی از مهاجرت متخصصان آیسیتی در دسترس عمومی نیست، اما همه مشاهدات غیررسمی نشان از یک خروج معنادار نیروی انسانی متخصص دارد. گزارشهای مراکز پژوهشی داخلی برآورد کردهاند که در حوزه آیسیتی سالانه چندین هزار نیروی متخصص به کشورهای دیگر مهاجرت میکنند. مقصد اصلی آنها ترکیه، امارات، آلمان و کانادا هستند. نشانه واضح دیگر رشد سهم متخصصان ایرانی در پلتفرمهای بینالمللی فریلنس است؛ هزاران توسعهدهنده ایرانی به دلیل محدودیتهای داخلی و تحریمهای خارجی پروژههای بینالمللی خود را خارج از کشور دنبال میکنند.»

او معتقد است که ریشه این مهاجرت ترکیبی است از محدودیتهای داخلی مانند فیلترینگ، ناپایداری اینترنت، عدم پیشبینیپذیری سیاستها و فشارهای خارجی مثل تحریم و قطع دسترسی به سرویسها و بازارهای جهانی ونحیف شدن اقتصاد دیجیتال وضعف پرداختها. این همافزایی منفی باعث شده است بخش مهمی از سرمایه انسانی که باید محرک اقتصاد دیجیتال باشد به جای خلق ارزش در ایران در خدمت اکوسیستمهای خارجی قرار گیرد. از نگاه وزارت ارتباطات این چالش فقط یک موضوع اجتماعی نیست بلکه رفع تحریمها در حوزه ICT یک چشمانداز دگرگونکننده خواهد داشت.

چیتساز همچنین در خصوص چشمانداز آیسیتی پس از رفع تحریمها توضیح میدهد: «نخستین اثر آن بازگشت ایران به زنجیره رسمی تامین جهانی است. این یعنی واردات مستقیم تجهیزات دیتاسنتری، نیمههادیها و سختافزارهای ارتباطی بدون واسطه و ریسک آلودگی. دوم باز شدن مسیر تعامل با غولهای فناوری؛ از خدمات ابری (Cloud) و نرمافزارهای سازمانی (SaaS) گرفته تا فروشگاههای اپلیکیشن و سیستمهای پرداخت. در صورت رفع تحریمها استارتآپهای ایرانی میتوانند محصولات خود را در اپاستور و گوگلپلی عرضه کنند، از Stripe یا PayPal یا سیستمهای پرداخت ایرانی برای پرداخت استفاده کنند و با شبکههای تبلیغاتی و بازاریابی جهانی همکاری داشته باشند.»

او همچنین اشاره میکند که در سطح سیاستی رفع تحریمها امکان جذب سرمایه خارجی و حضور سرمایهگذاران جسورانه بینالمللی را فراهم میکند؛ چیزی که امروز تقریبا به صفر نزدیک است. معاون وزیر ارتباطات توضیح میدهد: «تجربه کشورهای مشابه نشان داده است که ورود سرمایهگذار خارجی علاوه بر منابع مالی، دانش مدیریتی، استانداردهای جهانی و ارتباطات بینالمللی را نیز وارد اکوسیستم میکند.

افزون بر این در حوزههای نوظهور مانند هوش مصنوعی، بلاکچین و اینترنت اشیا، رفع تحریمها دسترسی به GPUهای پیشرفته، APIهای کلاد و سرویسهای آموزش مدل را تسهیل میکند و میتواند شتاب توسعه ایران را در این عرصهها چند برابر کند. اما شاید مهمترین تحولی که پس از رفع تحریمها رخ میدهد امکان شکلگیری مشارکتهای مشترک بینالمللی است. تجربه نشان داده که جوینتونچرها، سرمایهگذاریهای مشترک، قراردادهای ساخت داخل و انتقال دانش و فناوری میتوانند زمین بازی ایران را اساسا تغییر دهند.»

او معتقد است که وقتی شرکتهای جهانی بهجای فروش صرف محصولات در ایران شریک محلی پیدا کنند تولید مشترک شکل بگیرد و فناوری منتقل شود ایران از یک بازار مصرف صرف به یک بازیگر تولیدکننده در زنجیره جهانی آیسیتی تبدیل خواهد شد. این یعنی علاوه بر دسترسی به تکنولوژی ظرفیت ایجاد اشتغال، صادرات خدمات و حتی تبدیل شدن به هاب منطقهای فناوری نیز فراهم میشود.»

در مجموع باید یادآور شد که صنعت آیسیتی ایران، امروز در نقطهای حساس قرار دارد. زیرا از یکسو خطر فعال شدن مکانیسم ماشه میتواند این حوزه را با انزوای شدیدتر، محدودیتهای حوزه فناوری، کاهش دسترسی به خدمات جهانی و تشدید مهاجرت سرمایه انسانی روبهرو کند. همچنین از سوی دیگر حتی در غیاب این مکانیسم چالشهای داخلی همچون فیلترینگ گسترده، ناپایداری اینترنت و سیاستهای غیرقابل پیشبینی فضای فعالیت استارتآپها و شرکتهای فناور را محدود کرده است.

در نقطه مقابل رفع تحریمها و باز شدن مسیر تعامل با زنجیره جهانی میتواند دسترسی ایران به فناوریهای نو، سرمایهگذاری خارجی و مشارکتهای بینالمللی را ممکن کند. آینده صنعت فناوری ایران بیش از هر چیز به این بستگی دارد که آیا کشور میتواند در آیندهای نزدیک هم از تهدید تحریمها عبور و هم موانع داخلی مانند فیلترینگ را برطرف کند یا خیر.

تمامی کشتیها و نفتکشهای ایران در حال فعالیت هستند و هیچ اختلال یا قطع ارتباطی گزارش نشده است.

به گزارش ایلنا، منابع موثق ضمن تکذیب خبر حمله سایری به شبکه ارتباطی بیش از ۶۰ نفتکش و کشتی باربری اعلام کردند: تمامی کشتی ها در حال فعالیت هستند و هیچ اختلال یا قطع ارتباطی گزارش نشده است.

این گزارش حاکی است؛ یک گروه هکری با نام لبدوختگان ادعا کرد شبکه ارتباطی بیش از ۳۹ نفتکش و ۲۵ کشتی باربری ایرانی را از طریق نفوذ به مرکز دادههای شرکت فنآوا هدف حمله سایبری قرار داده و ارتباط این کشتیها با یکدیگر، بنادر و خارج از کشور را مختل کرده، است.

بنا بر ادعای این گروه هکری این حمله از طریق نفوذ به مرکز دادههای شرکت «فنآوا»، یکی از شرکتهای فعال در صنعت فناوری اطلاعات و ارتباطات ایران، انجام شده است.

مایکروسافت دسترسی برخی شرکتهای چینی به برنامه امنیتی محرمانهاش را محدود کرد. تصمیمی که پشتپردهاش به یک ماجرای هک جنجالی برمیگردد.

به گزارش خبرآنلاین، شرکت «مایکروسافت» اعلام کرده که دسترسی برخی شرکتهای چینی را به سیستم هشدار زودهنگام خود در زمینه آسیبپذیریهای سایبری محدود کرده است. این سیستم برای شناسایی سریع ضعفهای امنیتی طراحی شده است. تصمیم مایکروسافت پس از آن گرفته شد که گمانهزنیهایی درباره دخالت دولت چین در یک حمله سایبری گسترده به نرمافزار «شِیرپوینت» مطرح شد.

شِیرپوینت یکی از نرمافزارهای پرکاربرد مایکروسافت برای مدیریت اسناد و همکاریهای سازمانی است.این محدودیتها بعد از حملات گسترده ماه گذشته اعمال شد؛ حملاتی که به گفته مایکروسافت و برخی کارشناسان امنیتی، منشأ آن به چین برمیگردد.

کارشناسان امنیت سایبری معتقدند احتمالاً اطلاعات مربوط به این آسیبپذیریها از داخل برنامهای به نام «برنامه حفاظتهای فعال مایکروسافت» (Microsoft Active Protections Program – MAPP) درز کرده است. این برنامه به شرکتهای امنیتی سراسر دنیا، از جمله چین، کمک میکند تا قبل از انتشار عمومی اطلاعات، از تهدیدهای جدید مطلع شوند و سیستمهایشان را ایمن کنند.

مایکروسافت در بیانیهای اعلام کرد که برخی شرکتهای چینی دیگر به «کُد اثبات مفهوم» (Proof of Concept Code – PoC) دسترسی نخواهند داشت. این کدها نمونههای شبیهسازیشده از بدافزارها هستند که به کارشناسان امنیت کمک میکنند سریعتر نقاط ضعف سیستم را پیدا و برطرف کنند. اما همین کدها اگر به دست هکرها برسد، میتواند بهعنوان ابزار حمله واقعی مورد سوءاستفاده قرار گیرد. مایکروسافت تأکید کرد همیشه خطر سوءاستفاده وجود دارد و به همین دلیل مرتب فعالیت اعضای برنامه «برنامه حفاظتهای فعال مایکروسافت» را بررسی میکند و اگر شرکتی قوانین را نقض کند (مثلاً در حملات سایبری نقش داشته باشد)، دسترسیاش را تعلیق یا قطع خواهد کرد.

مایکروسافت حاضر نشده نام شرکتهای چینی مشمول این محدودیت را فاش کند و جزئیاتی از روند تحقیق درباره این حملات ارائه دهد. دولت چین نیز هرگونه دخالت در حملات به سرورهای شِیرپوینت را تکذیب کرده است. با این حال، برخی کارشناسان امنیتی معتقدند با توجه به زمانبندی اطلاعرسانی مایکروسافت و شروع حملات، احتمالاً یکی از اعضای برنامه «برنامه حفاظتهای فعال مایکروسافت» اطلاعات محرمانه را بهطور غیرقانونی در اختیار هکرها قرار داده است.

گزارش تحلیلی و آماری از حملات منع خدمت توزیع شده DDOS علیه زیرساختهای کشور در بهار ۱۴۰۴ نشان می دهد که بیش از ۸۲.۶ درصد حملات تنها از ۱۰ کشور صورت پذیرفته است.

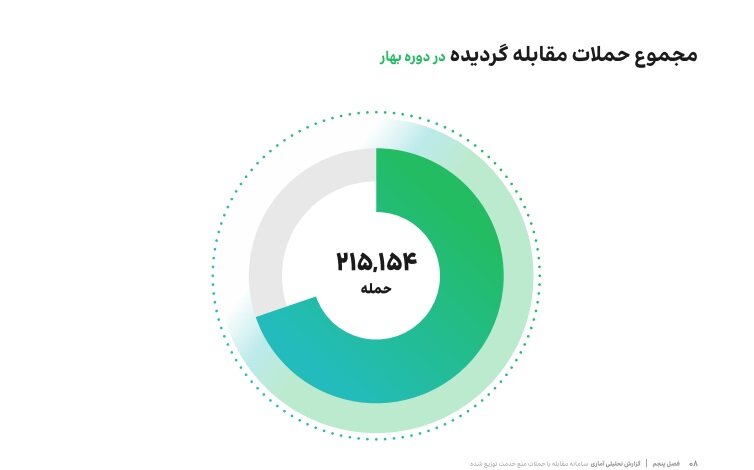

به گزارش مهر، جدیدترین گزارش تحلیلی و آماری از حملات منع خدمت توزیع شده DDOS علیه زیرساختهای کشور در بهار ۱۴۰۴ منتشر شده است که نشان میدهد در دوره بهار ۱۴۰۴ روزانه به طور میانگین ۲.۳۱۳ حمله انجام شده است و در مجموع با ۲۱۵،۱۵۴ حمله، مقابله گردیده است و حجم حملات به طور میانگین در این سه ماه اول سال ۱۴۰۴ ،۱۰.۷۳ گیگابیت در ثانیه است.

همانطور که این گزارش نشان میدهد بیش از ۸۹.۱۵ درصد از حملات در راستای محروم سازی مردم از دریافت خدمات مورد نیازشان بوده که با تلاش متخصصین کشور حملات با موفقیت کامل دفع شده است.

که در مقابله به حملات به سرویسهای برخط عمومی در مدت حدود ۲ ساعت و همچنین در مقابله با حملات به درگاههای ارائه دهنده خدمات دولتی در حدود ۱ ساعت موفق شدهاند.

همچنین این گزارش نشان میدهد که بالاترین مدت زمان حمله در دوره بهار به ۲ روز و۱۶ ساعت و ۱۵ دقیقه بر میگردد و میانگین مدت زمان حملات ۳ دقیقه و ۱۳ ثانیه است که بیشینه ترافیک مقابله گردیده ۳۶۷.۰۸ است.

در بخشی از این گزارش به تجزیه و تحلیل دادههای به دست آمده از سامانه تشخیص و مقابله با حملات منع خدمت توزیع شده شرکت ارتباطات زیرساخت در راستای ارائه گزارش تطبیقی از وضعیت حملات مذکور در دوره بهار را خواهیم داشت به این ترتیب که نشان داده میشود ۱۲۰ مقصد بیش از ۲۵۰ مرتبه مورد حمله قرار گرفته است و ۶ حمله بیش از ۱ روز به طول انجامیده است.

این گزارش نشان میدهد که در فصل بهار ۱۴۰۴ ،۲۱۵.۱۵۴ حمله به ۹۵۱۹ مقصد صورت پذیرفته است و بیش از ۵.۳۲۹.۵۶۱ مقصد تحت محافظت قرار گرفتهاند.

همانطور که طبقه بندی مقاصد تحت حمله نشان میدهد بیشترین حملات به درگاههای برخط خدمات عمومی با ۲۹.۱۹ درصد و کمترین حملات به خبرگزاریها و سایر صنایع مربوط میشود.

طبقه بندی مقاصد تحت حمله نشان میدهد که بعد از حمله در گاههای عمومی، ۲۷.۰۷ درصد حمله به درگاههای دولتی شده است و همچنین همانطور که این گزارش نشان میدهد ۱۱.۱۳ درصد حمله به کسب و کارهای اینترنتی و ۸.۶۰ درصد حملات به شرکتهای ارائه دهنده خدمات اینترنت ثابت و ۷.۴۸ درصد حمله به شرکتهای ارائه دهنده خدمات اینترنت سیار بر میگردد.

بر اساس گزارش تحلیلی وآماری شرکت ارتباطات زیر ساخت برای بهار ۱۴۰۴، بیش از ۸۲.۶ درصد حملات تنها از ۱۰ کشو صوت پذیرفته است که مجارستان با ۲۳.۸۱ درصد بالاترین حمله و برزیل با ۱.۳۲ درصد کمترین حمله را به کشور ما داشتهاند.

رئیس مرکز مدیریت راهبردی افتا با اشاره به حملات سایبری به برخی بانک ها که در طول جنگ ۱۲ روزه اتفاق افتاد به مهمترین چالش تحقق امنیت سایبری پایدار در کشور اشاره کرد و گفت: وابستگی به فناوریهای خارجی، ضعف در هماهنگی بین بازیگران این حوزه، چالشهای حقوقی و قانونی و عدم توجه به فرهنگسازی از جمله این چالش ها به حساب می آیند.

به گزارش ایسکانیوز؛ علی محمد نوروززاده - رئیس مرکز مدیریت راهبردی افتا - درباره میزان آمادگی دستگاههای دولتی و حاکمیتی در برابر تهدیدات سایبری اظهار کرد: امنیت سایبری در ایران همواره یکی از اولویتهای مهم نظام جمهوری اسلامی بوده است. دستگاههای دولتی و حاکمیتی با راهبری مراجع ذیصلاح مانند شورای عالی فضای مجازی، مرکز ملی فضای مجازی و دستگاههای هماهنگ کننده اقدامات مؤثری را برای ارتقای آمادگی در برابر تهدیدات سایبری انجام دادهاند.

وی افزود: جمهوری اسلامی ایران با تکیه بر توان متخصصان داخلی و استفاده از فناوریهای بومی، گامهای بلندی در جهت مقابله با تهدیدات سایبری برداشته است. البته در این مسیر همواره چالشهایی وجود دارد که با برنامهریزی و تلاش مستمر در حال پیگیری است. به طور کلی، عملکرد دستگاههای مربوطه در این حوزه قابل تقدیر است و آنها به صورت مداوم در حال بهروزرسانی و بهبود توانمندیهای خود هستند. اما مهمترین چالشهای تحقق امنیت سایبری پایدار در کشور را میتوان وابستگی به فناوریهای خارجی، کمبود نیروی انسانی متخصص امنیت سایبری، ضعف در هماهنگی بین بازیگران این حوزه، چالشهای حقوقی و قانونی و عدم توجه به فرهنگسازی دانست.

برخی از پیامرسانهای خارجی ممکن است نتوانند بهطور کامل به تعهدات امنیتی و حریم خصوصی کاربران ایرانی پایبند باشند یا خود را با قوانین داخلی کشور سازگار کنند به همین دلیل، استفاده از پیامرسانهای داخلی توصیه میشود.نوروززاده ادامه داد: با توجه به حوادث اخیر در جهان و منطقه، شاهد افزایش قابل توجه حملات سایبری هستیم که هدف اصلی آنها از کار انداختن سرویسهای عمومی و افشای اطلاعات، دستکاری یا خرابکاری دادهها و غیره است. در برخی حملات موفق شدیم قبل از ایجاد ضربه اقدام بدخواهانه را متوقف کنیم. بنابراین در برخی موارد ضربه وارد شد، اما با تلاش در حوزه بازگردانی، از تخریب بیشتر یا تبدیل حادثه به فاجعه جلوگیری شد.

رئیس مرکز مدیریت راهبردی افتا تأکید کرد: در خصوص شبکههای اجتماعی خارجی باید گفت که در جمهوری اسلامی ایران، حفاظت از امنیت و حریم خصوصی کاربران و همچنین صیانت از ارزشهای اسلامی و ملی از اهمیت بالایی برخوردار است. در این راستا، نهادهای مربوطه بهطور مستمر پیامرسانهای خارجی را از نظر امنیتی و انطباق با قوانین جمهوری اسلامی ایران بررسی میکنند.

وی ادامه داد: برخی از این پیامرسانها ممکن است نتوانند بهطور کامل به تعهدات امنیتی و حریم خصوصی کاربران ایرانی پایبند بوده یا خود را با قوانین داخلی کشور سازگار کنند. به همین دلیل، استفاده از پیامرسانهای داخلی توصیه میشود که تحت نظارت و مطابق با قوانین جمهوری اسلامی ایران فعالیت میکنند. این پیامرسانها با رعایت استانداردهای امنیتی و حریم خصوصی طراحی شدهاند و از ارزشهای اسلامی و ملی پشتیبانی میکنند.

وی در پاسخ به این سوال که حمله سایبری به بانک سپه، منشأ داخلی یا خارجی داشت، تشریح کرد: حمله سایبری به بانک سپه وجوه مختلفی داشته است که یکی از آنها فنی است. در حوزه فنی میتوان به این نکته اشاره کرد که مقداری غفلت در رعایت برخی پیشگیریها صورت پذیرفته است که البته مسئله در حال پیگیری است.

نوروززاده معتقد است با توجه به وظیفه راهبردی مرکز افتا، تدوین استانداردها و الزامات امنیتی بخش جدائی ناپذیر اقدامات آن است و به صورت مستمر در حال انجام است. این استانداردها فقط مخصوص زیرساختها نیست و همه کنشگرهای اکوسیستم امنیت سایبری در کشور از جمله تولید کنندگان، پیمانکاران، بهرهبرداران و غیره را شامل میشود.

رئیس مرکز مدیریت راهبردی افتا با تأکید بر اینکه جمهوری اسلامی ایران با درک عمیق از تهدیدات پیچیده و سازمان یافته خارجی، همواره تدابیر امنیتی پیشگیرانه و هوشمندانهای را در چارچوب قوانین و ارزشهای خود طراحی و اجرا میکند، گفت: این تدابیر شامل تقویت مستمر توان دفاعی و امنیتی، استفاده از فناوریهای پیشرفته، آموزش و توانمندسازی نیروهای متخصص و همکاریهای راهبردی با نهادهای امنیتی و دفاعی است.

وی تصریح کرد: همچنین، مراکز حساس و استراتژیک کشور تحت حفاظت و پایش مداوم قرار دارند تا از هرگونه تهدید احتمالی جلوگیری شود، ایران با تکیه بر قدرت داخلی و هوشیاری کامل، آمادگی مقابله با هرگونه تهدید را دارد و امنیت ملی خود را به طور مستمر ارتقا میدهد.

وی درباره امنیت شبکه ملی اطلاعات گفت: شبکه ملی اطلاعات بهعنوان یکی از زیرساختهای حیاتی کشور، از اهمیت بالایی در حفظ امنیت و حاکمیت سایبری ایران برخوردار است. جمهوری اسلامی ایران با تدابیر هوشمندانه و مبتنی بر دانش بومی، امنیت این شبکه را در سطوح مختلفی همچون ساختار مقاوم و مستقل، حفاظت از دادههای حساس و حیاتی با راه اندازی مراکز داده داخلی و استفاده از پروتکلهای امنیتی پیشرفته، نظارت هوشمند بر ترافیک شبکه، رعایت استانداردهای امنیت سایبری در بالاترین سطح و غیره طراحی کرده است.

نوروز زاده در پایان درباره مهمترین اقدامات مرکز مدیریت راهبردی افتا برای کاهش کاهش آسیبپذیری دستگاههای دولتی در برابر حملات سایبری، توضیح داد: برای کاهش آسیبپذیری دستگاههای دولتی در برابر حملات سایبری، ما باید چارچوب امنیت جامع سایبری را مستقر کرده و نقشها و مسئولیتهای دستگاهها با ضمانت اجرایی را تعیین کنیم. علاوه بر اینها، باید به طور مستمر مخاطرات سایبری ارزیابی و حوادث سایبری مدیریت شود؛ شناسایی داراییهای حیاتی و تهدیدات احتمالی، افزایش آگاهی و آموزش کارکنان و افزایش همکاریهای بینالمللی و تبادل اطلاعات نیز از دیگر اقدامات موثر و کارآمد برای کاهش آسیبپذیری دستگاههای دولتی در برابر حملات سایبری است.

نگار قیصری - رئیس پیشین سایبری ارتش رژیم صهیونیستی درباره ایران، گروه عنکبوت پراکنده (Scattered Spider) و نگرانی از مهندسی اجتماعی، فراتر از آسیبپذیریهای روز صفر، سخن گفت.

آریل پارنس، سرهنگ پیشین واحد سایبری 8200 ارتش دفاعی اسرائیل و یکی از مؤسسان شرکت امنیت سایبری Mitiga، در گفتوگو با The Register، مدعی شد که بین Scattered Spider و یگانهای سایبری تحت حمایت دولت ایران، شباهتهایی وجود دارد که محدود به موج اخیر حملات هکری نیست.

به ادعای او، هر دو گروه، یکی با انگیزه مالی و دیگری با حمایت دولتی، در زمینه حملات مهندسی اجتماعی تبحر دارند و نشان میدهند برای ایجاد خسارت، الزام به استفاده از آسیبپذیریهای روز صفر نیست.

پارنس میگوید: «یکی از پروندههای معروف در اسرائیل مربوط به یک شرکت بیمه بود.»

اشاره او به عملیات هک و افشای اطلاعاتی است که اواخر سال ۲۰۲۰، توسط هکرهای ایرانی علیه شرکت بیمه شیربیت (Shirbit)، که کارکنان وزارت دفاع اسرائیل را بیمه میکرد، انجام شد. گروه Scattered Spider نیز اخیراً به چند شرکت بیمه آمریکایی نفوذ کرده بود.

به گفته پارنس، در آن حمله «گروه وابسته به دولت ایران، دادهها را با استفاده از مهندسی اجتماعی و آسیبپذیریهای روز صفر سرقت کرد.»

پس از سرقت فایلهای شیربیت، شامل اطلاعات خصوصی اسرائیلیها، هکرها آنها را بهصورت عمومی منتشر کردند.

او ادامه داد: «قدرت این حمله، بیش از هر چیز، تأثیر روانی آن بود؛ یعنی آنها توانستند به اطلاعات حساس شهروندان اسرائیل، از جمله برخی کارکنان دولت، دسترسی پیدا کنند و سپس از طریق شبکههای اجتماعی و دیگر ابزارها آن را بازنشر دهند. این روش، کار آنهاست. آنها فقط به تأثیر واقعی بسنده نمیکنند، بلکه آن را بزرگنمایی میکنند.»

در سالهای بعد نیز کمپینهای سایبری علیه اهداف اسرائیلی تداوم یافتهاند، اما گروههای ایرانی از این تاکتیکها، مانند فیشینگ هدفمند برای سرقت اطلاعات ورود، ایجاد حسابهای جعلی در لینکدین، نفوذ به زیرساختهای آب و سوخت آمریکا بدون اقدام عملی خاص (ولی با بزرگنمایی آن در رسانههای اجتماعی)، علیه سازمانها و مقامات غربی نیز استفاده کردهاند.

پارنس هشدار میدهد: «اکنون هوش مصنوعی مولد، قابلیتهایی را برای تسلط بر مهندسی اجتماعی، از نظر کیفیت و کمیت، فراهم کرده است. اگر شما مهاجم باشید و هدفتان مثلاً بانک آمریکایی باشد، باید شناسایی انجام دهید، اطلاعات جمعآوری کنید و حملهای را برنامهریزی نمایید که متناسب با مخاطب باشد. هوش مصنوعی، سالها زمان صرفشده برای مرحله شناسایی را کاهش میدهد.»

او معتقد است سیستمهای مبتنی بر هوش مصنوعی، میتوانند گزارشهای کامل درباره افراد هدف، علایقشان، عضویتهای شخصی و حرفهای، دوستان و همکارانشان همراه با تحلیل صفحات شبکههای اجتماعی آنها تهیه کنند.

پارنس میگوید: «این، باعث میشود نسبت به اینکه همه این کارها را بهصورت دستی انجام دهم، در این گام ابتدایی، بسیار مؤثرتر عمل کنم.»

او همچنین خاطرنشان کرد که هوش مصنوعی، نوشتن ایمیلهای فیشینگ، اسناد جعلی و حتی ساخت سایتهای جعلی ولی کاملاً واقعینما را بسیار آسانتر میکند: «این، یعنی حملهها بهمراتب مقیاسپذیرتر میشوند. به گفته گوگل، عاملان تهدید ایرانی از Geminiبرای این اهداف استفاده میکنند. این موضوع، برای من نگرانکنندهتر از آسیبپذیریهای روز صفر است.»

او افزود: «لازم نیست یک ابرقدرت باشید، لازم نیست مثل NSA ابزارهای روز صفر داشته باشید. فقط باید درک درستی از سازمان هدف، فرایندهای آن، افراد، زبان و فرهنگ آن داشته باشید؛ همین کافی است.»

او گروهScattered Spider را حتی در مقایسه با جاسوسان ایرانی، استاد مهندسی اجتماعی میداند و میگوید که آنها یک مزیت ذاتی دارند. آنها بومی آمریکا و بریتانیا هستند و زبان و فرهنگ آن کشورها را بهخوبی میدانند.

پارنس گفت: «گروه Scattered Spider، نمونهای از این موضوع است که مهندسی اجتماعی چقدر میتواند قدرتمند باشد.»

او همچنین احتمال همکاری این گروه با گروههای وابسته به دولت ایران را بعید نمیداند، همانطور که پیشتر، گروه هکری ایرانی Pioneer Kitten با ALPHV/BlackCat و سایر باندهای باجافزار بهعنوان سرویس (RaaS) همکاری کردهاند.

نشانههایی نیز وجود دارد که حملهکنندگان دولتی، اکنون باجافزار را نیز به ابزارهایشان اضافه کردهاند.

پارنس میگوید: «گروه Scattered Spider، هویتها را جمعآوری میکند و به هرکس بخواهد میفروشد، بنابراین مهاجمان ایرانی میتوانند از آنها در عملیاتشان استفاده کنند. این، یعنی آنها با وجود ابزارهای نهچندان پیشرفته، میتوانند کارهای بسیار بیشتری انجام دهند.» او افزود: «ایران وScattered Spider ، پیشرفتهترین سلاحهای سایبری را ندارند، اما شاید اصلاً به آن نیاز نداشته باشند.» (منبع:عصرارتباط)

اسرائیل بهدنبال آن است که اروپاییها را وارد همان خطای راهبردی کند که در ماجرای اسنپبک یا مکانیزم ماشه شاهد آن بودیم؛ همانگونه که پیشتر آمریکا را به اشتباه کشاندند.

به گزارش دفاعپرس از خراسان رضوی، سردار سرتیپ پاسدار «مجید خادمی» رئیس سازمان اطلاعات سپاه پاسداران انقلاب اسلامی در آیین چهلمین روز شهادت سردار سرلشکر پاسدار «محمد کاظمی» رئیس سازمان اطلاعات سپاه پاسداران انقلاب اسلامی و از شهدای دفاع مقدس ۱۲ روزه که روز پنجشنبه در مجتمع شهدای سلامت مشهد برگزار شد به نقش فضای مجازی در جنگ شناختی اشاره کرد و یادآور شد: دشمن امروز در خانه تکتک مردم ما حضور دارد. با استفاده از دهها پلتفرم و شبکه اجتماعی نظیر واتساپ، اینستاگرام، تلگرام، توییتر، منوتو، ایراناینترنشنال و دیگر ابزارها، در تلاش است ذهن و زندگی مردم را مدیریت کند. این در حالی است که حتی در آمریکا، دولت این کشور در قبال یک شبکه اجتماعی چینی مانند تیکتاک، محدودیتهای شدیدی اعمال میکند و اعلام میدارد که باید دیتابیس آن به داخل کشور منتقل شود تا اجازه فعالیت داشته باشد.

رئیس سازمان اطلاعات سپاه پاسداران انقلاب اسلامی، با مقایسه این وضعیت با شرایط ایران اسلامی گفت: در آمریکا تیکتاک را به مجلس میکشانند، محدودش میکنند و میخواهند کنترل دادهها را در اختیار بگیرند، اما در کشور ما، همه این پلتفرمهای خارجی بدون کمترین محدودیت، آزادانه در دسترس مردم قرار دارد.

رئیس سازمان اطلاعات سپاه پاسداران انقلاب اسلامی، به تبیین ابعاد مختلف جنگهای نوین علیه جمهوری اسلامی ایران پرداخت و با تأکید بر نقش راهبردی فرماندهان شهید در دفاع از امنیت و عزت ملی، نسبت به ابعاد جدید تهاجم دشمن، بهویژه پس از جنگ ۱۲ روزه اخیر، هشدار داد.

سردار خادمی گفت: ما به لطف پروردگار و رهبری حکیمانه فرمانده معظم کل قوا و با تکیه بر اراده و غیرت ملت ایران، از پیچیدهترین و خطرناکترین مراحل جنگ ترکیبی عبور کردهایم و این مسیر را تا پیروزی کامل ادامه خواهیم داد.

هشدار نسبت به خطرات فضای مجازی

رئیس سازمان اطلاعات سپاه پاسداران انقلاب اسلامی، با بیان اینکه دادههای اطلاعاتی در عصر حاضر حکم نفت جدید جهان را دارد، تصریح کرد: بر اساس برآورد اطلاعاتی رسمی که توسط نهادهای امنیتی آمریکا منتشر شده، دادههای اطلاعاتی، شامل پیامکها، گفتوگوها، جستوجوهای اینترنتی، ارتباطات دیجیتال، و محتوای تولیدی مردم در فضای مجازی، به مثابه نفت قرن بیستویکم است. هر کشوری که این دادهها را در اختیار بگیرد و از زیرساختهای نوین مانند هوش مصنوعی و فناوری کوانتومی بهرهبرداری کند، قدرت برتر آینده جهان خواهد بود.

سردار خادمی گفت: نمونه بارز اهمیت این دادهها، ماجرای شبکه اجتماعی تیکتاک است. زمانی که این شبکه در چین توسعه یافت و بخشی از اطلاعات مردم آمریکا در دیتابیس پکن ذخیره میشد، مسئولان آمریکایی صراحتاً اعلام کردند که ما اجازه نمیدهیم دادههای مردم کشورمان در کشوری دیگر ذخیرهسازی شود.

وی ادامه داد: در نتیجه، تیکتاک تحت فشار شدید مجبور شد نه تنها پایگاه دادههای خود را به خاک آمریکا منتقل کند، بلکه ساختار مالکیتی خود را نیز به حالت مشارکتی تغییر دهد. با این وجود، باز هم آمریکاییها راضی نشدند.

رئیس سازمان اطلاعات سپاه پاسداران انقلاب اسلامی افزود: نتیجه این فشارها، این شد که امروز خود چین استفاده از تیکتاک را در داخل کشورش ممنوع کرده است، چون دریافته که پیامها، علایق، باورها، واکنشها و حساسیتهای مردمش در جایی دیگر تحلیل و ذخیره میشود، و این مسئله میتواند بستر شکلگیری بحرانهای داخلی را ایجاد کند.

مصونسازی کشور در برابر جنگ شناختی

سردار خادمی بیان داشت:، اما در ایران اسلامی، علیرغم اینکه دشمن با ابزارهای رسانهای، اطلاعاتی و شناختی وارد خانههای مردم شده، ملت بزرگ ما با بصیرت، آگاهی و قدرت تحلیل بالا، در برابر این تهاجم مقاومت میکنند. اینکه مردم ما روزانه در مواجهه مستقیم با محتوای تولید شده دشمن قرار دارند، اما همچنان با ارادهای قوی و با آگاهی ایستادگی میکنند، نشانهای از قدرت فرهنگی و اعتقادی ملت ایران است.

وی در بخش دیگری از سخنان خود ضمن هشدار نسبت به ضعف زیرساختی در حوزه شبکه ملی اطلاعات، گفت: ما به مسئولان، خصوصاً نمایندگان مجلس شورای اسلامی تأکید کردهایم که باید برای مصونسازی کشور در برابر جنگ شناختی، تقویت زیرساختهای بومی در حوزه فضای مجازی در اولویت قرار گیرد. ما باید در حوزه داده، خودکفا شویم و در مسیر استقلال سایبری حرکت کنیم. این مطالبه را محضر رهبر معظم انقلاب اسلامی اعلام کردیم و ایشان نیز با قاطعیت آن را تأیید فرمودند.

شرکت آلمانی «آینهوس» فعال در حوزه تعمیرات تلفن همراه، پس از حمله باجافزاری سال ۲۰۲۳ و پرداخت باج در قالب بیتکوین، به دلیل عدم بازیابی دادهها و مشکلات مالی ناشی از حمله، اعلام ورشکستگی کرد. این پرونده بار دیگر ضرورت تقویت راهکارهای پیشگیرانه امنیت سایبری برای جلوگیری از فروپاشی کسبوکارها را برجسته میکند.

شرکت آلمانی «آینهوس گروپ» که در زمینه تعمیرات و خدمات بیمهای تلفن همراه فعالیت داشت، پس از گذشت نزدیک به دو سال از یک حمله باجافزاری گسترده، به طور رسمی وارد روند ورشکستگی شد. این حمله که در اواخر سال ۲۰۲۳ رخ داد، دادههای حیاتی شرکت را رمزگذاری کرد و مهاجمان سایبری با درخواست باج به بیتکوین، دسترسی به اطلاعات را مشروط به پرداخت مبلغ سنگینی کردند.

براساس گزارشها، مدیران «آینهوس گروپ» به امید بازگرداندن دادهها و ادامه فعالیت، اقدام به پرداخت باج کردند. با این حال، عملیات بازیابی ناموفق بود و مشکلات مالی موجود، شرکت را در وضعیت بحرانی قرار داد. طی این دوره، تعداد کارکنان از بیش از ۱۰۰ نفر به کمتر از ۱۰ نفر کاهش یافت و بخشی از داراییها برای جبران خسارت به فروش رسید.

یکی از عوامل تشدید مشکلات، توقیف داراییهای دیجیتال شرکت از سوی مقامات قضایی در جریان تحقیقات بود. این اقدام، روند بازپرداخت یا استفاده از سرمایه دیجیتال را به تعویق انداخت و وضعیت مالی شرکت را ناپایدارتر کرد.

کارشناسان امنیت سایبری تأکید میکنند که حمله به «آینهوس گروپ» نمونهای از روند رو به رشد هدفگیری شرکتهای متوسط توسط گروههای باجافزار است. براساس تحلیلها، ضعف در بهروزرسانی نرمافزار یا حملات فیشینگ میتواند بهعنوان نقطه ورود به سیستمهای سازمانی عمل کند. در این پرونده، اختلال در زنجیره تأمین و کاهش اعتماد مشتریان از جمله پیامدهای جانبی حمله بود.

حوادث مشابهی نیز در دیگر کشورها رخ داده است. به عنوان نمونه، شرکت لجستیک «KNP» در بریتانیا پس از حدس زدن رمز عبور ضعیف یکی از کارکنان توسط مهاجمان سایبری، هدف حمله باجافزاری قرار گرفت و نهایتاً ورشکستگی این شرکت منجر به از دست رفتن ۷۰۰ شغل شد.

این رویدادها نشان میدهد که اتکا به اقدامات واکنشی در برابر تهدیدات سایبری کافی نیست. متخصصان توصیه میکنند شرکتها از راهکارهایی مانند احراز هویت چندمرحلهای، پشتیبانگیری منظم و ایزوله از شبکه اصلی، و انجام ممیزیهای دورهای امنیتی بهره بگیرند. همچنین، موضوع بیمه سایبری نیز در این میان مطرح است، اما تجربهها نشان داده که این بیمهها همیشه قادر به جبران خسارتها به موقع و کامل نیستند.

پرونده «آینهوس گروپ» بار دیگر اهمیت در نظر گرفتن ریسک سایبری به عنوان بخشی جداییناپذیر از برنامهریزی کلان سازمانی را برجسته میکند. این حمله علاوه بر پیامدهای مالی، اثرات اجتماعی نیز داشته و منجر به از دست رفتن فرصتهای شغلی و ایجاد اختلال در ارائه خدمات شده است.

با افزایش حملات باجافزاری در سطح جهان، از جمله هشدارهای اخیر پلیس فدرال آمریکا درباره فعالیت گروههایی مانند Play، کارشناسان بر ضرورت همکاری بینالمللی و تدوین سیاستهای جامع برای مقابله با تهدیدات سایبری تأکید دارند. تجربه «آینهوس گروپ» یادآور این واقعیت است که در عصر وابستگی روزافزون به فناوری دیجیتال، مرز میان آسیبپذیری سایبری و بقای اقتصادی بسیار باریک شده است.

یک اندیشکده آمریکایی در گزارشی نوشت: در مقایسه با عملیاتهای سایبری گذشته، جنگ ۱۲ روزه یک تغییر دکترین مهم را نشان داد؛ ایران کارزاری چندبعدی و هماهنگتر به راه انداخت که عملیات روانی و تاکتیکی را در لحظه ترکیب میکرد و این حملات بیش از ۷۰۰٪ افزایش یافت.

به گزارش ایران اندیشکده «موسسه خاورمیانه» در گزارشی با عنوان «جبهههای دیجیتال: جنگ ۱۲ روزه چه چیزی درباره تحول راهبرد سایبری ایران فاش کرد» نوشت: در بحبوحه تمرکز شدید بر موشکها، پویاییهای تنش و پیامدهای ژئوپلیتیکی جنگ ایران و اسرائیل، بعد سایبری این منازعه بهویژه از منظر اقدامات ایران، نسبتاً کمتوجه ماند که نبردی آرامتر اما مهم در فضای سایبری در جریان بود که نشان داد ایران چگونه بهرهبرداری از ابزارهای دیجیتال را برای شکلدهی به میدان نبرد و گسترش نفوذ خارجی خود اصلاح کرده است و مرحلهای تازه در تحول راهبردی ایران را نشان داد که با هماهنگی بیشتر، انسجام دکترین و ادغام بینحوزهای مشخص میشود. تهران نشان داد که اکنون توانمندیهای سایبری را بخشی جداییناپذیر از جنگ میداند. تغییر الگوی استفاده از ابزارهای دیجیتال که یک ماه و نیم پیش مشاهده شد، اهمیت دارد، زیرا درکی کلیدی از قصد ایران برای نهادینهسازی عملیات سایبری در چارچوب دکترین گستردهتر «جنگ ترکیبی» ارائه میدهد.

اقدامات ایران در جنگ ۱۲ روزه

جنگ ۱۲ روزه میان ایران و اسرائیل، یک کارزار پیچیده و چندلایه سایبری از سوی ایران را نمایان ساخت که بسیار فراتر از اقدامات هکری پراکنده بود. این تقابل شاهد اجرای طیف وسیعی از عملیاتهای سایبری توسط ایران بود که اهدافی چون اعمال فشار روانی، جمعآوری اطلاعات تاکتیکی و بازدارندگی علیه کشورهای ثالث را دنبال میکرد. فضای دیجیتال جبههای حیاتی در راهبرد ترکیبی ایران طی این درگیری بود، یعنی ترکیب بینقص ابزارهای قدرت متعارف و نامتعارف.

یکی از شاخصترین جنبههای واکنش سایبری ایران، اجرای سریع عملیاتهای اخلالگرایانه تلافیجویانه بود؛ بهویژه پس از حملات ایالات متحده به تأسیسات هستهای ایران. هکرهای وابسته به تهران حملات علیه پلتفرمهای دیجیتال آمریکا ترتیب دادند، از جمله از کار انداختن موقت شبکه اجتماعی دونالد ترامپ، «تروث سوشال». این حملات از نظر فنی ساده بوده و هدفشان فلجسازی دائمی سیستمها نبود، بلکه نمایش واکنشپذیری و توانایی تهران در وارد آوردن ضربات نمادین در عرصه دیجیتال بود.

در کنار این اقدامات، ایران عملیات روانی خود را با استفاده از هوش مصنوعی برای تولید و نشر اطلاعات تشدید کرد. این اقدامات شامل تولید محتوایی بود که بتواند از طریق محیط آنلاین جبهه مقابل را تضعیف کند. تلاش ایران برای جعل هویت شهروندان اسرائیلی در شبکههای اجتماعی و انتشار پیامهای یأسآور به زبان عبری برای تضعیف روحیه عمومی، از نمونههای قابلتوجه این روند بود.

یکی دیگر از ویژگیهای مهم رفتار سایبری ایران در این جنگ، تلاش برای جمعآوری اطلاعات تاکتیکی از طریق شناسایی سایبری بود. عوامل ایرانی، سامانههای دوربینهای مدار بسته متصل به اینترنت در اسرائیل را به کنترل خود درآوردند تا از آنها برای آگاهی لحظهای از میدان نبرد، ارزیابی خسارات و تنظیم اهداف موشکی استفاده کنند. این استفاده از زیرساختهای غیرنظامی برای مقاصد اطلاعاتی، شناسایی و پایش، بیانگر رویکردی پیچیدهتر در جاسوسی سایبری تاکتیکی بود که به ایران امکان داد بدون بهکارگیری ابزارهای متعارف شناسایی، دید عملیاتی خود را تا عمق سرزمین دشمن گسترش دهد.

تهران همچنین از زرادخانه سایبری خود برای اعمال فشار راهبردی بر کشورهایی که از مخالفان ایرانی حمایت میکردند یا در جبهه رقیب قرار داشتند، استفاده کرد. از جمله نفوذ سایبری به سامانههای دولتی و دیجیتال آلبانی، احتمالاً در واکنش به میزبانی این کشور از اعضای منافقین. اگرچه این اقدامات تخریبی نبود، اما حامل پیامی روشن بود: ایران میتواند و خواهد توانست در برابر چالشها به صورت دیجیتال تلافی کند.

این اقدامات چه چیزی درباره راهبرد سایبری ایران و همکاریهای خارجیاش آشکار میکند؟

اقدامات ایران در جنگ ۱۲ روزه حاکی از یک کارزار سایبری چندوجهی و دستکم در بعد تهاجمی، هماهنگشده بود. عملیاتهای سایبری ایران در این رویارویی، گامی مهم در تحول راهبرد سایبری تهران بود، راهبردی که اکنون بیش از گذشته ترکیبی، منعطف از نظر سیاسی و یکپارچه در حوزههای مختلف است. ایران دیگر به حملات تلافیجویانه پراکنده یا دستکاری نمادین سایتها بسنده نکرد، بلکه توانست کارزارهایی منسجم، پایدار و چندلایه اجرا کند که هم اهداف تاکتیکی فوری را دنبال میکردند و هم نفوذ راهبردی بلندمدت را.

در مرکز این تحول، تغییری در درک ایران از کارکرد قدرت سایبری قرار دارد. تمرکز از اخلال زیرساختی به مدیریت ادراک، از حملات موردی به عملیاتهای پیوسته و از سایبر بهعنوان مکمل به سایبر بهمثابه راهبرد، تغییر یافته است. این مدل تلفیقی، دستکاری روانی، جمعآوری اطلاعات تاکتیکی و اعمال فشار راهبردی را در یک پیوستار عملیاتی یکپارچه قرار میدهد.

در مقایسه با عملیاتهای گذشته، این مرحله جدید، یک تغییر دکترینال مهم را نشان داد؛ عملیاتهایی چون ویروس مخرب «شمعون» یا جاسوسی در عملیات «نیوزکستر». اما در جنگ اخیر، ایران کارزاری چندبعدی و هماهنگتر به راه انداخت که اطلاعات نادرست نمادین و تاکتیکی را در لحظه ترکیب میکرد و این حملات بیش از ۷۰۰٪ افزایش یافت.

بنابراین، اهمیت نوآوری دکترینال ایران در «امکان بالقوه» آن نهفته است، نه عملکرد فعلی، معماری یک دکترین سایبری چابک و جامع اکنون پایهریزی شده است. با بهسازی بیشتر، این دکترین میتواند به بردار تهدید جدیتری در منازعات آینده تبدیل شود یا الگویی برای سایر بازیگران نوظهور سایبری باشد یا حتی ایران تلاش کند این دانش را به دیگران صادر کند. به این معنا، کتابچه راهنمای روبهرشد ایران دارای ارزشی راهبردی فراتر از مرزهایش است و الگویی برای کشورهایی فراهم میکند که به دنبال ابزارهای کمهزینه، دارای انکارپذیری سیاسی و جایگزین برتری نظامی هستند.

در همین راستا، یکی از پیشرفتهای کلیدی ایران، پیچیدهتر شدن عملیاتهای شناختی و روانی آن است. استفاده از اطلاعات تولیدشده با هوش مصنوعی که مخاطب آن افکار عمومی اسرائیل و غرب است، نشانهای از پیشرفت فنی و تطبیق راهبردی است. دیگر خبری از ترولینگ سطح پایین یا اکانتهای جعلی نیست، بلکه اکنون ایران از ابزارهای مقیاسپذیر هوش مصنوعی برای عملیات روانی هدفمند بهره میبرد، یعنی گذار از تزریق ساده روایت به جنگ ادراکی مستمر.

همچنین، همگرایی عملیاتی-تاکتیکی میان حوزه سایبری و نظامی ایران قابل توجه است. استفاده از سامانههای نظارتی غیرنظامی برای جمعآوری اطلاعات لحظهای در جریان عملیاتهای نظامی، نشانگر سطح جدیدی از ادغام در میدان نبرد است. ایران اکنون ابزارهای دیجیتال را نهتنها برای جاسوسی پیش از جنگ بلکه بهعنوان داراییهای تعبیهشده در منطقه درگیری استفاده میکند. این رویکرد، به ایران امکان میدهد بدون افشای داراییهای فیزیکی مانند پهپادها، اطلاعات مورد نیاز را کسب کرده و از سایبر بهعنوان تقویتکنندهای کمهزینه و کمخطر در جنگ نامتقارن بهره ببرد.

امضای اخیر توافقنامه همکاری فناوری میان تهران و مسکو، همسویی دکترینهای سایبری دو کشور را برجسته میکند. هر دو کشور از ابزارهای سایبری برای به چالش کشیدن قدرت غرب بدون تحریک واکنش نظامی سنتی استفاده میکنند. مشارکت آنها اکنون صرفاً تاکتیکی نیست، بلکه جنبه دکترینال دارد؛ با اشتراکگذاری رویکردهایی به جنگ شناختی، بهرهبرداری از زیرساختها، و اجبار دیجیتال فرامرزی.

چرا تحول راهبرد سایبری ایران اهمیت دارد

تحول راهبرد سایبری ایران نه به دلیل افزایش توانمندی فنی، بلکه به دلیل بازتاب یک تغییر دکترینال عمیق اهمیت دارد، تغییری که در سطح راهبردی یکپارچه، در سطح عملیاتی منضبط، و از نظر سیاسی هدفمند است. ایران ابزارهای جدیدی ابداع نکرده، بلکه پیکربندی جدیدی از قابلیتهای مبتنی بر سایبر ایجاد کرده است. به عبارت دیگر، آنچه جدید است نه وجود حملات سایبری، اطلاعات غلط تولیدشده با هوش مصنوعی، یا نظارت دیجیتال، بلکه استفاده همزمان و درهمتنیده از این ابزارها در زمان واقعی در حوزههای مختلف و مبتنی بر برنامهریزی راهبردی در سطح دولت است. این روند احتمالاً با تأسیس «شورای عالی دفاع ملی» در ایران تقویت خواهد شد. در نتیجه، این دگرگونی سایبری ایران پیامدهایی برای نحوه درک نیتهای ایران، دفاع در برابر اقدامات آن و حتی تصور جنگ سایبری در سطح کلان دارد.

نخستین پیامد کلیدی، همگرایی راهبردی میان حوزههاست

ایران دیگر از عملیاتهای سایبری به صورت جداگانه یا بهعنوان واکنش پس از رویدادها استفاده نمیکند. در عوض، کمپینهای دیجیتال را با حملات فیزیکی، اقدامات تبلیغاتی در قالبی هماهنگ ادغام کرده است. این نوع همگرایی، الگویی از جنگ ترکیبی را بازتاب میدهد که توسط قدرتهای سایبری پیشرفتهتر مانند روسیه توسعه یافته و نشان میدهد که ایران اکنون وارد مرحله رویارویی دیجیتال مداوم شده، نه درگیریهای پراکنده سایبری. نتیجه سیاستی آن روشن است: برنامهریزی دفاع سایبری باید کمپینهای دیجیتال-فیزیکی هماهنگ را پیشبینی کند، نه بهعنوان حوزههایی جداگانه، بلکه بهعنوان یک پیوستار واحد از درگیری.

دومین پیامد مهم، انسجام عملیاتی و زمانبندی کمپینهای ایران است

ترتیب اجرای نفوذهای سایبری، عملیات روانی و فعالیتهای فیزیکی نشاندهنده سطح جدیدی از نظم در برنامهریزی و هماهنگی فرماندهی است. عملیات روانی ایجاد شده با هوش مصنوعی که پیش و پس از حملات موشکی منتشر شدند نشانگر وجود راهبردی متمرکز است که قادر به هماهنگی دقیق اقدامات در حوزههای مختلف است. این انسجام، عملیات سایبری ایران را مؤثرتر و مقابله با آن را دشوارتر خواهد کرد. پیام کلیدی این است که امنیت مؤثر در حوزه سایبری اکنون ممکن است نیازمند اطلاعات تهدیدی پیشدستانه و پایش تهدیدات پیشگیرانه از طریق هماهنگی بیننهادی و همکاری عمومی-خصوصی در چندین بخش و پلتفرم باشد.

سوم، و شاید مهمترین نکته، آن است که رفتار سایبری تهران بازتابی از بلوغ فزاینده دکترینال آن است

دیگر نمیتوان این راهبرد را صرفاً راهبردی برای اخلال یا انتقامجویی دانست؛ بلکه به راهبردی برای «شکلدهی راهبردی» تبدیل شده است. ایران از عملیات سایبری برای تأثیرگذاری بر تصمیمگیری دشمن، تضعیف روحیه عمومی، دستکاری ادراک و بازدارندگی حمایت بینالمللی از دشمنانش استفاده میکند. اینها عملیاتهایی با محاسبات سیاسی هستند که برای تحمیل هزینه، نمایش عزم و کنترل روایتها طراحی شدهاند. به این معنا، ایران اکنون مجری «جنگ سیاسی مبتنی بر سایبر» است. منطق راهبردی آن به صورت فزایندهای به دکترینهایی مانند «جنگ نسل جدید» روسیه یا «سهگانه جنگ» چین شباهت دارد، که در آن، سایبر نه یک ابزار جانبی، بلکه بنیانی برای حکمرانی مدرن است. برای سیاستگذاران، این یعنی باید درک تهدیدات سایبری ایران بازنگری شود نه فقط بهعنوان ریسک فنی، بلکه بهعنوان ابزارهای نفوذ راهبردی.

نتیجهگیری

رفتار ایران در فضای سایبری طی جنگ ۱۲ روزه، نقطه عطفی در راهبرد سایبری آن بود که نشاندهنده هماهنگی بیشتر، قصد راهبردی روشنتر و یکپارچهسازی ابزارهای دیجیتال در حوزههای نظامی، سیاسی و روانی است. این تحول همچنین محدودیت تحریمها در مهار توسعه دکترینال راهبردهای سایبری را برجسته کرد. گرچه تحریمها دسترسی ایران به فناوریهای خارجی را کاهش داده اما مانع از تعمیق روابط سایبری تهران با کشورهایی مانند چین و روسیه نشدهاند. در واقع، تحریمها به میزان زیادی ایران را به سوی پکن و مسکو سوق دادهاند، روندی که احتمالاً پس از جنگ تسریع خواهد شد. اکنون گزارشها حاکی از آن است که تهران در تلاش است سامانه ناوبری خود را از «جیپیاس» که متعلق به آمریکا است به سامانه «بیدو» چین منتقل کند تا توان خود را برای مقابله با حملات پهپادی و موشکی آتی بهبود بخشد. این تغییر نشاندهنده ظهور، یا دستکم امکان، نوعی اجماع نه فقط در حکمرانی دیجیتال بلکه در پیشبرد جنگ سیاسی مبتنی بر سایبر است.

با افزایش چشمگیر حملات سایبری در سطح جهان، کشورهای بریکس همکاریهای گستردهای را برای تقویت امنیت فضای مجازی آغاز کردهاند تا بتوانند از تهدیدهای مشترک در دنیای دیجیتال محافظت کنند.

به گزارش مهر به نقل از تیوی بریکس، رشد سالانه ۸۰ درصدی حملات سایبری در جهان، سازمانها و زیرساختهای حیاتی را در معرض تهدیدی جدی قرار داده است. هر روز نهادهای دولتی، صنایع، شبکههای انرژی، حملونقل، بانکها و حتی فروشگاهها هدف این حملات قرار میگیرند و تقریباً هیچ سازمانی در امان نیست.

کارشناسان نگران روندی هستند که در آن مجرمان سایبری مرزها را نمیشناسند، از فناوریهای پیشرفته بهره میگیرند و آسیب بیشتری نسبت به گذشته وارد میکنند؛ ضمن آنکه برای مدت طولانیتری شناسایی نمیشوند.

طبق دادههای منابع باز، در سه ماهه نخست ۲۰۲۵ کشورهای آمریکای لاتین و آفریقا بیشترین تعداد حملات سایبری را تجربه کردهاند. این موضوع اهمیت همکاری جمعی و همگرایی جهانی در مقابله با تهدیدات دیجیتال را بیش از پیش نمایان میکند و کارشناسان، همکاری کشورهای بریکس را بهعنوان الگویی جهانی در این حوزه میدانند. نقش کلیدی این گروه در شکلدهی به فضای اینترنتی بیندولتی بر اساس اصول حاکمیت مجازی، برجسته است.

ابعاد متنوع جرایم سایبری در کشورهای عضو بریکس

کمیته ملی پژوهشهای بریکس گزارش داده است که:

در برزیل، کلاهبرداران اغلب با جعل پلتفرمهای تجارت الکترونیک و اپراتورهای مخابراتی به دنبال سرقت اطلاعات ورود کاربران هستند.

در روسیه، مجرمان با جا زدن خود بهعنوان کارکنان سازمانهای خدمات عمومی، قربانیان را فریب میدهند.

در آفریقای جنوبی، کلاهبرداران اینترنتی معمولاً افراد سرمایهگذار را هدف میگیرند.

هند در میان ۱۰ کشور برتر دنیا از نظر توزیع هرزنامه (اسپم) قرار دارد.

امارات متحده عربی در سه کشور نخست جهان از نظر هزینههای ناشی از نقض دادهها جای دارد. خسارات ناشی از این جرایم سایبری به میلیاردها دلار میرسد و عمدتاً دسترسی به اسرار تجاری، فناوری و دولتی را هدف قرار میدهد.

با این حال، هیچ نوع خاصی از تهدید سایبری مختص یک کشور نیست و کشورهای مختلف با توجه به موقعیت جغرافیایی، وسعت سرزمینی، سطح توسعه اقتصادی یا جمعیت، همگی به دنبال توسعه راهکارهای مشترک و کاربردی هستند.

تلاشهای روسیه در مقابله با جرایم سایبری

در نشست بریکس سال ۲۰۲۴، ایگور کراسنوف، دادستان کل روسیه از توسعه نرمافزاری خبر داد که جلوی گردش غیرقانونی رمزارزها را میگیرد و در تحقیقات جنایی و نظارت مالی کاربرد دارد. نیروهای انتظامی روسیه به منابع اطلاعاتی گسترده داخلی دسترسی دارند که امکان جمعآوری سریع دادهها و واکنش به تهدیدات، از جمله مسدودسازی انتقال داراییها به خارج یا جلوگیری از تصاحب دشمنانه شرکتها را فراهم میکند.

لیلیا علیوا، کارشناس اقتصاد و پژوهشگر، در گفتوگو با تیوی بریکس اظهار داشت که روسیه در سطحهای مختلف با دیگر اعضای بریکس همکاریهای چندجانبهای در حوزه دیجیتال برقرار کرده است. وی افزود که این همکاریها فرصتهای جدیدی برای استفاده از فناوریهای اطلاعات و ارتباطات روسیه، بهویژه در آموزش متخصصان امنیت سایبری فراهم میکند.

تجربه ایران در بهرهگیری از هوش مصنوعی در مقابله با جرایم سایبری

ایران پیش از عضویت در بریکس، در تلاش برای استفاده از فناوریهای پیشرفته برای مقابله با گروههای هکری بینالمللی بوده است. امروز سیستمهای هوش مصنوعی امکان شناسایی چهره مظنونان، جمعآوری و تحلیل دادههای شبکههای اجتماعی و تشخیص ارتباطات آشکار و پنهان مجرمان سایبری را صدها برابر بهتر از تحلیلگران انسانی فراهم کردهاند.

شبکه ملی اطلاعات ایران و سامانه «شکار» (به معنای «شاهکار» در فارسی) که طی بیش از یک دهه توسعه یافتهاند، از جمله پروژههای کلیدی مقابله با جرایم اینترنتی هستند. با این حال، نرمافزارهای مخرب همچنان شیوه اصلی حملات دیجیتال به سازمانها و افراد در ایران و بخشهای دیگر خاورمیانه به شمار میروند.

روحالله مدبر، تحلیلگر سیاسی ایران، در گفتوگو با تیوی بریکس تأکید کرد که پس از عضویت در بریکس، دولت ایران باید همکاری در حوزه امنیت سایبری را در اولویتهای ملی قرار دهد تا با حمایت شرکای بریکس، حاکمیت دیجیتال خود را تقویت کند.

آفریقای جنوبی؛ تجربهای موفق در امنیت دیجیتال

آفریقای جنوبی با توسعه فناوریهای دیجیتال، تغییرات چشمگیری در جامعه، اقتصاد و ساختارهای حکومتی خود ایجاد کرده است که نیازمند چارچوب قانونی دقیق است. قوانین مرتبط با حفاظت از اطلاعات شخصی و مقابله با جرایم سایبری از جمله اقدامات کلیدی این کشور است.

میخائیل خاچاطوریان، پژوهشگر اقتصادی روسیه، در گفتوگو با تیوی بریکس اظهار داشت که آفریقای جنوبی با استفاده از فناوریهای پیشرفته و همکاریهای بینالمللی، بهدنبال حفظ امنیت سامانههای کامپیوتری و جلوگیری از جرایم سایبری است.

این کشور برنامههایی چون استفاده از سیستمهای SIEM همراه با راهکارهای XDR و NTA، اجرای برنامههای کشف آسیبپذیری و آموزش کارکنان دولتی و خصوصی را در دستور کار دارد. آفریقای جنوبی همچنین در چارچوب همکاریهای جنوب به جنوب بریکس، به فعالیت در عرصه دیپلماسی سایبری و تمرینهای مشترک میپردازد.

ندیوهو تشیکوهی، پژوهشگر دانشگاه فناوری دوربان، گفت که آفریقای جنوبی با تأسیس مراکز واکنش به حوادث امنیتی سایبری، فرماندهی سایبری نظامی و شرکت دولتی حفاظت از ارتباطات، گامهای مؤثری در راه تحقق حاکمیت دیجیتال برداشته است.

حمایت بریکس از کنوانسیون سازمان ملل در مقابله با جرایم سایبری

رهبران بریکس در هفدهمین اجلاس این گروه، از تصویب کنوانسیون سازمان ملل برای مقابله با جرایم سایبری که نخستین پیمان جهانی در حوزه امنیت اطلاعات است، حمایت کردند. این سند پس از پنج سال تدوین، هدف مبارزه با دسترسی غیرمجاز، جعل و سرقت دادهها، پولشویی، سوءاستفاده از کودکان و حمایت از قربانیان را دنبال میکند.

بیانیه اجلاس از همه کشورها خواست تا هر چه سریعتر این کنوانسیون را امضا و تصویب کنند و بر اهمیت پروتکل الحاقی آنکه جرایم مرتبط با تروریسم، قاچاق مواد مخدر و سلاح را پوشش میدهد، تأکید کرد.

دبیر شورای عالی فضای مجازی گفت: سند تسهیم درآمد محتوا ابلاغ شده و در حال نگارش شیوهنامه آن هستیم؛ با اجرای این سند، اشتغالزایی و کسب درآمد بدون هزینه اضافی برای مردم امکان پذیر خواهد شد.

به گزارش سینماپرس، دبیر شورای عالی فضای مجازی روز پنج شنبه ۲ مرداد در ادامه سفر استانی به اصفهان، طی سخنانی در نشست مشترک با کسبوکارهای اقتصاد دیجیتال اصفهان گفت: یکی از مسائل اصلی در فضای مجازی این است که نظام تنظیم گری و مجوزدهی در کشور براساس کسب و کارهای سنتی بنا شده است و با راه اندازی سکوها در کشور، عامل دیگری میان عرضه کننده و متقاضی شکل گرفت که این در هیچ کسب و کاری در فضای سنتی تعریف نشده بود.

وی با اشاره به این که سکوها چندمنظوره بوده و شبیه پاساژ در فضای سنتی هستند، افزود: در نظام مجوزدهی کشور، پاساژداری تعریف نشده و برهمین اساس برای تنظیم گری سکوها نیز، همین مشکل وجود دارد.

آقامیری تاکید کرد: راهکار حل این مسئله در بخش فضای مجازی، سندی است که در بهمن ماه تصویب و آیین نامه اجرایی آن نیز در جلسه اخیر شورای عالی تصویب شد یعنی کمیته تسهیل اقتصاد دیجیتال. مبنای عملکرد این کمیته این است که به جای اصلاح کلی روندها، مشکلات پیش پای کسب و کارها را به صورت موردی اصلاح میکند.

دبیر شورای عالی فضای مجازی با اشاره به اینکه تشکیل این کمیته با اجماع کلی در شورای عالی فضای مجازی تصویب شد، تصریح کرد: منتظر تکمیل فرآیند ابلاغ هستیم تا این کمیته شروع به فعالیت کند.

آقامیری در خصوص رقابت تنظیم گران با بخش خصوصی نیز اعلام کرد: در معاونت علمی ریاست جمهوری و حوزه دانش بنیانها این موضوع به خوبی تعیین تکلیف شده است و اراده جدی برای تحقق آن وجود دارد و در واقع دستور رهبر معظم انقلاب در این خصوص که تنظیمگران با بخش خصوصی رقابت نکنند، به خوبی در حال انجام است.

وی تاکید کرد: سیاست کلان بر این است که از تمامی فعالیتهای کسب و کارها در فضای مجازی حمایت شود، چون زیست مجازی مردم بر پایه همین خدمات است و زیست مجازی از زیست فیزیکی آنها در برخی مواقع حساس تر است.

رئیس مرکز ملی فضای مجازی با بیان اینکه زندگی امروز مردم به فضای مجازی وابسته شده است، اظهار داشت: خدمات بانکی، مالی، حمل و نقل و …. در فضای مجازی ارائه میشود و این باعث افزایش بهره وری و کاهش هزینهها شده است بنابراین ما در هر شرایطی باید تلاش کنیم آسیبی به کسب و کارها وارد نشود.

آقامیری با اشاره به اینکه حجم حملات سایبری در دوره جنگ تحمیلی ۱۲ روزه بسیار زیاد بود، ادامه داد: در این دوره حملات سایبری، فعالیتهای رسانهای و شناختی بسیاری رخ داد و همچنان نیز، جنگ در این حوزه ادامه دارد.

وی تاکید کرد: باید تمام سازوکارها را برای افزایش تاب آوری کسب و کارها در شرایط بحران فراهم کنیم تا مردم در همه نقاط کشور بتوانند به خدمات دسترسی داشته باشند و این خدمات باید پایدار باشد.

رئیس مرکز ملی فضای مجازی تصریح کرد: در تلاشیم تا حوزه امنیت سایبری را از حوزه حاکمیتی تبدیل به یک حوزه اقتصادی کنیم و در مصوبه ای هم که به تصویب رسیده، بحث بیمه امنیت سایبری و الزامی شدن آن مصوب شده تا شرکتهای ارزیاب و امن ساز تقویت شوند که امیدوارم این موضوع صنعت امنیت سایبری را متحول کند.

آقامیری با بیان اینکه در جریان جنگ ۱۲ روزه، برخی کسب و کارها متضرر شده و برخی سودده بودند، تاکید کرد: کسب و کارهایی که تماما در فضای مجازی بودند، مثل شبکههای نمایش خانگی افزایش مصرف داشتند و کسب و کارهایی که تقاطع فضای مجازی و سنتی بودند، به دلیل شرایط فضای فیزیکی، به چالش خوردند که باید برای این بخش برنامه ریزی شود.

وی گفت: بحث حکمرانی بر فضای مجازی مسئله بسیاری از کشورهای جهان است و علاوه بر آن برای ایران محدودیت های ارتباطی هم برای تعامل وجود دارد.

آقامیری افزود: کشور باید از حقوق مردم در این فضا دفاع کرده و حمایت کند و اقدامات خوبی در این حوزه انجام شده و قطعا این روند با قدرت ادامه خواهد یافت. سیاست کشور تقویت شرکت های بومی و داخلی است تا این خدمات از داخل کشور تامین شود.

وی همچنین با اشاره به تصویب سند تسهیم درآمد محتوا تاکید کرد: در فرآیند تصویب سند تسهیم درآمد، بازیگران متعددی مطرح بودند که البته هماهنگی و هم افزایی خیلی خوبی با وزارت ارتباطات و فناوری اطلاعات به عنوان متولی اپراتورها داشتیم و در تک تک بندها بررسی انجام شد تا همه منفعت منطقی و قانونمند داشته باشند.

دبیر شورای عالی فضای مجازی با اشاره به این که این سند برای جلوگیری از تکرار حرکتهای سلیقهای و ناکارامد است، گفت: باید شرایط برای فعالیت کسانی که میتوانند با تولید محتوا رضایت مردم را کسب کنند و محتوای آنها مورد استقبال مردم است، فراهم شود که سند تسهیم این شرایط را تا حد خوبی فراهم میکند.

آقامیری تصریح کرد: این سند ابلاغ شده و در حال نگارش شیوه نامه آن هستیم که پس ازاجرا، امیدوارم در بازه چند ماهه بتوانیم فوائد اجرای آن را برای مردم ملموس کنیم چرا که با توجه به این که مردم ما مردمی هنرمند هستند، با اجرای آن اشتغالزایی و کسب درآمد بدون هزینه اضافی برای مردم امکانپذیر خواهد شد.

دبیر شورای عالی فضای مجازی درخصوص توزیع خدمات در فضای مجازی در کشور گفت: هر چقدر خدمات در کشور توزیع شدهتر باشد و استانها فعالیت کنند، استقبال می کنیم چرا که برای اشتغالزایی و ارتقای رفاه مفید است.

وی در پایان ضمن قدردانی از همراهی مردم در دوره جنگ افزود: امیدواریم هر چه زودتر مشکلات برطرف شود اما هر اتفاقی که بیفتد مهم این است که ما هدفی مشترک داشته و برای توسعه فضای مجازی و ارائه خدمات و رضایتمندی مردم با هم تلاش خواهیم کرد.

گفتنی است؛ پیش از این دیدار، آقامیری از بخشهای مختلف شهرک علمی و تحقیقاتی و پارک علم و فناوری اصفهان بازدید کرد.

در روزهایی که پدافند هوایی کشور با موفقیت در برابر حملات موشکی و پهپادی دشمن صهیونیستی ایستادگی کرد و اقتدار ایران اسلامی را به رخ جهان کشید، کمتر کسی به ابزاری ساده و روزمره توجه میکند که میتواند **پاشنه آشیل امنیت ملی** باشد: سیمکارت!

به گزارش فارس سیمکارت اگرچه در دست هر ایرانی ابزار ارتباط است، اما در اختیار دشمن میتواند **بستر جمعآوری اطلاعات، هدایت عملیات و حتی نفوذ** باشد. سالهاست در اسناد بالادستی و قوانین، ضرورت ساماندهی و نظارت بر سیمکارتها تصریح شده، اما به دلایل اجرایی، این مهم به تعویق افتاده است.

*نبرد اخیر چه چیزی را آشکار کرد؟*

در جریان حوادث اخیر، بیش از هر زمان دیگری لزوم اجرای سریع و قاطع مقررات مدیریت سیمکارتها روشن شد.

طبق قوانین فعلی، هر ایرانی میتواند تا ۱۰ سیمکارت فعال و هر فرد غیرایرانی تا ۳ سیمکارت داشته باشد، در حالی که اشخاص حقوقی با هیچ محدودیتی روبهرو نیستند.

در حال حاضر سازوکاری برای جداسازی سیمکارتهای حیاتی (بانکی، قضایی، احراز هویت دیجیتال و...) از بقیه وجود ندارد؛ این مسأله در بحرانها، واکنش سریع امنیتی را دشوار میکند.

تصور کنید اگر هر فرد تنها یک «سیم کارت اصلی» را معرفی میکرد، هنگام حملات ریزپرندهها، فقط اینترنت سیمکارتهای فرعی قطع میشد، بدون اینکه ارتباطات حیاتی شهروندان مختل گردد.

*نقاط ضعف نظام بانکی و خطری جدی برای امنیت*

امکان ثبت شماره تلفنهای متعدد برای حسابهای بانکی، مسیر دور زدن سامانههای مالی و پنهانکاری مالی را باز گذاشته است. در نتیجه، اجاره حسابهای بانکی برای فعالیتهای مجرمانه، بهویژه تأمین مالی تروریسم میسر میشود.

راهکار اصلی: *یکپارچهسازی هویت دیجیتال با محوریت سیم کارت اصلی*

بر اساس ماده ۲۲ آییننامه اجرایی ماده ۱۴ الحاقی قانون مبارزه با پولشویی، وزارت ارتباطات موظف به راهاندازی «سامانه ملی شماره تلفن همراه» است.

هدف این سامانه تخصیص یک شماره تلفن به هر شخص (حقیقی یا حقوقی) برای تسهیل شناسایی، احراز هویت و ارتباط با نهادهای رسمی است.

*اقدامات پیشنهادی:*

1. تعریف و معرفی «سیم کارت اصلی» در پنجره ملی خدمات دولت هوشمند

2. الزام ثبت «سیم کارت اصلی» برای همه خدمات دولتی و بانکی

3. ارائه کلیه اطلاعرسانیها و خدمات فقط از طریق سیم کارت اصلی

4. مسدودسازی سریع سیمکارتهای بلاصاحب (متوفیان، اتباع خارجشده، شرکتهای منحلشده و...)

نتایج و دستاوردها:

- *پیشگیری از سرقت هویت و جرایم مالی*

- *جلوگیری از اجاره حساب و معاملات مشکوک*

- *افزایش کارایی خدمات و امنیت اطلاعات*

- *ارتقای حکمرانی هوشمند و افزایش رضایت عمومی*

سازمان بسیج حقوقدانان فارس، همایش ملی مقابله با جاسوسی سایبری را در سالجاری برگزار میکند.

مرتضی رجاقمی، دبیر علمی این همایش در گفتوگو با خبرنگار تسنیم در شیراز، با اشاره به رشد روزافزون تهدیدات سایبری علیه دولتها، نهادهای حساس و حتی شهروندان، اظهار کرد: جاسوسی سایبری صرفاً یک تهدید فنی نیست، بلکه ابعاد پیچیدهای در حوزههای حقوقی، امنیتی، اطلاعاتی و حتی سیاسی دارد و به نیازمند یک رویکرد بینرشتهای و جامع است.

وی با بیان اینکه با توجه به اهمیت مقابله با جاسوسی سایبری در تأمین امنیت ملی و حفاظت از زیرساختهای حیاتی، «همایش ملی مقابله با جاسوسی سایبری» در سال جاری برگزار میشود، هدف اصلی این همایش را تحلیل علمی و عملیاتی ابعاد مختلف جاسوسی سایبری و ارائه راهکارهای بومی و راهبردی برای مقابله با آن دانست و تصریح کرد: این همایش در چهار محور اصلی: ابعاد حقوقی و جرمشناختی جاسوسی سایبری؛ فناوریها و روشهای شناسایی و مقابله با جاسوسی سایبری؛ امنیت اطلاعات و پدافند سایبری در زیرساختهای حیاتی؛ و ابعاد راهبردی، سیاسی و بینالمللی جاسوسی سایبری برگزار میشود.

به گفته رجاقمی، مهلت ارسال مقالات تا 13 آبانماه 1404 اعلام شده و مقالات میبایست به نشانی ایمیل:acsi@mailfa.com ارسال شوند.

دبیر علمی این همایش از اساتید، پژوهشگران و متخصصان دعوت کرد با ارائه مقاله، ایده و راهکار، در ارتقای امنیت سایبری کشور مشارکت کنند.

وی با تقدیر ویژه از سرهنگ مهبودی، مسئول سازمان بسیج حقوقدانان استان فارس، بهدلیل حمایتهای علمی و راهبردی در فرآیند برگزاری همایش، تأکید کرد: این همایش، تلاشی هدفمند برای تقویت دانش ملی و توان عملی کشور در برابر تهدیدات پیچیده سایبری است.

عباس پورخصالیان - عصر ارتباطات دیجیتالی، دورران توسعۀ انواع جاسوسافزارهای برخط است. طی روزهای جنگ دوازده روزه، با حملات نظامیسنگینی رو به رو شدیم که یک واقعیت تأسف انگیز را نمایان ساخت: برتری دشمن در توسعۀ جاسوسافزارهای سایبریمخابراتی و توفق وی در جمعآوری اطلاعات بههنگام توسط آنها [علاوه بر نفوذ فیزیکی در عمق دستگاههای دولتی کشور].

شبکه پرداخت، ستون حیاتی اقتصاد دیجیتال است و در وضعیت جنگی، لایه بانکیِ این شبکه عملاً خط مقدم نبرد اقتصادی محسوب میشود.

به گزارش تسنیم، رضا لطفی؛ کارشناس اقتصادی در یادداشتی در اینباره نوشت: شبکه پرداخت، ستون حیاتی اقتصاد دیجیتال است و در وضعیت جنگی، لایه بانکیِ این شبکه عملاً خط مقدم نبرد اقتصادی محسوب میشود؛ از این رو، مصونسازی سایبری و فیزیکی آن اهمیت راهبردی دارد. هر آسیب به مراکز داده بانکی مستقیماً عملکرد متناظر سامانه بانکی را مختل میکند و بازیابی دادهها ـ به دلیل حجم بالای تراکنشها و الزامات یکپارچگی ـ فرایندی پرهزینه و زمانبر است.

بااینحال، صرف قرار گرفتن در معرض بیشترین حجم حملات به معنای «زیاندیدگی مطلق» بانکها نیست؛ مأموریت بحرانی بانکها ایجاب میکند برای چنین تهدیدهایی ظرفیتهای پشتیبان و طرحهای تداوم کسبوکار داشته باشند. دقیقاً به دلیل همین نقش حیاتی است که مهاجمان برای ایجاد حداکثر اخلال، بانکها را بهعنوان اهداف اولویتدار برمیگزینند، اما در مقابل، شبکه بانکی نیز موظف است تابآوری خود را متناسب با این سطح تهدید ارتقا دهد.

در شرایط جنگ، «نقدینگی فیزیکی» (اسکناس و مسکوک) بهمنزله مطمئنترین درگاه پرداخت تلقی میشود و رفتار احتیاطی خانوارها و بنگاهها موجب جهش تقاضا برای اسکناس میشود. بنابراین، حذف یا تضعیف کامل سامانههای پرداخت سنتی—اعم از توزیع اسکناس، حوالههای کاغذی و چک—خطای راهبردی است. تجربهی اخیر نشان داد که فناوریهای نوین، هرچند کارآمد و کمهزینهاند، در شرایط اختلال سایبری یا قطع زیرساختهای ارتباطی ممکن است از دسترس خارج شوند؛ درحالیکه احیای یک شبکه پرداخت سنتیِ پیشتر برچیدهشده در کوتاهمدت تقریباً ناممکن است. ازاینرو باید معماری نظام پرداخت را بهصورت لایهای طراحی کرد: لایه دیجیتال برای کارایی روزمره و لایه سنتی بهعنوان «زیرساخت پشتیبان حیاتی» که ذخایر نقدی، شبکه توزیع اسکناس، و رویههای تسویه آفلاین را در سطح عملیاتی نگه میدارد.

متنوع سازی نظام پرداخت از ضروریاتی است که بانک مرکزی باید به سمت آن حرکت کند. بهعلاوه، برای افزایش تابآوری شبکه بانکی باید معماری مراکز داده و سوییچهای ملی بر پایه دو اصل بازبینی شود: اول) تنوع ابزارهای پرداخت. دوم) توزیع جغرافیایی زیرساختها. هرچند این بازطراحی هزینهی سرمایهگذاری بالایی دارد، اما با توجه به اینکه اعتماد عمومی به نظام بانکی مترادف با اعتماد به پول حاکمیت است، حفظ یکپارچگی دادهها اولویت راهبردی دارد و باید به دنبال راهکارهای بهینه اقتصادی بود.

در کنار این اقدامات زیرساختی، توسعه و آزمون عملیاتی کیفپولهای الکترونیکِ آفلاین/آنلاین ضروری است؛ به گونهای که در شرایط بحران، این سوییچهای جایگزین بتوانند با سقفهای تراکنشی محدود، امکان پرداخت روزمرهی شهروندان را بدون وابستگی به شبکه کارت و ارتباطات گسترده فراهم کنند. چنین لایه پشتیبانی نهتنها تداوم خدمات مالی پایه را تضمین میکند، بلکه از ورود شوک اعتماد به پول ملی جلوگیری خواهد کرد.

اگر سامانههای سوئیچ جایگزین، پیش از وقوع بحران بهطور کامل پیادهسازی نشوند، هر گونه اختلال در شبکههای پرداخت کارتی و حسابمبنا میتواند به تشدید ناپایداری مالی منجر شود. زیرساختهای فنی این سامانهها در کشور موجود است، اما یا به مرحله بهرهبرداری عملیاتی نرسیدهاند یا تنها در مقیاس پایلوت و محدود فعال شدهاند و توان پاسخگویی به بار تراکنشی ملی را ندارند. از این رو، باید فرآیند مقیاسپذیری و استانداردسازیِ این زیرساختها تسریع شود و در کنار آن، پروژه ریال دیجیتال بهعنوان مکمل نقدینگی فیزیکی در مسیر تولید انبوه و استفاده عمومی قرار گیرد.

تحلیل حملات اخیر نشان میدهد که شبکه بانکی، با وجود خسارات، سطح قابل قبولی از تابآوری را نشان داد. با این حال، تمرکز سازمانهای بزرگ—نظیر نیروهای مسلح—در یک بانک، آسیبپذیری بالاتری را به همراه داشت؛ درحالیکه پراکندگی مشتریان میان چند بانک، ریسک سیستمی را کاهش میدهد. نبود سامانه پشتیبان برای واریز حقوق این گروهها یا دسترسی آنها به وجوه خود، میتواند پیامدهای جدی اجتماعی و اقتصادی در پی داشته باشد. بر این اساس، رویکرد مطلوب آن است که در کنار مزایای تمرکزگرایی، ساختار تسویه حقوق و مزایا بهصورت چندبانکی طراحی شود تا در شرایط بحران، انتقال بار عملیاتی به سایر بانکها بدون وقفه امکانپذیر باشد.

در جنگ 12 روزه اخیر، بانکها ناچار بودند بهطور همزمان، اولاً ترافیک مخرب را دفع کنند، ثانیاً سرویسهای حیاتی را پایدار نگه دارند و ثالثاً بخشی از بار تراکنشی بانکهای آسیبدیده را روی سامانههای خود جذب کنند. در نتیجه، برخی مؤسسات عملاً بهدلیل قطع دسترسی یا ایزولهسازی پیشگیرانه از مدار خارج شدند و زیرساختهای بانکهای باقیمانده بهناچار با بار پردازشی بالاتری کار کردند.

بازگردانی دادهها نیز ذاتاً فرآیندی زمانبر است: حجم لاگها و فایلهای تراکنش به چندین ترابایت میرسد و فعالسازی نسخههای پشتیبان مستلزم اجرای آزمونهای سازگاری، تطبیق دفترکلها و اطمینان از صحت همزمانی میان سامانههای پرداخت و حسابداری است. تا زمانی که این مراحل کامل نشود، بازگشایی کامل سرویسها ممکن است موجب مسائلی همچون مغایرت موجودیها شود؛ بنابراین تأخیر چندروزه در بازیابی کامل عملیات نه ناشی از ناکارآمدی، بلکه نتیجه اجتنابناپذیر الزامات فنی برای حفظ یکپارچگی داده و صیانت از اعتماد عمومی است.

پرتوافکنان عضو هیات مدیره بانک سپه آخرین اقدامات انجام شده برای پایداری خدمات این بانک را تشریح کرد.

به گزارش پایگاه اطلاعرسانی بانک سپه، مصطفی پرتوافکنان عضو هیات مدیره بانک سپه، گفت: از ابتدای جنگ تحمیلی 12 روزه رژیم صهیونیستی علیه کشورمان، تاکنون با تلاش شبانهروزی مدیران و کارکنان این بانک، در کوتاهترین زمان ممکن 80 درصد فعالیتهای بانک به پایداری رسیده است.

پرتوافکنان با اشاره به انجام خدمات مبتنی بر سپرده و کارت اظهار داشت: خدماتی مانند گردش حساب، انتقال وجه، صدور و تغییر رمز کارتها، ساتنا و پایا و صدور کارتهای هدیه و بن کارت سازمانها در حال حاضر قابل انجام است.

وی با اشاره به ازسرگیری خدمات حضوری و غیرحضوری بانک سپه طبق وعده قبلی، افزود: موضوع وکالتی شدن حسابهای مشتریان برای ثبت نام خودرو، تعیین شعبه برای 10 هزار متقاضی دریافت تسهیلات قرضالحسنه ازدواج و فرزندآوری، پرداخت تسهیلات به 14 هزار پرونده تسهیلات، ازجمله اقداماتی است که در این راستا صورت گرفته است.

عضو هیات مدیره بانک سپه از ورود موفق روزانه بیش از یک میلیون و 400 هزار مراجعه به اینترنت بانک و همراه بانک سپه خبر داد و از مشتریان بانک خواست تا نسخه جدید همراه بانک سپه را از بازارگاههای اینترنتی دریافت کنند.

پرتوافکنان با بیان اینکه هماکنون 4 هزار و 130 دستگاه خودپرداز در 2830 شعبه سراسر کشور بانک سپه فعال است، خاطرنشان کرد: بیش از 80 هزار فقره چک نیز از طریق سامانه چکاوک در حال تعیین وضعیت است.

وی در پایان ضمن پوزش مجدد از تمامی مشتریان بانک سپه، ابراز داشت: امیدوارم با گذر از این دوره کوتاه و رسیدن به پایداری کامل سامانهها، بانک سپه مطلوبتر و قویتر از گذشته در خدمت هممیهنان عزیزمان باشد.

نگار قیصری - طبق ادعای اخیر شرکت امنیت سایبری رژیم صهیونیستی چکپوینت (Check Point)، گروه هکری تحت حمایت ایران که با کمپین فیشینگ هدفمند مرتبط شناخته میشود، روزنامهنگاران، متخصصان برجسته امنیت سایبری و استادان علوم رایانه در اسرائیل را هدف قرار داده است.

به گزارش Thehackernews، شرکت چکپوینت اعلام کرد: «در برخی از این حملات، مهاجمان با جعل هویت دستیاران ساختگی مدیران فناوری یا پژوهشگران، از طریق ایمیل یا پیامهای واتساپ با متخصصان فناوری و امنیت سایبری اسرائیلی تماس گرفتهاند. این مهاجمان، قربانیانی را که با آنها وارد تعامل میشدند، به صفحات جعلی ورود به حساب جیمیل یا دعوتنامههای جعلی گوگلمیت هدایت میکردند.»

چکپوینت این فعالیتها را به یک خوشه تهدید به نام «Educated Manticore» نسبت داده که با گروه APT35 و زیرشاخه آن (APT42) همپوشانی دارد. این گروه با نامهای دیگر مانند CALANQUE، Charming Kitten، CharmingCypress، Cobalt Illusion، ITG18، Magic Hound، Mint Sandstorm (نام پیشین: Phosphorus)، Newscaster، TA453 و Yellow Garuda نیز شناخته میشود.

این گروه تهدید پیشرفته (APT)، سابقه طولانی در اجرای حملات مهندسی اجتماعی با استفاده از ترفندهای پیچیده دارد و قربانیان را از طریق پلتفرمهایی نظیر فیسبوک و لینکدین، با استفاده از شخصیتهای جعلی فریب داده و به اجرای بدافزار روی سیستمهای آنها وادار میکند.

طبق ادعای چکپوینت، از اواسط ژوئن ۲۰۲۵ و با آغاز جنگ ایران و اسرائیل، موج تازهای از حملات مشاهده شده که افراد اسرائیلی را هدف گرفته است. در این حملات، دعوتنامههای جعلی برای جلسات از طریق ایمیل یا پیامهای واتساپ ارسال شده که بهطور خاص برای هر هدف طراحی شدهاند. به باور کارشناسان، این پیامها با استفاده از ابزارهای هوش مصنوعی تولید شدهاند، زیرا ساختار منظم و بدون هیچگونه اشتباه گرامری دارند.

در یکی از پیامهای شناساییشده واتساپ توسط این شرکت، مهاجم، از تنشهای ژئوپلیتیکی کنونی ایران و اسرائیل سوءاستفاده و تلاش کرده بود قربانی را ترغیب کند در جلسه اضطراری شرکت نماید. در این پیام ادعا شده بود برای مقابله با موج حملات سایبری علیه اسرائیل از تاریخ ۱۲ ژوئن، نیاز فوری به کمک آن فرد وجود دارد. موضوع جلسه نیز درباره سامانه شناسایی تهدید مبتنی بر هوش مصنوعی ذکر شده بود.

همانند کمپینهای قبلی گروه Charming Kitten، پیامهای اولیه در این حملات، فاقد هرگونه فایل یا پیوست مخرب هستند و هدف اصلی آنها، جلب اعتماد قربانی است. پس از ایجاد رابطه و جلب اعتماد، مرحله بعدی حمله آغاز میشود که شامل ارسال لینکهایی به صفحات جعلی است که بهمنظور سرقت اطلاعات حساب گوگل، طراحی شدهاند.

چکپوینت در ادامه آورده است: «پیش از ارسال لینک فیشینگ، مهاجمان از قربانی درخواست آدرس ایمیل میکنند. سپس این آدرس بهصورت از قبل تکمیلشده در صفحه جعلی وارد میشود تا اعتماد قربانی بیشتر جلب شود و فرایند احراز هویت گوگل، طبیعیتر به نظر برسد.»

کیت فیشینگ سفارشی مورد استفاده این حملات، بهطور پیشرفته طراحی شده و شباهت زیادی به صفحات ورود شناختهشده مانند گوگل دارد. این صفحات با استفاده از فناوریهای مدرن وب مانند برنامههای تکصفحهای (SPA)، مبتنی بر React و مسیریابی پویا ساخته شدهاند. همچنین از اتصالات WebSocket در زمان واقعی، برای ارسال دادههای سرقتشده بهره میبرند و ساختار آنها بهگونهای است که کدهایشان از تحلیل دقیق پنهان میماند.

این صفحه جعلی علاوه بر سرقت نام کاربری و گذرواژه، توانایی سرقت کدهای احراز هویت دومرحلهای را نیز دارد و در نتیجه، امکان اجرای حملات عبور از احراز هویت دومرحلهای را فراهم میکند. این کیت، همچنین شامل یک کیلاگر (Keylogger) غیرفعال است که تمامی کلیدهای فشردهشده توسط کاربر را ثبت کرده و چنانچه قربانی، فرایند ورود را نیمهکاره رها کند، آنها را به خارج منتقل میکند.

برخی از تلاشهای مهندسی اجتماعی این گروه، شامل استفاده از دامنههای Google Sites برای میزبانی صفحات جعلی گوگلمیت بودهاند. این صفحات، تصویری شبیه به محیط اصلی جلسه دارند و با کلیک روی تصویر، قربانی به صفحه فیشینگ هدایت میشود و فرایند جعلی احراز هویت را آغاز میکند.