حمله گروه سایبری ایرانی به المپیک تابستانی

افبیآی و چند نهاد دیگر، گروههای سایبری منتسب به ایران را به هدف قرار دادن المپیک تابستانی ۲۰۲۴، از جمله تلاش برای تصاحب تابلوهای نمایشگر به منظور محکوم کردن اسرائیل متهم کردهاند.

Therecord در گزارشی نوشته، وزارت خزانهداری آمریکا و سازمان ملی سایبری اسرائیل به همراه افبیآی، اخیرا یک هشدار رسمی منتشر کردند که به فعالیتهای سایبری یک شرکت ایرانی و عملیات سایبری شناختهشده آنها که قبلا در زمینه هک علیه اسرائیل و انتخابات ریاست جمهوری ۲۰۲۰ آمریکا دخیل بوده، اشاره دارد.

این گروه از شرکت دیگری، به عنوان پوشش عملیات خود استفاده کرده است. پژوهشگران این شرکت را با نامهای مختلف از جمله "Cotton Sandstorm" و "Haywire Kitten" شناسایی کردهاند.

در این هشدار رسمی آمده است: «این گروه، از اواسط سال ۲۰۲۴، مهارتهای جدیدی را برای انجام عملیات اطلاعاتی سایبرمحور بهکار گرفته و از شخصیتهای پوششی متعدد استفاده کرده است. این موضوع، چند عملیات سایبری مختلف و هدفگیریشده در المپیک تابستانی ۲۰۲۴، از جمله نفوذ به یک ارائهدهنده تجاری نمایشگر پویا در فرانسه را شامل میشود.

شرکت مذکور همچنین تلاش کرده محتواهایی را از طریق دوربینهای آیپی که معمولا برای ضبط ویدئوهای نظارتی استفاده میشوند، کسب کند و برای این منظور، از ابزارهای هوش مصنوعی آنلاین نیز استفاده کرده است.

در ادامه این هشدار آمده است: «از سال ۲۰۲۳، این گروه روشهای جدیدی را بهکار گرفته است. این روش، استفاده از نمایندگان فروش هاست جعلی برای فراهم کردن زیرساختهای سرور عملیاتی برای خود و یک بازیگر لبنانی را که در حوزه میزبانی وب فعالیت دارد، شامل میشود.

طبق گزارش افبیآی، هکرها از ابزارهای مختلف برای تسلط بر ارائهدهنده تجاری نمایشگر پویا در فرانسه، در ژوئیه ۲۰۲۴ استفاده کردند. هدف آنها «نمایش فتومونتاژهایی برای محکومیت حضور ورزشکاران اسرائیلی در بازیهای المپیک و پارالمپیک ۲۰۲۴ بود.

افبیآی افزود: «این حمله سایبری با مانورهای انتشار اطلاعات نادرست همراه بود و انتشار یک مقاله جعلی در وبسایت رسانهای تعاملی فرانسوی و ارسال پیامهای تهدیدآمیز به چندین ورزشکار اسرائیلی و همراهان آنها با نام گروه راستگرای افراطی جعلی فرانسه به نام «هنگ GUD» را که در واقع از نام گروه راستگرای «GUD» سوءاستفاده کرده بود، شامل میشد.»

سال گذشته، وزارت دادگستری آمریکا و مایکروسافت، این شرکت را در یک عملیات سایبری علیه مجله طنز فرانسوی شارلی ابدو متهم کردند. هکرها پس از نفوذ به یکی از پایگاههای داده این مجله، اطلاعات شخصی ۲۰۰ هزار مشتری شارلی ابدو را به سرقت بردند.

• هدفگیری سوئد و آمریکا

این هشدار که بر اساس تحقیقات و تحلیلهای فنی افبیآی تهیه شده، به تحقیقات جدیدی از مایکروسافت نیز اشاره دارد و نشان میدهد این گروه، علاقهمند به هدفگیری وبسایتهای انتخاباتی و رسانهها برای عملیات ادعایی نفوذ است.

افبیآی مدعی است اولین بار اقدامات گروه مذکور را در سال ۲۰۲۲ شناسایی و درباره چند عملیات هک و افشای اطلاعات که به طور عمده با هدف ایجاد رسوایی برای سازمانها، عمدتا در اسرائیل، انجام شده بود، گزارش عمومی منتشر کرد.

وزارت دادگستری ایالات متحده همچنین در سال ۲۰۲۱، دو نفر از اعضای این گروه را به دلیل نفوذ به چند وبسایت انتخاباتی در سال ۲۰۲۰، انتشار ویدئوهای جعلی تقلب در انتخابات برای اعضای حزب جمهوریخواه و ارسال ایمیلهای تهدیدآمیز به رایدهندگان دموکرات با نام گروه «پسران مغرور» تحت تعقیب قرار داد.

افبیآی اعلام کرد که همانند اقدامات این گروه در سال ۲۰۲۰، «کمپینهای اخیر آنها نیز شامل ترکیبی از نفوذ به شبکههای رایانهای و ادعاهای مبالغهآمیز یا ساختگی از دسترسی به شبکههای قربانیان یا دادههای سرقتشده است که برای تقویت تاثیرات روانی عملیات آنها طراحی شدهاند.»

مقامات افبیآی همچنین مدعی است که موفق شده اطلاعاتی درباره روشهای عملیاتی این شرکت از دیگر حوادث در فرانسه، سوئد و اسرائیل جمعآوری کنند. در یکی از عملیاتها، افبیآی گزارش داد که این گروه از هوش مصنوعی مولد برای ساخت یک مجری خبری جعلی استفاده کرده است. علاوه بر این، شرکت مذکور از بهبوددهنده عکس با هوش مصنوعی، تغییر صدا و دیگر تولیدکنندگان تصاویر بهره میگیرد.

در همین رابطه، مقامات سوئدی چند اطلاعیه درباره انواع عملیات اطلاعاتی و نفوذ دادهها توسط این گروه منتشر کردهاند که ظاهرا در پاسخ به آن دسته از شهروندان سوئدی بوده که اقدام به سوزاندن قرآن کردهاند.

افبیآی چند عملیات اخیر دیگر مانند نفوذ به شرکت پخش تلویزیونی اینترنتی آمریکا را به شرکت وابسته به گروه مذکور نسبت داده است. چند عملیات هکتیویستی دیگر توسط همین شرکت نیز از طریق اکانتهای رسانههای اجتماعی با نام «دادگاه سایبری» تبلیغ میشود. افبیآی اشاره کرد که چندین دامنه استفادهشده توسط این گروه برای مدیریت زیرساخت و پوششدهی را توقیف کرده است.

• گروگانهای اسرائیلی

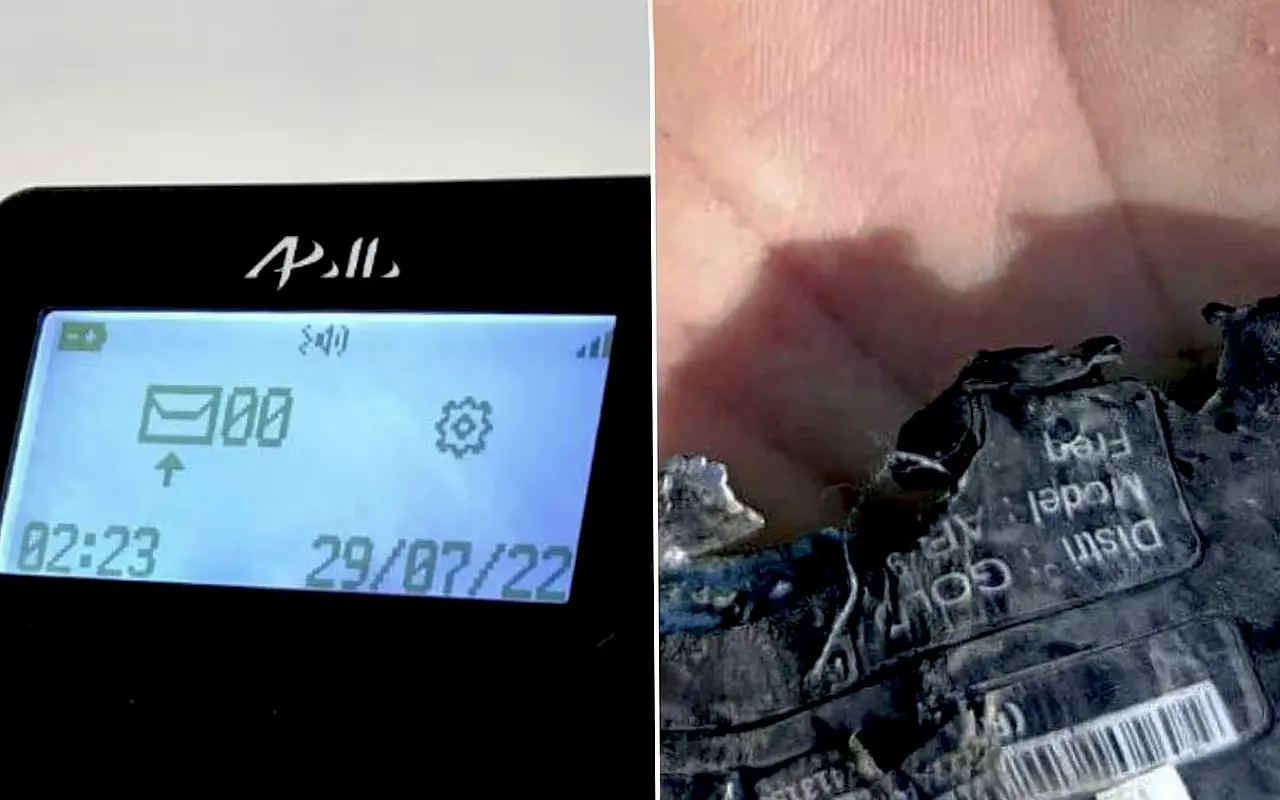

مقامات آمریکایی نیز مدعی شدند اعضای این شرکت ایرانی با اعضای خانواده اسرائیلیهایی که از ۷ اکتبر ۲۰۲۳ توسط حماس در غزه گروگان گرفته شدهاند، تماس برقرار کردهاند. آنها تصاویری از پیامکهای ارسالی این گروه به خانوادهها به اشتراک گذاشتهاند که در آن گفته شده اسرائیل، پیشنهادهای آزادسازی گروگانها را دریافت کرده اما این پیشنهادها، بارها رد شده است. هکرها از خانوادهها خواستند برای اطلاع از وضعیت گروگانها، «در ارتباط باقی بمانند.»

از ۷ اکتبر ۲۰۲۳، چندین عملیات دیگر در اسرائیل، از جمله تلاش برای سرقت ویدئو از دوربینهای آیپی در اسرائیل، از طریق این شرکت انجام شده است. گروه مذکور سعی کرده خلبانان جنگنده اسرائیلی، اپراتورهای پهپاد و سایر سربازان درگیر در حمله به غزه را از طریق وبسایتهای شجرهنامه و سایر منابع شناسایی کند.

در فوریه ۲۰۲۲، وزارت خارجه آمریکا، جایزه ۱۰ میلیون دلاری برای کسب اطلاعات درباره دو پیمانکار ایرانی که برای این شرکت ایرانی کار کردهاند و نیز چندین عملیات طراحیشده برای «ایجاد نفاق و تضعیف اعتماد رایدهندگان به فرایند انتخاباتی آمریکا» را به راه انداخته بودند، اعلام کرد.

پیش از این، وزارت خارجه نیز اعضای گروه مذکور را به دلیل اتهامات مربوط به حمله سایبری به کمپین دونالد ترامپ، رئیسجمهوری سابق ایالات متحده تحریم کرد.(منبع:عصرارتباط)