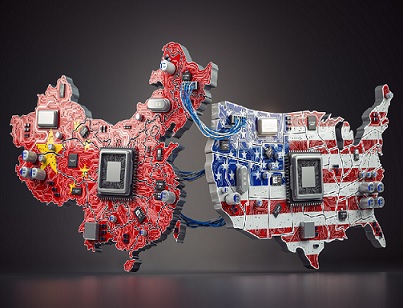

نقش فناوری در رقابت نظامی قدرتهای بزرگ

مرکز پژوهشهای مجلس در گزارشی به بررسی نقش فناوری در رقابت نظامی قدرتهای بزرگ پرداخت و به ممانعت از تبدیل شدن منطقه غرب آسیا به محل نزاع این قدرتها تاکید کرد.

مرکز پژوهشهای مجلس شورای اسلامی اعلام کرد: دفتر مطالعات سیاسی این مرکز در گزارشی با عنوان «بررسی نقش فناوری در رقابت نظامی قدرتهای بزرگ» آورده است که رقابت میان قدرتهای بزرگ از دیرباز مطرح بوده و همواره در توضیح و تبیین دورههای امنیتی پرتنش از آن استفاده شده است.

محیط امنیتی کنونی نیز که در آن دو قدرت بزرگ بینالمللی با یکدیگر در حال رقابت هستند، با استفاده از همین مفهوم توضیح دادهمیشود که این رقابت اگرچه در کلیه عرصهها و حوزههای ممکن اعم از اقتصادی، سیاسی، نظامی و... وجود دارد، اما نقطه تمرکز آن فناوری است. درواقع کشورها دریافتهاند که کسب برتری در عرصههای یاد شده، بدون توسعه و پیشرفت قدرت فناورانه ممکن نیست.

این گزارش بیان میکند که این امر در حوزه دفاع هوشمند نیز وجود داشته و فناوریهایی نظیر هوشمصنوعی، فناوریهای هایپرسونیک، محاسبات کوانتومی، اینترنت اشیا و... این قابلیت را دارند تا از طریق بهبود سیستم فرماندهی و کنترل، تقویت سرعت و دقت در جمعآوری و پردازش دادهها، ارتقای توان عملیاتی، تغییر همه عناصر نبرد شامل صحنه، مفاهیم، دکترین و...، بر رقابت نظامی نیز اثرگذار باشند.

این گزارش ادامه میدهد که رقابت میان قدرتهای بزرگ اگرچه عمدتاً به خیزش چین در دورههای اخیر نسبت دادهمیشود، اما این گزاره الزاماً صحیح نیست و در طول تاریخ همواره چنین رقابتی وجود داشته است. ازاینرو، مهمترین ویژگی رقابت میان قدرتهای بزرگ، پایدار و مستمر بودن آنهاست. همچنین رقابت را نباید صرفاً در تنش تفسیر کرد و دامنه رقابت قدرتهای بزرگ میتواند شامل همکاری، همدستی، تقابل و درگیری مسلحانه شود. این مفهوم ویژگیهای دیگری نیز دارد که عبارتند از: گریزناپذیری و تحمیلی بودن، جامعیت، انحصاری بودن، گستره و وسعت هزینهها و کنترل اطلاعات.

این گزارش مطرح میکند که مزیت پکن در رقابت مذکور در ادغام قدرت اقتصادی - نظامی با ظرفیت فناورانه و توانمندیهای پیشرفته است. بدینمنظور پکن همجوشی نظامی- غیرنظامی را در دستور کار و اولویت اقدام خود قرار داده که ماحصل آن تمرکز این کشور بر کسب فناوریهایی است که بیشترین نقش و تأثیر را در مهار و مقابله با توانمندیهای نظامی ایالات متحده خواهد داشت. پکن علاوهبر آنکه به ایجاد موازنه در برابر فناوریهای آمریکا علاقهمند است، در پی فراتر رفتن از توانمندیهای ایالات متحده نیز بوده و بهجای آنکه صرفاً در پی مقابله با فناوری آمریکا باشد، درصدد کسب «مزیت اقدامکننده اول»، از طریق ورود به حوزههای فناوری جدیدی است که در آنها ایالات متحده حضور جدی و مؤثری ندارد.

این گزارش در ادامه اهداف پکن از کاربست فناوری در عرصه نظامی را اینطور بیان میکند: همسوسازی و یکپارچهسازی ظرفیتها و منابع و اقدامات کشور از طریق همجوشی نظامی- غیرنظامی بهمنظور جبران فاصله موجود با ایالات متحده آمریکا، توسعه ظرفیتها و مفاهیم، بهبود توان انجام جنگ سیستمها یا جنگ نابودی سیستمها؛ بدینمعنا که توسعه فناورانه بتواند شبکه فرماندهی و کنترل آمریکا (فرماندهی، کنترل، کامپیوترها، اطلاعات، رصد، جاسوسی و...) و فرماندهی و کنترل مشترک همه حوزههای ایالات متحده را خنثی سازد، کسب توانمندی انجام حمله اول از طریق موشکهای هدایتشونده دقیق دور برد و سیستمهای هدفگیری پیشرفته با احتمال بالای نفوذ به سیستمها و شبکههای دفاعی ایالات متحده، کسب و توسعه برخی توانمندیهای محرمانه بهجهت شگفتیسازی در هنگام بروز جنگ، کسب جایگاه نخست جهان در حوزه هوشمصنوعی و استفاده از آن جهت کسب برتری نظامی.

این گزارش در ادامه بیان میکند که ایالات متحده ضمن توجه وافر به این مقوله مهم، بهسمت توزیع توانمندی و اقدام مشترک با همکاری کلیه ظرفیتهای داخلی و همچنین متحدان و شرکا اقدام کرده است. این کشور در کنار اتخاذ راهبرد جبرانی سوم بهمنظور حفظ برتری فناورانه خود، بر احاله مسئولیت، استانداردسازی، توزیع توانمندیها و بهرهگیری از ظرفیت شرکا و متحدانش تکیه کرده و شاکله اصلی راهبرد دفاعی خود را برمبنای تحقق بازدارندگی یکپارچه استوار کرده است.

این گزارش در ادامه به اهداف و نیات اصلی آمریکا از حضور فناوری در بخش نظامی اشاره کرده و آورده است که فراهم سازی امکان انجام عملیات مشترک شامل تقویت توان انجام عملیات و طرحریزی (در اقدام و در کسب آگاهی وضعیتی از صحنه نبرد) و تهیه مفاهیم و دکترینهای مشترک چه در میان ارکان و بخشهای داخلی ایالات متحده و چه در همکاری با متحدان و شرکا را شامل میشود. تقویت و توسعه تابآوری، سرعت و گستره زیست بوم فناوری دفاعی که مکمل مفهوم پیشین و بهمعنای تحقیق و توسعه با همکاری شبکه گستردهای از متحدان و شرکا بهمنظور کسب مزیت رقابتی درخصوص زیستبوم نوآوری است. در این راستا، تقویت ارتباطات و تبادل اطلاعات و همچنین انجام فرایندهای مکمل بهمنظور توسعه فناوری را نیز میتوان ذکر کرد. این همکاری میتواند شامل بخشهای نظامی، دانشگاهی، آزمایشگاهها / پژوهشگاهها و مؤسسات ملی و غیردولتی، بخشهای صنعتی و تجاری و سایر بخشهای مرتبط باشد.

این گزارش ادامه میدهد که امروزه آموزش و تربیت نیروها و متخصصان مستعد در رقابت امری ضروری است. ازاینرو، شناسایی و تربیت افراد مستعد در حوزه علم، فناوری، مهندسی و ریاضی (اِستِم) در وهله اول صورت گرفته و سپس این افراد وارد برنامههایی نظیر کنسرسیوم آموزش است، برنامه آموزش دفاع ملی و برنامه ریاضی و تحقیق برای تحول و درنهایت بازار کار تخصصی خواهند شد. علاوهبراین، تقویت بخشهای مختلف نظیر صنعت (بهویژه بخش خصوصی) و دانشگاه از طریق برنامههایی نظیر کمکهزینه دفاعی و متحدان و شرکا به همکاری بیشتر، جذب محققان، متخصصان و مهندسان از سراسر جهان که مستعد بوده و دانش و تخصص دارند، با استفاده از ظرفیتهایی نظیر برنامه تبادل مهندس و دانشمند در دستور کار است. همچنین حفظ اطلاعات مرتبط با مزیتهای کنونی و همچنین کسب برتری فناورانه و نوآورانه نسبت به سایر رقبا نیز در حوزه حفاظت از حراست از فناوری و پشتیبانی نوآوری نظامی در آمریکا مطرح است.

این گزارش اشاره میکند که بهطورکلی در بُعد فناوری و نوآوری، راهبرد بازدارندگی ایران بر ایجاد توان مناسب مقابله با حمله نظامی احتمالی دشمن بنا شدهاست. این الگوی بازدارندگی، منبعث از اسناد کلان و سیاستهای کلی نظام شامل چهار رکن و مؤلفه اساسی بوده که عبارت است از مشارکت مردمی، خودکفایی، بازدارندگی فناورانه صنعتی و بازدارندگی منتج از فناوریهای سایبری و مبتنیبر هوشمندسازی.

این گزارش در ادامه با اشاره بهضرورت افزایش بودجه و اهمیت تمرکز کشور بر فناوریهای نوین و بهمنظور تحقق منافع کشور پیشنهاد «ایجاد راهبرد و الگوی بومی تحقیق و توسعه فناورانه نظامی با تأکید بر محصولات دارای کاربرد دوگانه»، توضیح میدهد که هر کشوری و بهویژه قدرتهای بزرگ، سازوکار و راهبرد خاص خود را با توجه به راهبرد کلان امنیت ملی کشورشان در پیشگرفتهاند. بر این اساس، به نظر میرسد ایران نیازمند نوعی کارسپاری بومی، با تأکید بر همجوشی نظامی-غیرنظامی / خصوصی- دولتی از یکسو و همچنین توزیع تحقیق و توسعه در سراسر کشور ازسوی دیگر است که رابط و محل اتصال این بخشها نیز باید مشخص شود. علاوهبراین، ضروری است تا نگاهی به همکاریهای بینالمللی و استفاده یا فعالسازی ظرفیتها و فرصتهای موجود در توافقنامههای دو یا چندجانبه و سازمانهای بینالمللی ازجمله بریکس و شانگهای (مرکز داده هوشمصنوعی، کمیته هوشمصنوعی و...) داشت؛ بنابراین راهبرد کشور با تأکید بر ظرفیتها و اهداف داخلی و بینالمللی باید ترسیم شود.

دیگر پیشنهاد این مرکز مبنی بر «تعیین اولویتهای فناورانه نظامی» بوده و در توضیح آن آمده است که نیاز است تا کشور با درک تهدیدات و اهداف امنیتی خود و تحلیل و رصد محیط امنیتی پیرامونی، نیازها و اولویتهایش را مشخص کرده و تلاش کند تا با استفاده از راهبردی که در بند «۱» پیشنهادها ذکر شد؛ فناوریهای نوین مزیتساز و رقابتی خود را احصا کرده و نیازش را با تأکید بر اولویت کارسپاری و جمعسپاری داخلی با رعایت ملاحظات دفاعی و امنیتی خاص این امر، رفع کند. در این مسیر ضروری است تا از ظرفیت شرکتهای خصوصی و دانشبنیان، جهت بهبود سرعت دستیابی به فناوری بهره برد.

در ادامه این گزارش پیشنهاد «ممانعت از تبدیل منطقه غرب آسیا به محل نزاع قدرتهای بزرگ» مطرح و بیان شدهاست که به نظر میرسد در فضای رقابتی قدرتهای بزرگ، احتمال رویارویی و افزایش تنشها میان آنها روزبهروز بیشتر خواهد شد و ترجیح آنها این خواهد بود که چنین مواجههای، در محلی دور از خاک و منطقهشان باشد. ازاینرو، ضروری است تا تلاش شود مدلی بومی و منطقهای بهمنظور ایجاد ثبات و تأمین امنیت (نظم امنیتی منطقهای بومی) با همکاری سایر بازیگران منطقهای با هدف کاهش مداخله و حضور قدرتهای بزرگ در منطقه ایجاد شود؛ لذا لازم است تا جمهوری اسلامی ایران بازیگری حداکثری در چنین فرایندی باشد. در این راستا، ظرفیت دستگاه دیپلماسی و همکاریهای مشترک نظامی و تقویت دیپلماسی دفاعی میتواند زمینه کاهش تنشها و افزایش همکاریها را فراهم کند.

این گزارش با اشاره به «جذب، آموزش و حفظ استعدادها و متخصصین» توضیح میدهد که یکی دیگر از موضوعات و مسائل مهم، توجه به جذب، آموزش و حفظ استعدادها و نیروی انسانی متخصص در حوزه فناوری، بهخصوص فناوریهای دارای کاربرد نظامی است. این امر از آنجا حائز اهمیت بوده که تربیت نخبهای که توان مزیتسازی داشتهباشد، بسیار هزینهبر است و چنین استعدادی نیز در جهان کمیاب بوده و در صورت عدم توجه به این مقوله، خروج آنها ممکن است ضمن کاهش مزیت و قدرت نسبی کشور، منجر به تقویت رقبا ازسوی دیگر نیز شود.

این گزارش پیشنهاد «توجه به نیازمندیهای خاص فناوری در محیط نظامی و امنیتی کنونی» را مطرح کرده و توضیح داده است که محیط نظامی و امنیتی امروزه بهصورت روزافزون در حال خودکار و مستقل عمل کردن و هوشمند شدن است که این امر نیازمندیهای خاص خود را نیز خواهد داشت.

دیگر پیشنهاد مرکز پژوهشهای مجلس بر «تقویت همکاریها و گفتگوهای فناورانه منطقهای» تأکید کرده و توضیح میدهد که این امر از آنجا اهمیت دارد که اولاً زمینه همکاریهای مشترک فناورانه را فراهم میکند که سرریز آن میتواند برای بخش دفاعی کشور حائز اهمیت باشد، ثانیاً حرکتی در مسیر اعتمادسازی فناورانه و کاهش رقابت منطقهای در حوزه فناوری و همچنین کمرنگ ساختن رویکرد تهدیدمحور در حوزه مزبور است.

این گزارش با ارائه پیشنهاد «تقویت تابآوری و پویایی فناورانه بخش نظامی و توجه به دیجیتالی کردن سیستمهای نظامی تاکتیکی» بیان میکند که نیاز است تا بخش نظامی کشور بهسمت کاربست بیشتر فناوریهای نوین در سطوح مختلف تصمیمگیری و راهبردی خود حرکت کرده و سیستمها و توانمندیهای عملیاتی خود را نیز تا حد امکان دیجیتالی کند. گفتنی است که این اهم بهدست نمیآید، مگر با همکاری بیشتر بخش خصوصی و غیرنظامی که نیاز است حتماً مدلی بدینمنظور طراحی شود. همچنین ضروری است تا ثبات سیستمهای مذکور حفظ شده و از اقدامات و عملیاتهای اخلالگرانه و مخرب دشمنان مصون بوده و در صورت بروز حادثه، تابآوری و پایداری آن تضمین شود.

این گزارش در نهایت پیشنهاد «حرکت بهسمت تشکیل ارتش و تیپهای نظامی ترکیبی انسان پایه و ماشین پایه» را مطرح کرده و توضیح میدهد که لازم است تا نیروهای نظامی کشور به امکانات و فرصتهایی که فناوریهای نوین نظیر هوشمصنوعی میتواند برای آنها به وجود آورد، مجهز شوند. این امر میتواند در حوزه تسلیحات عملیاتی و تاکتیکی یا راهبردی از یکسو و حتی در طرحریزی و کسب آگاهی وضعیتی و پردازش اطلاعات روی دهد.