گزارش جدید از نقش هلند در انتقال ویروس استاکسنت به ایران+واکنش وزارت خارجه

بیبیسی گزارش داد: وبسایت خبری "یاهو نیوز" در گزارش مفصلی که روز دوشنبه دوم سپتامبر منتشر کرد جزییات تازه ای از چگونگی نصب و حملات با ویروس استاکسنت که برای آسیب رساندن به تاسیسات اتمی ایران طراحی شده بود ارائه کرده است.

استاکسنت یک بدافزار ساخت دولتهای آمریکا و اسرائیل بود که در سال ۱۳۸۹ با آن به تاسیسات هستهای ایران حمله شد. مقام های رسمی جمهوری اسلامی بعدها اعلام کردند این ویروس در نهایت نتوانست ضربهای به ساختارهای اتمی وارد کند.

یاهو نیوز در این گزارس سعی می کند به این سوال پاسخ دهد که آمریکا و اسرائیل چگونه این بدافزار را در سیستم های شدیدا امن غنی سازی اورانیوم ایران نصب کردند.

بنابه این گزارش حمله استانکسنت در سال ۲۰۰۷ بعد از آنکه ایران اولین مجموعه از سانتریفوژهای بحث انگیز خود را در نطنز نصب کرد شروع شد.

این گزارش می نویسد: "عامل آن حرکت نفوذی، که موجودیت و نقش او قبلا گزارش نشده بود، یک مهره دستگاه های اطلاعاتی هلند در داخل ایران بود که به درخواست سیا و موساد، سازمان های اطلاعاتی آمریکا و اسرائیل، استخدام شده بود."

"به گفته چهار منبع آگاه اطلاعاتی، یک مهندس ایرانی که دستگاه اطلاعاتی هلند موسوم به ایآیویدی اجیر کرده بود، داده های حساسی که به آمریکایی ها کمک کرد این بدافزار را وارد سیستم های نطنز کنند جمع آوری کرد و همین مهره بود که سپس دسترسی لازم برای وارد کردن استاکسنت به آن سیستم ها به وسیله یک حافظه فلش را فراهم کرد."

به گزارش یاهو نیوز سیا و موساد در سال ۲۰۰۴ از هلند خواستند برای دسترسی به نطنز به آنها کمک کند و این شخص که مهندس مکانیک بود نهایتا در سال ۲۰۰۷ استاکسنت را وارد سیستم های دیجیتال نطنز کرد. بنابر این گزارش او برای شرکتی صوری کار میکرد که در نطنز پروژه داشت.

سیا، موساد و ایآیویدی هیچ یک به سوالات یاهو نیوز در این باره پاسخ ندادهاند.

براساس این گزارش هدف این عملیات موسوم به "بازی های المپیک" نه تخریب برنامه اتمی ایران بلکه ضربه زدن به آن برای خریداری زمان و به نتیجه رسیدن تلاشهای دیپلماتیک بود.

ایران در سال ۲۰۱۵ با قدرت های جهان به توافق رسید تا در قبال تعلیق تحریم های مربوط برنامه هسته ای، بخش های حساس این برنامه را متوقف کند.

منابع آگاه به یاهو نیوز گفته اند که آمریکا و اسرائیل در این عملیات از کمک سه کشور دیگر شامل هلند و آلمان برخوردار بودند؛ تصور میشود کشور دیگر فرانسه بوده باشد هرچند دستگاه اطلاعاتی بریتانیا هم در آن نقش داشت.

بنابراین گزارش "اما هلند در موقعیتی منحصر به فرد برای اجرای یک نقش متفاوت قرار داشت - تحویل اطلاعات حساس امنیتی درباره فعالیت های ایران برای خریداری تجهیزات از اروپا برای برنامه غیرمجاز اتمی خود، و همچنین اطلاعاتی درباره سانتریفوژهایش."

"به این دلیل که سانتریفوژهای به کار رفته در نطنز بر طراحی های به سرقت رفته از یک شرکت هلندی در دهه ۱۹۷۰ توسط عبدالقدیر خان دانشمند پاکستانی استوار بود. خان این طراحی ها را برای ساختن برنامه اتمی پاکستان دزدید و سپس آنها را به ایران و لیبی عرضه کرد."

بنابه این گزارش طرح خرابکاری در سانتریفوژهای نطنز در سال ۲۰۰۴ ریخته شد زمانی که آمریکا بار یک کشتی به مقصد لیبی حاوی تجهیزات غنی سازی اورانیوم را ضبط و در آزمایشگاه می ریج اوک در ایالت تنسی سوار کرد.

"با نصب این سانتریفوژها دانشمندان تلاش کردند بدانند غنی سازی اورانیوم کافی برای ساخت بمب اتمی چقدر برای ایران وقت خواهد برد. در جریان همین بررسی بود که ایده خرابکاری مطرح شد."

ایران در سال ۲۰۰۷ اولین مجموعه سانتریفوژها در نطنز را راه اندازی کرد. به نوشته یاهو نیوز جورج بوش رئیس جمهور وقت آمریکا در سال ۲۰۰۶ دستور استفاده از آن را تایید کرده بود.

در این گزارش آمده است: "تا مه ۲۰۰۷، ایران ۱۷۰۰ سانتریفوژ را در نطنز نصب کرده بود که مشغول غنی سازی گاز بودند، و قصد دو برابر کردن شمار آنها تا تابستان را داشت. اما در مقطعی پیش از رسیدن تابستان ۲۰۰۷، مهره هلند به داخل نطنز راه یافته بود."

"کار او به عنوان مهندس مکانیک شامل نصب سانتریفوژ نمی شد، اما در موقعیتی مناسب برای جمع آوری اطلاعات تنظیم سیستم های آنجا قرار داشت. او ظاهرا طی چند ماه چند بار به نطنز بازگشت."

بنابه این گزارش اطلاعاتی که این مهندس فراهم کرد به مهاجمان کمک کرد بدافزار خود را روزآمد کنند و دقت لازم برای انجام حمله در موقعیت مناسب را وارد آن کنند.

شرکت امنیت سایبری سیمانتک گزارش می دهد که استاکس نت یک بار در ماه مه ۲۰۰۶ و بعد در فوریه ۲۰۰۷ روزآمد شده بود. تغییرات نهایی در کد این بدافزار نهایتا در سپتامبر ۲۰۰۷ اعمال شد.

یاهو نیوز می نویسد: "کد استاکس نت با هدف بستن شیرهای خروجی تعدادی از سانتریفوژها طراحی شده بود به طوری که گاز وارد شود اما راه خروج آن بسته باشد. این باعث افزایش فشار در داخل سانتریفوژ و وارد شدن تدریجی آسیب به دستگاه و هدر دادن گاز می شد."

براساس این گزارش سیستم های کنترل زیمنس در نطنز به شبکه اینترنت متصل نبود برای همین مهاجمان باید راهی برای آلوده کردن آنها پیدا می کردند.

براساس این گزارش مهره هلند یا مستقیما با کمک حافظه فلش، استاکس نت را در این سیستم ها نصب کرد یا سیستم یکی از مهندسان آنجا را آلوده کرد که سپس ناآگاهانه وارد سیستم های زیمنس شد.

به نوشته یاهو نیوز: "با محقق شدن این هدف، مهره دیگر به نطنز بازنگشت اما بدافزار در طول ۲۰۰۸ مشغول خرابکاری بود. مهاجمان در سال ۲۰۰۹ با تغییر تاکتیک، نسخه تازه ای از این بدافزار را در ماه ژوئن و بار دیگر در ماه مارس و آوریل ۲۰۱۰ فعال کردند."

بنابر این گزارش این نسخه های تازه تر بر سرعت سانتریفوژها اثر می گذاشت و ظاهرا با آلوده کردن سیستم هایی در خارج از نطنز که بعدا به طور ناآگاهانه به این تاسیسات منتقل شد به آنجا سرایت کرد.

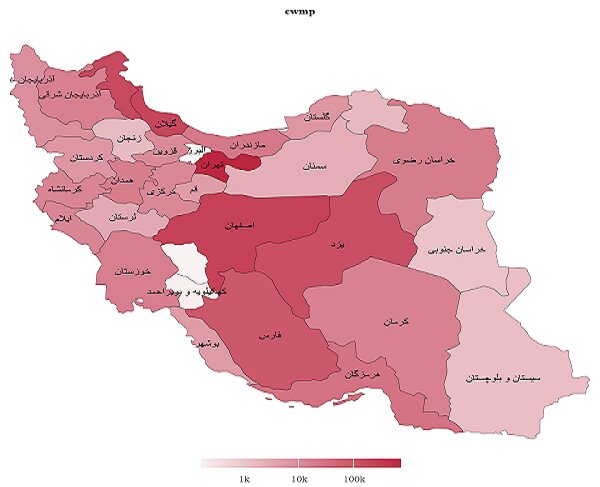

به نوشته یاهونیوز این سیستم ها متعلق به "کارمندان پنج شرکت ایرانی بود که جملگی برای نصب سیستم های کنترل صنعتی در نطنز و سایر تاسیسات در ایران پیمانکاری انجام می دادند و بدون آنکه بدانند حامل این سلاح دیجیتال شدند."

براساس این گزارش این نسخه های جدیدتر دارای این عیب بود که به راحتی بیشتری منتشر می شد و همین باعث انتشار آن به سیستم های سایر مشتریان این پنج شرکت و سپس به هزاران دستگاه دیگر در اطراف جهان شد که کشف استاکس نت در ژوئن ۲۰۱۰ را به دنبال داشت.

چند ماه بعد از کشف استاکس نت یک وبسایت اسرائیلی گفت که ایران ممکن است چندین کارگر نطنز را دستگیر و اعدام کرده باشد با این گمان که به آلوده کردن دستگاه ها به استاکس نت کمک کرده باشند.

دو منبع اطلاعاتی که با یاهو نیوز صحبت کردند گفتند که برنامه استاکسنت ضایعه انسانی داشته است اما نگفتند که آیا مهره هلند جزو آنها بود یا نه.

واکنش وزارت خارجه به احتمال دست داشتن هلند در انتشار ویروس استاکس نت در سایت نطنز

موسوی افزود: در همین ارتباط نیز صبح امروز (۱۲شهریور۹۸ ) رییس اداره اول غرب اروپای وزارت امورخارجه در ملاقات با معاون مدیر کل سیاسی وزارت خارجه هلند که در سفر از قبل تنظیم شده در تهران بسر میبرد مراتب نگرانی و حساسیت جمهوری اسلامی را با هیات هلندی و سفیر این کشور در تهران مطرح و هیئت هلندی در پاسخ اظهار داشته است که موضوع را به دولت متبوع خود منعکس خواهد کرد.